چگونه از استراق سمع و شنود اطلاعات در امنیت سایبری جلوگیری کنیم؟

حملات مهندسی اجتماعی به یکی از چالشهای بزرگ در حوزه امنیت سایبری تبدیل شدهاند. یکی از رایجترین این حملات، استراق سمع یا شنود است که هدف آن دسترسی غیرمجاز به اطلاعات حساس کاربران یا سازمانهاست. این نوع حمله با بهرهگیری از ضعفهای انسانی و تکنولوژیکی، میتواند پیامدهای جبرانناپذیری به همراه داشته باشد. شناخت روشها و تکنیکهای استراق سمع نهتنها به افزایش آگاهی افراد کمک میکند، بلکه اولین گام در پیشگیری از این تهدیدات و حفظ امنیت اطلاعات است.

تعریف استراق سمع(شنود)

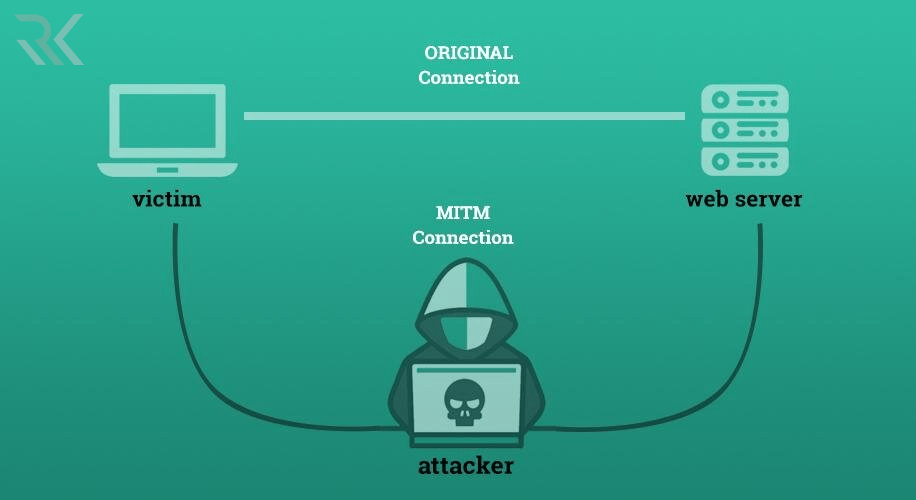

حمله استراق سمع زمانی رخ میدهد که یک هکر دادههایی که بین دو دستگاه در حال انتقال هستند را رهگیری، حذف یا تغییر دهد. استراق سمع که با نامهای شنود یا رهگیری اطلاعات نیز شناخته میشود، به ارتباطات شبکهای غیرامن متکی است تا بتواند به دادههای در حال انتقال دسترسی پیدا کند.

برای توضیح بیشتر درباره معنای شنود، این نوع حمله معمولاً زمانی رخ میدهد که یک کاربر به شبکهای متصل میشود که ترافیک آن امن یا رمزنگاری شده نیست و اطلاعات حساس تجاری را برای همکار خود ارسال میکند. این دادهها از طریق یک شبکه باز انتقال پیدا میکنند و این موضوع به مهاجم اجازه میدهد با سوءاستفاده از یک ضعف امنیتی، آنها را رهگیری کند. این حملات میتوانند با روشهای مختلفی انجام شوند.

نکته مهم این است که حملات استراق سمع اغلب دشوار هستند که شناسایی شوند. برخلاف سایر انواع حملات سایبری، حضور یک ابزار شنود یا یک آسیبپذیری ممکن است تأثیری منفی بر عملکرد دستگاهها و شبکهها نداشته باشد و در نتیجه تشخیص آنها سختتر شود.

روشهای استراق سمع

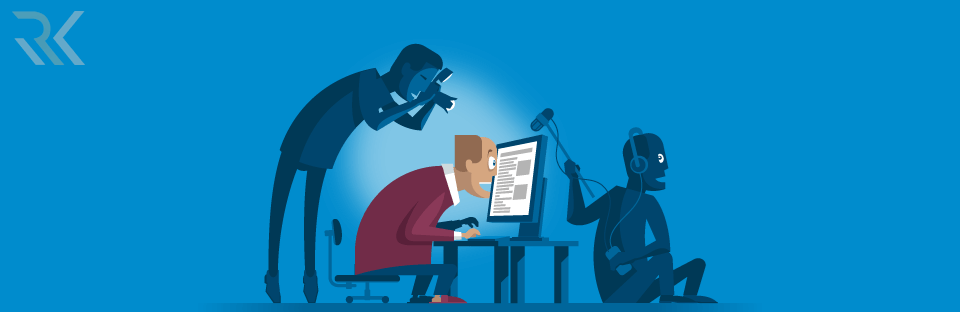

در حملات استراق سمع، مهاجمان میتوانند از روشهای مختلفی برای اجرای حملات استفاده کنند که معمولاً شامل به کارگیری دستگاههای استراق سمع برای گوش دادن به مکالمات و بررسی فعالیتهای شبکه است.

-

دستگاههای شنود الکترونیکی

یکی از نمونههای رایج دستگاههای شنود الکترونیکی، دستگاههای پنهانی است که به طور فیزیکی در خانه یا دفتر کار قرار داده میشوند. این میتواند شامل گذاشتن یک شنود زیر صندلی یا روی میز یا پنهان کردن میکروفون در یک شیء غیرقابل تشخیص مانند یک خودکار یا کیف باشد. این روش ساده است اما ممکن است منجر به نصب دستگاههای پیچیده و دشوار برای شناسایی شود، مانند میکروفونهایی که در لامپها، چراغهای سقفی، کتابها یا قابهای عکس قرار میگیرند.

یکی از نمونههای رایج دستگاههای شنود الکترونیکی، دستگاههای پنهانی است که به طور فیزیکی در خانه یا دفتر کار قرار داده میشوند. این میتواند شامل گذاشتن یک شنود زیر صندلی یا روی میز یا پنهان کردن میکروفون در یک شیء غیرقابل تشخیص مانند یک خودکار یا کیف باشد. این روش ساده است اما ممکن است منجر به نصب دستگاههای پیچیده و دشوار برای شناسایی شود، مانند میکروفونهایی که در لامپها، چراغهای سقفی، کتابها یا قابهای عکس قرار میگیرند.

-

شنود تلفنی

با وجود پیشرفتهای تکنولوژیکی که شنود دیجیتال را در عصر حاضر آسانتر کرده است، بسیاری از حملات هنوز به رهگیری تلفنها وابسته هستند. زیرا تلفنها دارای برق، میکروفن داخلی، بلندگو، فضای مناسب برای پنهان کردن شنود و نصب سریع این دستگاهها هستند. مهاجمان میتوانند مکالمات را در اتاقی که تلفن در آن قرار دارد یا مکالمات بین تلفنها در هر جای دیگر دنیا گوش دهند.

-

سیستمهای کامپیوتری و ابزارهای پیشرفته

سیستمهای تلفن مدرن امکان شنود تلفنی به صورت الکترونیکی بدون نیاز به دسترسی مستقیم به دستگاه را فراهم میکنند. مهاجمان میتوانند سیگنالهایی را از طریق خط تلفن ارسال کرده و هر مکالمهای که در همان اتاق اتفاق میافتد را منتقل کنند، حتی اگر گوشی فعال نباشد.

-

دستگاههای ضبط صدا و تصاویر

مهاجمان میتوانند از دستگاههایی استفاده کنند که صدا یا تصاویر را دریافت کرده و آنها را به یک فرمت الکتریکی تبدیل میکنند تا بتوانند بر اهداف خود استراق سمع کنند. این دستگاهها معمولاً از منابع تغذیه در اتاق هدف استفاده میکنند تا نیازی به دسترسی به اتاق برای شارژ یا تعویض باتری نباشد. برخی دستگاهها قادر به ذخیره اطلاعات دیجیتال و انتقال آن به یک ایستگاه گوش دادن هستند.

-

لینکهای انتقال

یک لینک انتقال بین دستگاههای گیرنده و دستگاههای مهاجم میتواند برای اهداف استراق سمع رهگیری شود. این لینکها میتوانند به صورت انتقال فرکانس رادیویی یا سیمی باشند که شامل خطوط تلفن فعال یا غیرفعال، سیمهای برق یا لولههای برق بدون زمین است.

-

کلمات عبور ضعیف!

کلمات عبور ضعیف باعث میشوند که مهاجمان راحتتر بتوانند به حسابهای کاربری دسترسی غیرمجاز پیدا کنند و این امکان را برای آنها فراهم میآورد که به سیستمها و شبکههای سازمانی وارد شوند. این شامل توانایی هکرها برای دسترسی به کانالهای ارتباطی محرمانه، رهگیری فعالیتها و مکالمات بین همکاران و دزدیدن دادههای حساس یا ارزشمند تجاری است.

-

وای فای رایگان!

کاربران که به شبکههای باز متصل میشوند که نیازی به رمز عبور ندارند و برای انتقال دادهها از رمزگذاری استفاده نمیکنند، شرایط ایدهآلی را برای مهاجمان فراهم میکنند تا به استراق سمع بپردازند. هکرها میتوانند فعالیتهای کاربر را نظارت کرده و بر ارتباطاتی که در شبکه انجام میشود، گوش دهند.

تأثیر استراق سمع بر کسبوکار شما

شنود میتواند منجر به از دست رفتن اطلاعات حیاتی کسبوکار، نقض حریم خصوصی کاربران و حملات وسیعتر و سرقت هویت شوند.

یک مثال خوب از تأثیراتی که حملات استراق سمع میتوانند داشته باشند، استفاده روزافزون از دستیارهای دیجیتال مانند Alexa و سیری است. این دستیارها زندگی کاربران را آسان میکنند، اما همچنین برای مهاجمان به راحتی قابل استراق سمع هستند و اطلاعات خصوصی را به دست میآورند.

تأثیرات استراق سمع شامل موارد زیر میشود:

-

از دست دادن دارایی

مهاجمان سایبری میتوانند از دسترسی به اطلاعات حساس مانند دادههای شرکتی، اسرار تجاری یا گذرواژههای کاربران برای منافع مالی استفاده کنند. این شامل فروش دادهها به طرفهای ثالث یا رقبا یا اخاذی از سازمانها یا افراد با مسدود کردن دسترسی به دادهها به عنوان بخشی از یک حمله باجافزار است. علاوه بر این، هر حادثه از دست دادن دادهها میتواند منجر به آسیب به اعتبار سازمان شود که ممکن است به از دست دادن مشتریان و در نتیجه ضرر مالی منجر شود.

-

سرقت هویت

مهاجمان استراق سمع میتوانند به مکالماتی که در برنامههایی که کاربران فرض میکنند امن هستند، گوش دهند. این میتواند باعث شود که کاربران به طور ناخودآگاه اطلاعات حساس را فاش کنند که مهاجمان میتوانند از آن برای سرقت اعتبارنامهها و انجام حملات وسیعتر سرقت هویت استفاده کنند.

جعل هویت چیست و چگونه در بستر اینترنت انجام می شود؟

-

از دست دادن حریم خصوصی

سرقت اطلاعات محرمانه میتواند منجر به از دست دادن حریم خصوصی کسبوکارها و کاربران شود. مهاجمان که حملات استراق سمع را انجام میدهند میتوانند جزئیات حیاتی کسبوکار، مکالمات و تبادل اطلاعاتی که حریم خصوصی کاربران را تحت تأثیر قرار میدهد، رهگیری کنند.

چگونه از شنود جلوگیری کنیم؟

دنیای دیجیتال روز به روز برای هکرها آسانتر میکند تا اطلاعات شرکتی و مکالمات کاربران را رهگیری کنند. با این حال، این وضعیت فرصتهایی را برای سازمانها فراهم میآورد تا نیتهای مخرب مهاجمان را مهار کنند. روشهای رایج برای جلوگیری از حملات استراق سمع عبارتند از:

رمزنگاری

یکی از بهترین راهها برای جلوگیری از حملات استراق سمع، رمزنگاری دادهها در حین انتقال و مکالمات خصوصی است. رمزنگاری امکان خواندن دادههای تبادل شده بین دو طرف را برای مهاجمان مسدود میکند. به عنوان مثال، رمزنگاری درجه نظامی با رمزنگاری ۲۵۶ بیتی، که برای یک مهاجم تقریباً غیرممکن است که آن را رمزگشایی کند، از این روش استفاده میکند.

افزایش آگاهی

اطمینان از آگاهی کارکنان از خطرات و تهدیدات امنیت سایبری، خط مقدم مهمی در محافظت از سازمانها در برابر هر حمله سایبری است. این موضوع به ویژه در مورد حملات استراق سمع صدق میکند، بنابراین سازمانها باید آموزشهایی ارائه دهند که نحوه حملات مهاجمان و روشهای آنها برای استراق سمع مکالمات را توضیح دهد.

کارکنان باید با روشهای مهاجمان برای گوش دادن به مکالمات آشنا شده، بهترین شیوهها برای کاهش خطر را رعایت کنند و به طور مداوم به نشانههای حمله توجه داشته باشند.

تقسیمبندی شبکه

سازمانها میتوانند با محدود کردن دسترسیها، احتمال استراق سمع مهاجمان را در شبکهها کاهش دهند. تقسیمبندی شبکه به سازمانها این امکان را میدهد که منابع را تنها به افرادی که به آنها نیاز دارند اختصاص دهند. به عنوان مثال، افراد تیم بازاریابی نیازی به دسترسی به سیستمهای منابع انسانی ندارند و افراد تیم فناوری اطلاعات نیازی به مشاهده اطلاعات مالی ندارند. تقسیمبندی شبکه، شبکه را به بخشهای مختلف تقسیم میکند که باعث کاهش ترافیک، جلوگیری از فعالیتهای غیرمجاز و بهبود امنیت از طریق پیشگیری از دسترسیهای غیرمجاز میشود.

VLAN چیست و چرا VLAN بندی می کنیم؟

امنیت فیزیکی

سازمانها همچنین میتوانند از طریق اقدامات امنیتی فیزیکی در محل کار خود از دادهها و کاربران محافظت کنند. این امر برای محافظت از دفتر از دسترسی افراد غیرمجاز که ممکن است دستگاههای استراق سمع فیزیکی را روی میزها، تلفنها و دیگر دستگاهها قرار دهند، حیاتی است.

شیلدینگ

خطر استراق سمع از طریق تابش کامپیوتری میتواند با نصب اقدامات امنیتی و شیلدینگ کاهش یابد. به عنوان مثال، رایانههای محافظت شده با TEMPEST به سازمانها این امکان را میدهند که تابشهای ناخواسته را مسدود کرده و دادهها و کاربران خود را امن نگه دارند.

جمعبندی…

شنود تهدیدی جدی برای امنیت اطلاعات شخصی و تجاری هستند که میتوانند منجر به افشای دادههای حساس و خسارتهای مالی و اعتباری شوند. با آگاهی از روشهای حمله و اجرای تدابیر پیشگیرانه مانند رمزنگاری، آموزش کارکنان، تقسیمبندی شبکه و تقویت امنیت فیزیکی، سازمانها میتوانند از خود در برابر این نوع تهدیدات محافظت کنند و خطرات ناشی از آنها را کاهش دهند. افزایش آگاهی و استفاده از تکنولوژیهای مناسب، گامهای اساسی در مقابله با این حملات است.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *