مکانیسم دفاع در عمق یا Defense in Depth چیست و چگونه امنیت سازمان را تضمین میکند؟

با گسترش روزافزون تهدیدات سایبری، دیگر تکیه بر یک راهکار امنیتی واحد کافی نیست. سازمانها برای محافظت از دادهها و زیرساختهای حیاتی خود نیاز به رویکردی چندلایه دارند که بتواند در برابر حملات پیچیده مقاومت کند. اینجاست که مفهوم دفاع در عمق (Defense in Depth) وارد عمل میشود و امنیت شبکه و اطلاعات را به صورت همهجانبه تأمین میکند.

دفاع در عمق (Defense in Depth) چیست؟

دفاع در عمق یا Defense in Depth یک استراتژی امنیت سایبری است که بهجای اتکا به یک ابزار یا فناوری، از چندین لایه امنیتی بهطور همزمان استفاده میکند. هدف اصلی این رویکرد آن است که اگر یک لایه امنیتی توسط مهاجم نفوذ شد، لایههای دیگر همچنان مانع دسترسی او به اطلاعات حیاتی شوند. این استراتژی بهنوعی مانند قرار دادن چندین قفل روی یک در است که شکستن همه آنها برای نفوذگر بسیار دشوار خواهد بود.

این رویکرد نه تنها شامل ابزارهای فنی مانند فایروال، سیستمهای تشخیص نفوذ (IDS/IPS) و رمزنگاری است، بلکه سیاستهای امنیتی، آموزش کاربران، و حتی کنترلهای فیزیکی را نیز در بر میگیرد. در واقع دفاع در عمق، ترکیبی از فناوری، فرآیند و انسان است که در کنار هم یک لایه محافظتی جامع را تشکیل میدهند.

تاریخچه و مفهوم دفاع در عمق

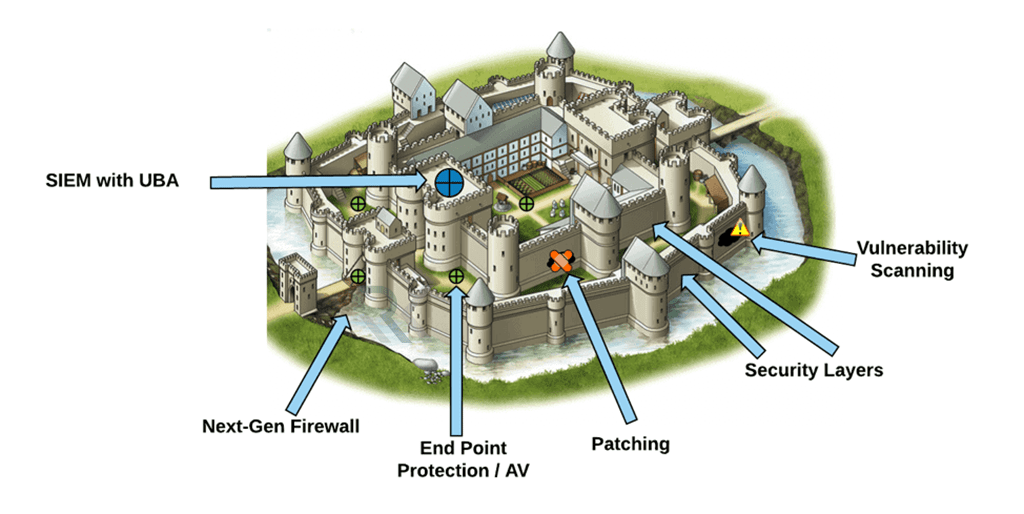

مفهوم دفاع در عمق ریشهای نظامی دارد و از استراتژیهای جنگی الهام گرفته است. در گذشته ارتشها برای محافظت از سرزمینهای خود، بهجای ایجاد یک خط دفاعی ساده، چندین لایه مختلف مانند دیوارها، خندقها و برجهای نگهبانی را طراحی میکردند. این کار باعث میشد که دشمن حتی در صورت عبور از یک لایه، همچنان با موانع دیگری روبهرو شود.

در دنیای فناوری اطلاعات نیز همین ایده به کار گرفته شد. امروزه سازمانها با تهدیداتی مانند بدافزارها، حملات فیشینگ و نفوذ به شبکهها مواجه هستند. استفاده از رویکرد دفاع در عمق کمک میکند تا در صورت شکست یک مکانیزم امنیتی، سایر لایهها همچنان بتوانند جلوی پیشروی مهاجم را بگیرند و زمان کافی برای شناسایی و پاسخ به حادثه فراهم شود.

اصول و لایههای دفاع در عمق

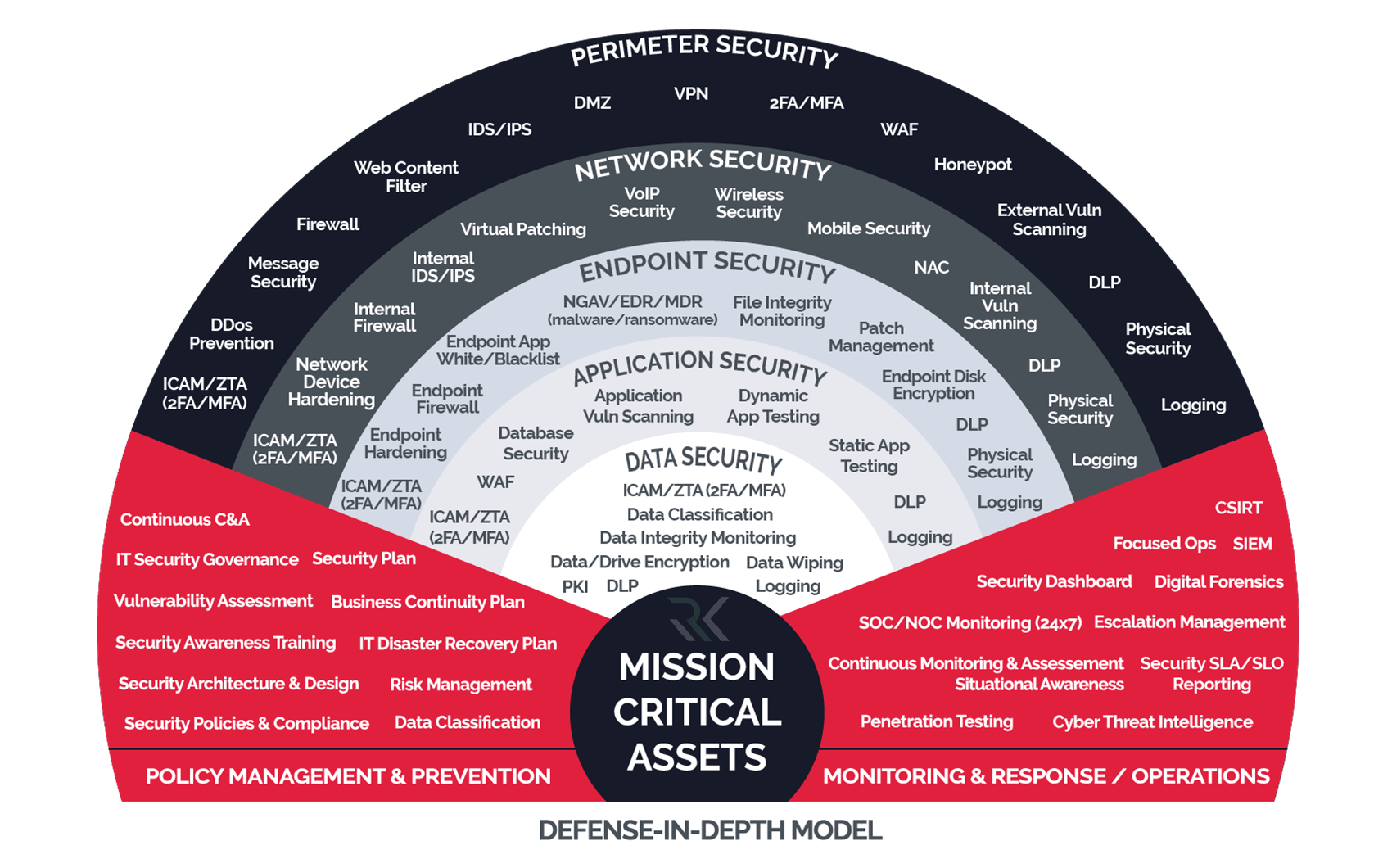

لایه فیزیکی (Physical Layer):

این لایه شامل کنترلهای فیزیکی مانند دوربینهای نظارتی، قفلها، کارتهای دسترسی و تجهیزات امنیتی است. هدف آن جلوگیری از دسترسی غیرمجاز به سرورها، اتاقهای دیتاسنتر و سایر زیرساختهای حیاتی میباشد.

لایه شبکه (Network Layer):

در این بخش ابزارهایی مانند فایروال، سیستمهای تشخیص و پیشگیری از نفوذ (IDS/IPS) و تقسیمبندی شبکه (Network Segmentation) به کار میرود. این لایه مانع نفوذ مهاجمان به شبکه و حرکت جانبی آنها در داخل سازمان میشود.

لایه سیستمعامل و نرمافزار (Host & Application Layer):

- این لایه شامل بهروزرسانی منظم سیستمعاملها، نصب پچهای امنیتی و استفاده از آنتیویروس یا ابزارهای EDR است. هدف آن کاهش آسیبپذیریهای ناشی از نرمافزارها و میزبانهای سازمان میباشد.

لایه داده (Data Layer):

رمزنگاری دادهها، مدیریت دسترسیها (Access Control) و پشتیبانگیری منظم، مهمترین عناصر این لایه هستند. حتی در صورت دسترسی مهاجم، بدون کلید رمزنگاری امکان سوءاستفاده از دادهها وجود نخواهد داشت.

لایه انسانی (Human Layer):

کاربران ضعیفترین حلقه امنیتی هستند. آموزش کارکنان درباره حملات فیشینگ، سیاستهای رمز عبور قوی و آگاهیبخشی مداوم میتواند نقش حیاتی در دفاع در عمق ایفا کند.

لایه سیاستها و فرآیندها (Policy & Procedure Layer):

این لایه شامل تدوین دستورالعملهای امنیتی، اجرای استانداردها و مدیریت رویدادهای امنیتی است. داشتن رویههای مشخص برای پاسخ به حادثه میتواند خسارات حملات را به حداقل برساند.

مزایا و معایب پیادهسازی دفاع در عمق

مزایا |

معایب |

|---|---|

|

امنیت چندلایه |

هزینه بالای پیادهسازی |

|

افزایش تابآوری سایبری |

احتمال تداخل میان ابزارهای امنیتی |

|

کاهش ریسک نشت اطلاعات |

نیاز به نیروی متخصص |

|

زمان بیشتر برای شناسایی تهدیدات |

مقایسه دفاع در عمق با امنیت تکلایهای

امنیت تکلایهای تنها به یک ابزار یا فناوری مانند فایروال یا آنتیویروس متکی است. این رویکرد ساده و کمهزینه به نظر میرسد، اما در برابر تهدیدات پیچیده امروز کارایی چندانی ندارد، زیرا با عبور مهاجم از همان یک لایه، کل سیستم در معرض خطر قرار میگیرد.

در مقابل دفاع در عمق چندین لایه امنیتی را در کنار هم قرار میدهد تا حتی در صورت نفوذ به یکی از آنها، لایههای دیگر بتوانند حمله را متوقف کنند. این رویکرد جامعتر و مطمئنتر است، اما نیازمند سرمایهگذاری و مدیریت دقیقتری نسبت به امنیت تکلایهای میباشد.

امنیت تکلایهای |

دفاع در عمق (Defense in Depth) |

|

|---|---|---|

|

سطح امنیت |

پایین – وابسته به یک لایه |

بالا – چندین لایه محافظتی |

|

مقابله با حملات پیچیده |

ضعیف |

قوی |

|

هزینه پیادهسازی |

کم |

متوسط تا زیاد |

|

پیچیدگی مدیریتی |

ساده |

پیچیده |

|

ریسک شکست سیستم

|

بالا |

بسیار پایین |

نمونهای از کاربرد دفاع در عمق در سازمانها

فرض کنید یک شرکت مالی بزرگ با مشتریان متعدد دارد و نیازمند حفاظت از اطلاعات حساس مانند دادههای بانکی و اطلاعات شخصی مشتریان است. اگر این سازمان فقط به یک فایروال ساده تکیه کند، مهاجم با عبور از آن فایروال میتواند به سرورها و اطلاعات حیاتی دسترسی پیدا کند.

با پیادهسازی دفاع در عمق، سازمان چندین لایه امنیتی را به کار میگیرد: ابتدا فایروال و IDS در لایه شبکه مانع دسترسی غیرمجاز میشوند؛ سپس سرورها و نرمافزارهای سازمانی با بهروزرسانی منظم و آنتیویروس محافظت میشوند؛ دادهها رمزنگاری شده و دسترسیها مدیریت میشوند؛ کاربران آموزش دیده و از سیاستهای امنیتی سازمان پیروی میکنند. اگر مهاجم حتی از یک لایه عبور کند، لایههای دیگر همچنان او را متوقف میکنند و زمان کافی برای شناسایی و پاسخ به حمله فراهم میآید.

این مثال بهوضوح نشان میدهد که دفاع در عمق مانند داشتن چندین سد محافظتی پشت سر هم عمل میکند و سازمان را در برابر تهدیدات پیچیده و چندجانبه مقاوم میسازد.

فناوریها و ابزارهای مدرن در دفاع در عمق یا Defense in Depth

فایروال نسل جدید (Next-Generation Firewall – NGFW)

این نوع فایروال نه تنها ترافیک شبکه را کنترل میکند، بلکه قادر است تهدیدات پیشرفته مانند نفوذهای هدفمند و بدافزارهای مخفی را شناسایی و مسدود کند. NGFW قابلیت بررسی بستههای داده و تحلیل رفتار شبکه را دارد و بهعنوان لایه اول دفاع، مانع ورود مهاجمان به سیستمهای داخلی سازمان میشود. استفاده از این فناوری باعث افزایش دقت در شناسایی تهدیدها و کاهش بار روی لایههای بعدی امنیت میشود.

فایروال نسل بعدی (NGFW) چیست؟ چگونه کار می کند و چه ویژگی هایی دارد؟

سیستمهای تشخیص و پیشگیری از نفوذ (IDS/IPS)

این سیستمها وظیفه دارند ترافیک شبکه را بهصورت مداوم مانیتور کنند و رفتارهای مشکوک یا غیرعادی را شناسایی نمایند. IDS صرفاً هشدار میدهد، اما IPS فعالانه میتواند حملات را مسدود کند. استفاده از IDS/IPS در دفاع در عمق باعث میشود حتی اگر مهاجم از لایه فایروال عبور کند، لایه شبکه همچنان قادر به شناسایی و پاسخ سریع به حملات باشد.

ابزارهای مدیریت دسترسی و هویت (IAM – Identity & Access Management)

IAMبه سازمانها کمک میکند تا دسترسی کاربران و سرویسها به منابع حیاتی را کنترل کنند و فعالیتهای آنها را ثبت و نظارت نمایند. این ابزارها بهویژه در محافظت از دادهها و اپلیکیشنهای حساس اهمیت دارند و اطمینان میدهند که فقط افراد مجاز میتوانند به اطلاعات حیاتی دسترسی پیدا کنند.

از هویت تا دسترسی: همه چیز درباره IAM

راهکارهای رمزنگاری و حفاظت از دادهها

رمزنگاری اطلاعات در حین انتقال و ذخیره، یکی از حیاتیترین ابزارهای محافظتی است. حتی اگر مهاجم به شبکه نفوذ کند، دادههای رمزنگاری شده بدون کلید معتبر قابل استفاده نیستند. این فناوری برای حفاظت از اطلاعات مالی، مشتریان و اسرار تجاری، جزو لایههای مهم دفاع در عمق به شمار میآید.

سیستمهای اطلاعات و مدیریت رویداد امنیتی (SIEM)

SIEMدادهها و لاگهای امنیتی شبکه و سرورها را جمعآوری و تحلیل میکند تا تهدیدات پنهان شناسایی شوند. با استفاده از SIEM، تیم امنیتی میتواند حملات پیشرفته را بهسرعت تشخیص دهد، روندهای مشکوک را زیر نظر داشته باشد و پاسخهای لازم را بهموقع اعمال کند.

SIEM چیست و چگونه از کسب و کار ما مراقبت میکند؟

آنتیویروس پیشرفته و EDR (Endpoint Detection & Response)

این ابزارها نقاط پایانی شبکه مانند لپتاپها، سرورها و دستگاههای IoT را محافظت میکنند. EDR قادر است رفتارهای مشکوک و بدافزارهای جدید را شناسایی و پاسخ دهد، حتی در برابر تهدیدات صفرروزه و حملات پیشرفته. این فناوری یکی از لایههای کلیدی دفاع در عمق است که از نفوذ مهاجم به سیستمهای حیاتی جلوگیری میکند.

راهکار EDR چیست؟ تشخیص و پاسخ دهی به نقطه پایانی چگونه انجام می شود؟

دفاع در عمق را به ما بسپارید!

شرکت امن افزار رایکا با تجربه و سابقه طولانی در ارائه خدمات امنیت شبکه و پیادهسازی راهکارهای Defense in Depth، آماده است تا سازمان شما را در برابر تهدیدات پیچیده سایبری محافظت کند. تیم حرفهای ما با تحلیل دقیق زیرساختها، طراحی لایههای امنیتی و مانیتورینگ مستمر، امنیت همهجانبه را برای کسبوکار شما تضمین میکند. هماکنون با ما تماس بگیرید و امنیت سازمان خود را به کارشناسان متخصص بسپارید.

جمعبندی…

دفاع در عمق (Defense in Depth) یک رویکرد جامع و چندلایه برای افزایش امنیت سازمانهاست که با ترکیب فناوری، فرآیند و آموزش کاربران، سازمان را در برابر تهدیدات پیچیده مقاوم میکند. با پیادهسازی لایههای متعدد شامل فیزیکی، شبکه، سیستمعامل، داده و انسانی، حتی در صورت نفوذ به یک لایه، سایر لایهها همچنان امنیت سازمان را حفظ میکنند و زمان کافی برای شناسایی و پاسخ به حملات فراهم میشود. این رویکرد، علیرغم پیچیدگی و هزینه بالاتر نسبت به امنیت تکلایهای، تضمینکننده امنیت پایدار و کاهش ریسکهای سایبری است.

زیرا تهدیدات سایبری میتوانند باعث سرقت اطلاعات، خسارت مالی و آسیب به اعتبار سازمان شوند. خدمات امنیت شبکه با ارائه راهکارهای پیشگیرانه و حفاظتی، این خطرات را به حداقل میرسانند.

بله، نیازمند ابزارهای متعدد، نیروی متخصص و مدیریت دقیق است، اما امنیت و کاهش ریسک ناشی از تهدیدات پیچیده، ارزش سرمایهگذاری را دارد.

امنیت تکلایهای تنها به یک ابزار متکی است و در برابر حملات پیچیده آسیبپذیر است، اما دفاع در عمق چندین لایه امنیتی را ترکیب میکند و مقاومت سازمان را افزایش میدهد.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *