مرجع صدور گواهی یا CA چیست؟ Certificate Authority چگونه امنیت ارتباطات دیجیتال را تضمین میکند؟

در دنیای امروز که تبادل اطلاعات دیجیتال به بخشی جدانشدنی از زندگی ما تبدیل شده، اعتماد به صحت و امنیت ارتباطات آنلاین اهمیت بسیاری پیدا کرده است. اما چطور مطمئن میشویم که وبسایتی که بازدید میکنیم یا سرویسی که به آن متصل میشویم، واقعاً همان چیزی است که ادعا میکند؟ اینجاست که مرجع صدور گواهی یا Certificate Authority (CA) وارد عمل میشود و نقش مهمی در ایجاد اعتماد دیجیتال ایفا میکند.

مرجع صدور گواهی (CA) چیست؟

Certificate Authority یا مرجع صدور گواهی، نهادی معتبر و مورد اعتماد است که وظیفه دارد گواهیهای دیجیتال را صادر، تأیید، مدیریت و در صورت لزوم باطل (Revoke) کند. این گواهیهای دیجیتال نقش شناسنامه دیجیتال را دارند و برای تأیید هویت اشخاص، دستگاهها، سرورها و سرویسها در فضای دیجیتال به کار میروند. زمانی که شما وارد یک سایت HTTPS میشوید، مرورگر از طریق این گواهیها تشخیص میدهد که آیا سایت واقعی و امن است یا خیر.

CA معمولاً بخشی از زیرساخت کلید عمومی (PKI) است و با استفاده از کلیدهای رمزنگاری و امضای دیجیتال، هویت صاحب کلید عمومی را تضمین میکند. وقتی یک سایت یا سرویس درخواست گواهی میدهد، CA هویت آن را بررسی میکند و در صورت تایید، یک گواهی امضا شده صادر میکند. کاربران یا مرورگرها نیز با بررسی امضای این گواهی به آن اعتماد میکنند. بنابراین CA نقش نقطه آغاز اعتماد در اینترنت ایفا میکند.

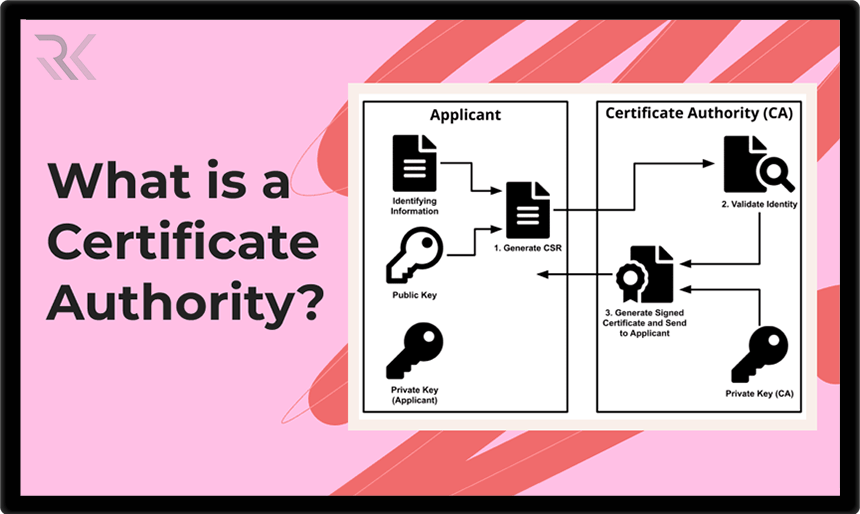

سیستم CA چگونه کار میکند؟

ایجاد درخواست گواهی (CSR):

وقتی یک سایت یا سازمان قصد دارد گواهی دیجیتال دریافت کند، ابتدا باید یک درخواست امضای گواهی (CSR) ایجاد کند. این فایل شامل کلید عمومی، نام دامنه، اطلاعات سازمان و دیگر جزئیات شناسایی است و معمولاً توسط سرور یا نرمافزار تولید میشود.

اعتبارسنجی هویت توسط CA:

پس از دریافت CSR، CA اطلاعات ارائهشده را بررسی و تأیید میکند. در این مرحله، CA ممکن است مالکیت دامنه، سوابق تجاری یا هویت فرد حقیقی یا حقوقی را راستیآزمایی کرده و از صحت اطلاعات اطمینان حاصل کند.

صدور گواهی دیجیتال:

اگر تأیید هویت با موفقیت انجام شود CA یک گواهی دیجیتال امضاشده (Signed Certificate) صادر میکند که شامل کلید عمومی و اطلاعات شناسایی دارنده گواهی است. این گواهی همچنین حاوی امضای دیجیتال CA و تاریخ اعتبار گواهی خواهد بود.

استفاده از گواهی در سیستمها:

صاحبان گواهی میتوانند این فایل را روی سرورها یا سرویسهای خود نصب کنند. زمانی که کاربر به این سرویس متصل میشود، گواهی به مرورگر یا کلاینت ارسال میگردد و با بررسی امضای دیجیتال، اعتبار آن تأیید یا رد میشود.

بررسی اعتبار و لغو گواهیها (CRL/OCSP):

در صورت انقضا، هک یا تغییر مالکیت ممکن است نیاز به باطل کردن (Revoke) گواهی باشد. CA این گواهیها را با استفاده از فهرست لغو شدهها (CRL) یا سرویسهای آنلاین مانند OCSP (Online Certificate Status Protocol) در اختیار کاربران قرار میدهد تا همواره بتوانند اعتبار گواهیهای دریافتی را بررسی کنند.

انواع Certificate Authority

Intermediate Certificate Authority (Intermediate CA)

Intermediate CA بین Root CA و کاربران نهایی قرار دارد. این مرجع از Root CA گواهی میگیرد و سپس گواهی صادرشده را برای سرورها یا افراد امضا میکند. استفاده از Intermediate CA باعث افزایش امنیت زنجیره اعتماد میشود؛ زیرا در صورت هک شدن یک Intermediate، Root CA همچنان ایمن باقی میماند.

Root Certificate Authority (Root CA)

Root CA یا مرجع صدور گواهی ریشه، در بالاترین سطح زنجیره اعتماد قرار دارد و گواهیهای خودامضا (self-signed) صادر میکند. سایر CAها (مانند Intermediate CA) اعتبار خود را از Root CA دریافت میکنند. مرجع ریشه تنها در صورتی باید مورد اعتماد واقع شود که کل سیستم امنیتی براساس آن ساخته شده باشد؛ به همین دلیل، کلید خصوصی Root CA معمولاً شدیداً محافظت شده و کمتر مورد استفاده مستقیم قرار میگیرد.

Public CA (مرجع عمومی)

Public CAها سازمانهایی هستند که خدمات صدور گواهی را به همه کاربران عمومی و سازمانها ارائه میدهند. این نوع CA در فهرست اعتماد (Trust Store) مرورگرها و سیستمعاملها موجود است و به همین دلیل گواهیهای صادرشده توسط آنها فوراً مورد اعتماد مرورگرها قرار میگیرند. مثالهایی از Public CA عبارتند از: Let’s Encrypt، DigiCert، GlobalSign و Sectigo.

Private CA (مرجع خصوصی)

Private CA در داخل سازمانها، شرکتها یا نهادها پیادهسازی میشود و بهصورت داخلی و سفارشی برای حفاظت از زیرساختها، کاربران داخلی یا سیستمهای خاص مورد استفاده قرار میگیرد. Private CA گواهیهایی صادر میکند که در اینترنت به صورت پیشفرض معتبر نیستند و برای کارکرد صحیح، باید Trust Manual انجام شود. این نوع CA برای محیطهای کنترلشده و بسته کاربرد فراوان دارد.

تفاوت بین CA عمومی و خصوصی

مرجع صدور گواهی عمومی (Public CA) نهادی است که به طور جهانی قابل اعتماد بوده و گواهیهایی صادر میکند که توسط مرورگرها و سیستمعاملها بهطور پیشفرض شناسایی و اعتماد میشوند. معمولاً این نوع CAها از طریق انتشار کلید عمومی خود در Root Storeهای رسمی شناخته میشوند و برای صدور گواهی HTTPS برای سایتها، امضای دیجیتال و احراز هویت سازمانی در بستر عمومی کاربرد دارند. نمونههایی از آنها Let’s Encrypt و DigiCert هستند.

در مقابل CA خصوصی (Private CA) بیشتر در سازمانها، دولتها، و شبکههای داخلی (Intranet) راهاندازی میشود. این CAها مدیریت گواهیها در سطح بومی یا مناطق کنترلشده را برعهده دارند که در آنها نیازی به اعتماد عمومی نیست. گواهیهایی که توسط Private CA صادر میشوند، باید در دستگاهها یا سیستمبرای اجرا، بهطور دستی بهعنوان قابل اعتماد تعریف شوند (Manual Trust). تجربه کاربری و سرعت پیادهسازی آن پایینتر است اما در موارد خاص امنیتی، بسیار قابل سفارشیسازی و ایمنتر است.

CA عمومی (Public CA) |

CA خصوصی (Private CA) |

|

|---|---|---|

|

قابل اعتماد در سراسر اینترنت |

بله |

خیر؛ فقط در شبکه و سیستمهای خاص |

|

نیاز به Trust دستی |

ندارد (پیشفرض در مرورگرها) |

دارد؛ باید به صورت دستی تنظیم شود |

|

هزینه اجرا / نگهداری |

هزینه خرید گواهی متغیر است |

نیاز به زیرساخت داخلی، هزینه نگهداری بالا |

|

قابلیت سفارشیسازی گواهی |

محدود؛ اغلب یکسان برای همگان |

قابل تنظیم کامل (سیاست، مدت، الگوریتم و...) |

|

پشتیبانی در مرورگرها و سیستمعامل |

بله (پیشفرض) |

خیر؛ مگر بهصورت دستی اضافه شود |

|

مناسب برای |

وبسایتها، تجارتهای آنلاین، ایمیل، اپلیکیشن عمومی |

کاربران داخلی، زیرساخت IT، VPN، دستگاههای IoT |

جمعبندی…

مرجع صدور گواهی (CA) یکی از ارکان حیاتی در دنیای امنیت سایبری و زیرساختهای دیجیتال است که نقش اساسی در ایجاد اعتماد، احراز هویت و رمزنگاری ارتباطات ایفا میکند. چه در تایید اعتبار یک وبسایت HTTPS، چه در صدور گواهی برای تجهیزات سازمانی یا کاربران، CA نقطه شروع اعتماد در فضای دیجیتال است. درک درست از انواع CA، نحوه عملکرد آنها و تفاوتهای CA عمومی و خصوصی، میتواند به متخصصان IT و مدیران شبکه کمک کند تا ارتباطات ایمنتری برقرار کنند.

موارد اخیر

-

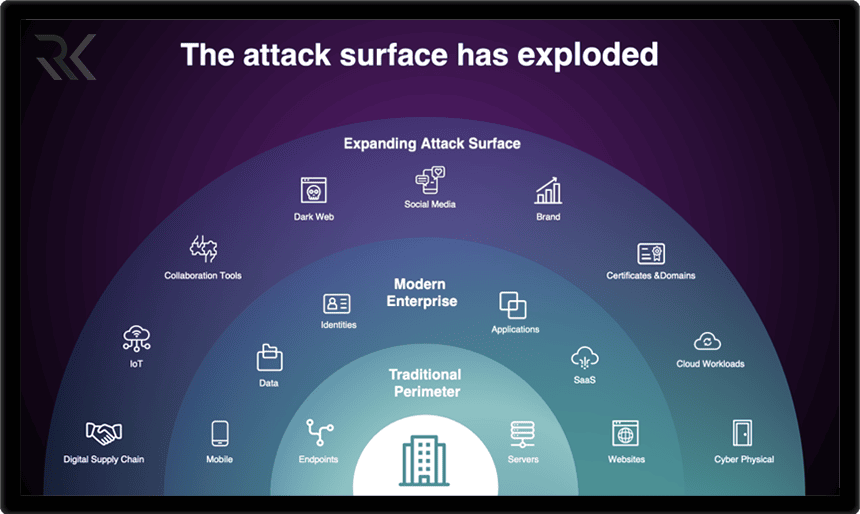

سطح حمله (Attack Surface) چیست و چگونه آن را مدیریت و اجرا کنیم؟

سطح حمله (Attack Surface) چیست و چگونه آن را مدیریت و اجرا کنیم؟ -

Secure Web Gateway (SWG) چیست و چگونه کار میکند؟

Secure Web Gateway (SWG) چیست و چگونه کار میکند؟ -

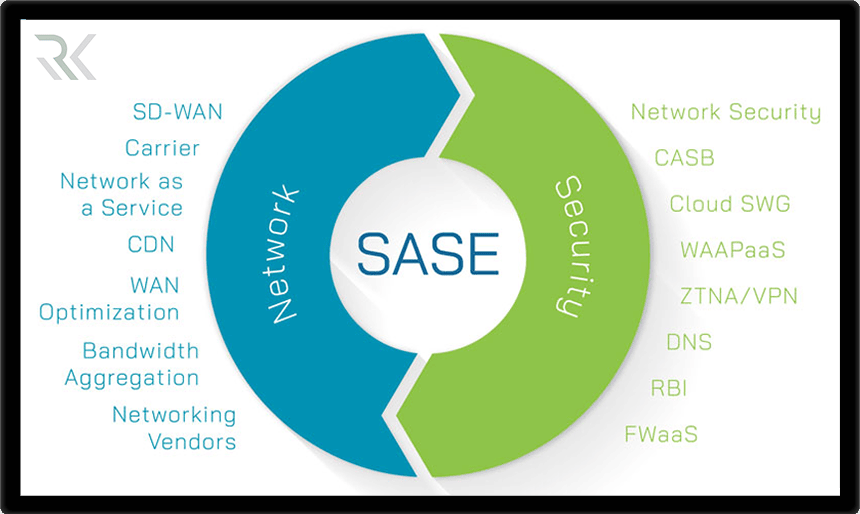

SASE چیست و چگونه امنیت ابری را متحول میکند؟

SASE چیست و چگونه امنیت ابری را متحول میکند؟ -

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟ -

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد)

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد) -

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟ -

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟ -

معرفی جامع محصولات و ماژولهای SolarWinds برای مانیتورینگ، امنیت و خدمات IT

معرفی جامع محصولات و ماژولهای SolarWinds برای مانیتورینگ، امنیت و خدمات IT -

معرفی نرمافزار ManageEngine OpManager و کاربردهای آن در مانیتورینگ شبکه

معرفی نرمافزار ManageEngine OpManager و کاربردهای آن در مانیتورینگ شبکه -

معرفی و راهنمای جامع ابزار مانیتورینگ Monit و آموزش نصب

معرفی و راهنمای جامع ابزار مانیتورینگ Monit و آموزش نصب

برترین ها

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *