شبکه خودترمیم گر (Self‑Healing Network) چیست و چگونه کار میکنند؟

با پیچیدهتر شدن زیرساختهای شبکه، افزایش وابستگی کسبوکارها به اتصال پایدار و کاهش زمان مجاز قطعی (Downtime)، مدیریت دستی خطاها دیگر پ...

BPDU در شبکه چیست و چه نقشی در کنترل سوئیچ ها دارد؟

در شبکههای سوئیچینگ (Switching Network)، حفظ پایداری و جلوگیری از ایجاد حلقههای ارتباطی (Network Loop) موضوعی حیاتی است. پروتکل Spann...

پروتکل RSTP چیست و چه تفاوتی با STP دارد؟

در شبکههای سوئیچشده، پایداری و سرعت بازیابی پس از تغییر توپولوژی از اهمیت بالایی برخوردار است. پروتکلهای کنترل لوپ، مانند STP و نسخه...

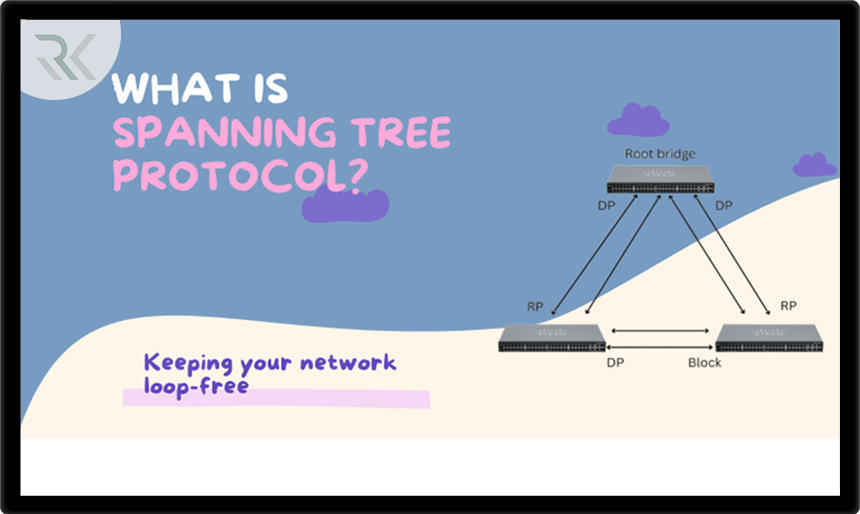

پروتکل STP چیست و چگونه در شبکه عمل میکند؟

پروتکل STP یا Spanning Tree Protocol یکی از بنیادیترین فناوریها در شبکههای سوئیچینگ است که وظیفه اصلی آن جلوگیری از ایجاد حلقههای م...

لوپ در شبکه چیست و چگونه از آن جلوگیری کنیم؟

لوپ در شبکه یکی از خطرناکترین خطاهای لایه 2 است که میتواند با ایجاد چرخه بیپایان بستهها، کل شبکه را از کار بیندازد. این مشکل معمولا...

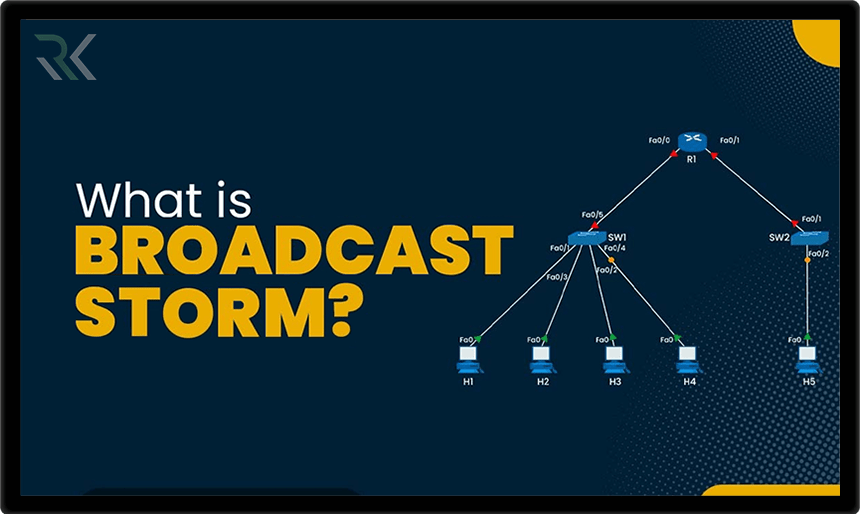

برسی جامع Broadcast Storm و روشهای مقابله با آن

Broadcast Storm یکی از خطرناکترین چالشهای شبکههای LAN است که میتواند تنها در چند ثانیه تمام پهنای باند را مصرف کرده و عملکرد شبکه ر...

Broadcast Domain در شبکه چیست و چگونه کار میکند؟ + تفاوت Broadcast Domain با Collision Domain

Broadcast Domain یکی از مفاهیم اساسی در شبکههای کامپیوتری است که نقش مهمی در مدیریت ترافیک، جلوگیری از ازدحام و بهینهسازی عملکرد شبکه...

دامنه برخورد (Collision Domain) چیست و چگونه آنرا در شبکه کاهش دهیم؟

Collision Domain یکی از مفاهیم پایه در شبکههای کامپیوتری است که بهطور مستقیم بر سرعت، کارایی و پایداری ارتباطات در LAN تأثیر میگذارد...

حمله Replay (حمله تکرار) چیست و چگونه از آن جلوگیری کنیم؟

حمله Replay یا حمله تکرار یکی از حملات رایج در امنیت شبکه است که در آن مهاجم یک پیام معتبر را شنود، ذخیره و دوباره برای سیستم هدف ارسال...