Out of Band Management (OOB) چیست و چرا برای امنیت شبکه حیاتی است؟

شبکهها و مراکز داده قلب تپندهی سازمانها هستند پس دسترسی پایدار و مدیریت از راه دور تجهیزات آنها اهمیتی بالایی دارد. هرگونه قطعی یا ...

اوکتا (Okta) چیست و چه کاربردی در امنیت سازمانها دارد؟

تقریباً همهچیز به سرویسهای ابری و نرمافزارهای SaaS متکی است، مدیریت امن هویت و دسترسی کاربران بیش از هر زمان دیگری اهمیت پیدا کرده ا...

هانیپات (Honeypot) چیست و چگونه کار میکند؟

در دنیای پیچیده امنیت سایبری، هر روز مهاجمان از روشهای جدیدی برای نفوذ به شبکهها استفاده میکنند. یکی از هوشمندانهترین ابزارهای دفاع...

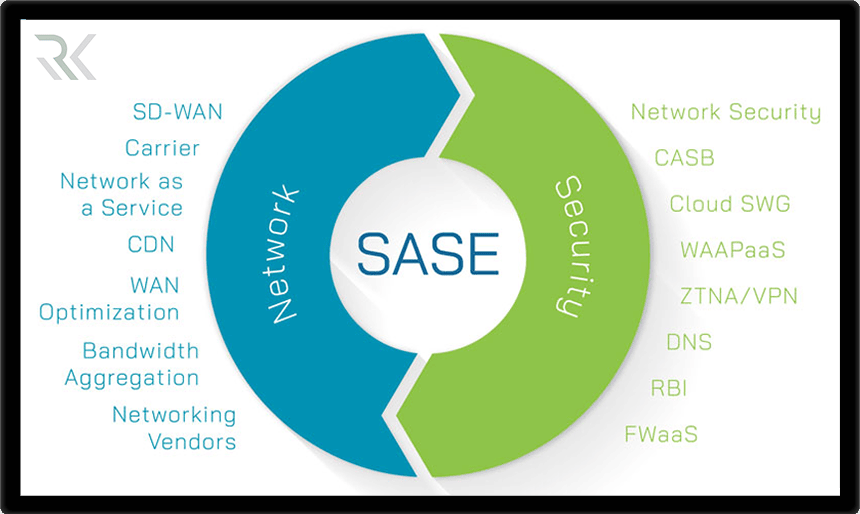

SASE چیست و چگونه امنیت ابری را متحول میکند؟

کاربران از هر مکانی و با هر دستگاهی به شبکه سازمانی متصل میشوند، امنیت و یکپارچگی شبکه دیگر محدود به فایروالهای سنتی نیست. SASE (Secu...

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟

امروزه با مهاجرت گستردهی سازمانها به فضای ابری، مدلهای امنیتی سنتی دیگر پاسخگوی تهدیدات نوین نیستند. در این میان Firewall as a Servi...

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟

افزایش تهدیدات سایبری و گسترش کار از راه دور باعث شد مدلهای سنتی امنیت شبکه مانند VPN دیگر پاسخگو نباشند. در چنین شرایطی، فناوری ZTNA ...

معرفی جامع محصولات و ماژولهای SolarWinds برای مانیتورینگ، امنیت و خدمات IT

شرکت SolarWinds یکی از شناختهشدهترین رائهدهندگان نرمافزارهای مانیتورینگ شبکه، سرور و زیرساختهای فناوری اطلاعات در جهان است. محصولا...

معرفی و راهنمای جامع ابزار مانیتورینگ Monit و آموزش نصب

سرویسهای آنلاین و زیرساختهای دیجیتال قلب تپندهی هر کسبوکار محسوب میشوند بنابراین نظارت مداوم بر عملکرد سرورها و فرآیندها اهمیت حیا...

معرفی ابزار مانیتورینگ Zenoss و مقایسه آن با ابزارهای مانیتورینگ دیگر

زیرساختهای شبکه، سرور و سرویسهای ابری بهطور پیوسته در حال رشد و پیچیدهتر شدن هستند. ابزار Zenoss یکی از پیشرفتهترین و هوشمندترین پ...