بردار حمله (Attack Vector) چیست و چه تفاوتی با سطح حمله (Attack Surface) دارد؟

درک نحوهی نفوذ مهاجمان به سیستمها، پایهی دفاع مؤثر به شمار میرود. مفهومی که این مسیر یا راه نفوذ را تعریف میکند، بردار حمله (Attack Vector) نام دارد. شناسایی و درک بردارهای حمله برای تیمهای امنیت، مدیران شبکه و تحلیلگران تهدید حیاتی است؛ زیرا هر بردار نقطهضعفی را نشان میدهد که میتواند به نفوذ، سرقت داده یا اختلال در سرویسها منجر شود. یادگیری این مفهوم یعنی شناخت دروازههای واقعی حملات سایبری پیش از آنکه مهاجم از آن عبور کند.

بردار حمله (Attack Vector) چیست؟

بردار حمله در مفهوم فنی به هر مسیر، کانال یا روش ارتباطی که از طریق آن مهاجم میتواند وارد سیستم یا شبکه شود گفته میشود. این مسیر ممکن است نرمافزاری، انسانی، یا حتی فیزیکی باشد؛ برای مثال یک آسیبپذیری در وباپلیکیشن، ایمیل فیشینگ یا فلش مموری آلوده، همگی نوعی بردار حملهاند. در واقع بردار حمله همان نقطهورودی است که مجرم سایبری برای آغاز نفوذ و اجرای دستورات مخرب خود از آن استفاده میکند.

شناخت بردارهای حمله به سازمانها کمک میکند تا نقشه تهدیدها را ترسیم و نقاط آسیبپذیر را پیش از سوءاستفاده مهاجم، ایمنسازی کنند. متخصصان امنیت در تحلیل رخداد و تست نفوذ، ابتدا مسیرهای ممکن را شناسایی کرده و سپس با ابزارهایی مانند SIEM یا روشهایی مانند Threat Modeling رفتار احتمالی مهاجم را پیشبینی مینمایند. به بیان ساده، هرچه بردار نفوذ دقیقتر تحلیل شود، احتمال موفقیت دفاع سایبری در برابر حملات واقعی بیشتر خواهد بود.

انواع بردارهای حمله

بردارهای شبکهای (Network‑based vectors)

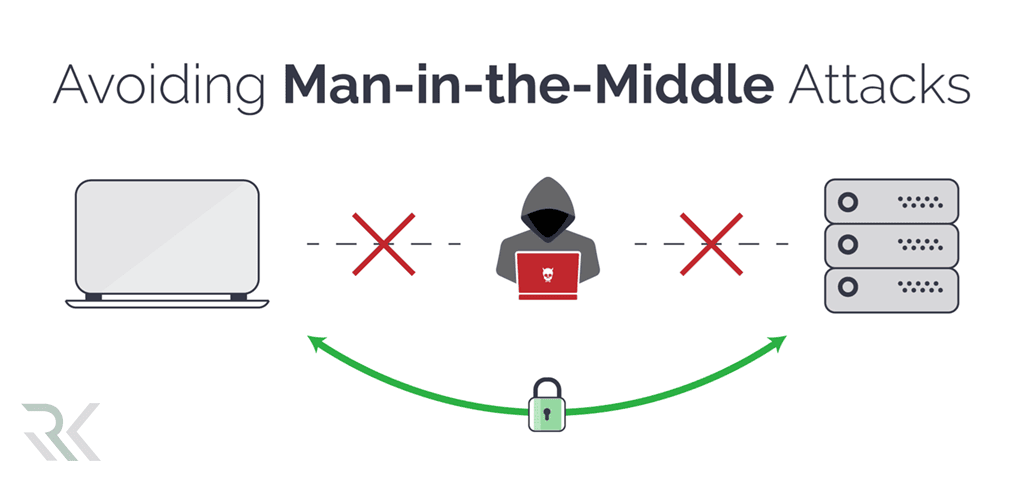

بردارهای شبکهای به مسیرهایی از طریق پروتکلها، پورتها و سرویسهای ارتباطی اشاره دارند که مهاجم میتواند از آنها برای نفوذ یا اختلال استفاده کند. حملاتی مانند DDoS یا Man‑in‑the‑Middle با تزریق دادههای جعلی، شنود یا قطع جریان ترافیک کار میکنند. همچنین وجود پورتهای باز و تنظیمات اشتباه فایروال یا روترها میتواند درگاه مناسبی برای نفوذ فراهم کند. در سطح شبکه، هر پکت یا درخواست بدون کنترل امنیتی، خود یک بردار حمله بالقوه است.

بردارهای حمله انسانی (Human‑based vectors)

در این نوع بردارها مهاجم به جای استفاده از ابزارهای فنی، از رفتار و خطاهای انسانی بهعنوان نقطهورود بهره میگیرد. روشهایی مانند مهندسی اجتماعی، فیشینگ، یا فریب احساسی کاربران باعث میشود قربانی اطلاعات مهمی مثل رمز عبور یا دسترسی سیستمی را بهطور ناخواسته در اختیار مهاجم بگذارد. در واقع انسان ضعیفترین لایهٔ امنیتی شبکه است؛ و حملات انسانی با شبیهسازی ارتباطات کاری یا پیامهای بانکی جعلی، بهسادگی مرزهای فنی حفاظت را دور میزنند.

بردارهای نرمافزاری (Software‑based vectors)

مهاجمان در این مسیر از ضعفهای درونی نرمافزارها، کتابخانهها و سیستمعاملها استفاده میکنند. Exploitها، بدافزارها و آسیبپذیریهای روز صفر (Zero‑Day) از اصلیترین نمونههای این بردارها هستند. وقتی برنامهای بهدرستی بهروزرسانی یا ایمنسازی نشده باشد، هر خط کد آسیبپذیر میتواند به نقطهورود تبدیل شود. این نوع بردار عمدتاً در حملات گسترده، نفوذ به وباپلیکیشنها، یا تزریق کد مخرب در سرویسهای ابری بهکار میرود.

بردارهای فیزیکی و سختافزاری (Physical vectors)

در بردارهای فیزیکی، دسترسی مستقیم به دستگاه یا زیرساخت هدف، عامل اصلی نفوذ است. مهاجم ممکن است از USB آلوده، لپتاپ رهاشده یا دسترسی غیرمجاز به اتاق سرور استفاده کند تا دادههای حساس را استخراج یا سیستم را آلوده کند. این نوع حمله معمولاً در محیطهای سازمانی با سطح امنیت پایین رخ میدهد و نیازمند مدیریت دقیق دسترسیهای فیزیکی، کنترل دوربینها و بررسی منظم تجهیزات ورودی است.

بردارهای مبتنیبر زنجیره تأمین (Supply Chain vectors)

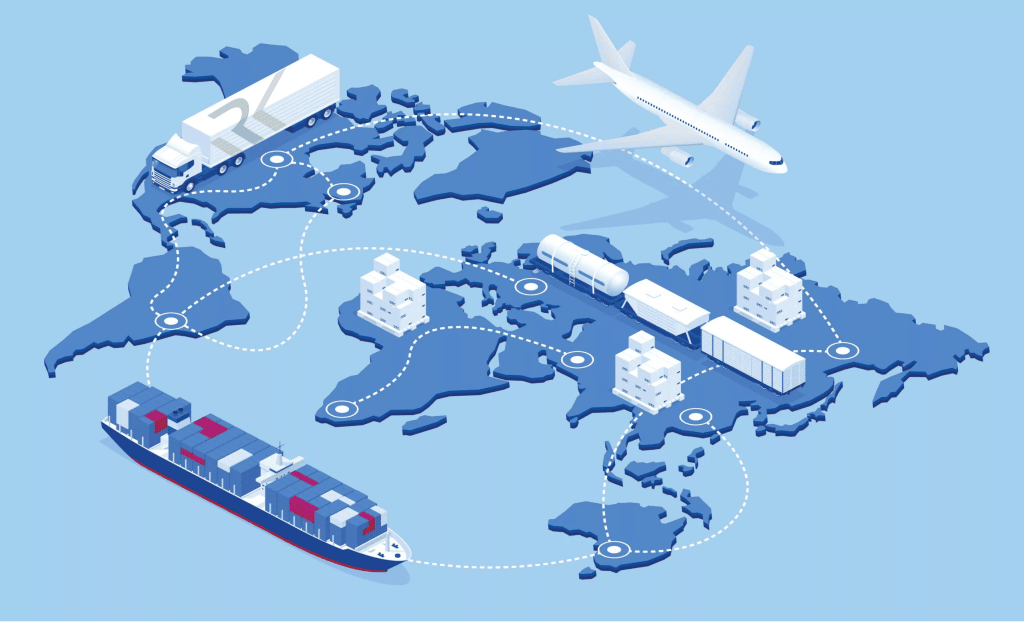

در این روش مهاجم بهجای حمله مستقیم به تأمینکنندگان نرمافزار یا سختافزار نفوذ کرده و از اعتماد سازمانها نسبت به آنها بهره میبرد. حملات زنجیرهٔ تأمین معمولاً از طریق بهروزرسانی یا بستههای نصب آلوده انجام میشود؛ نمونهٔ مشهور آن ماجرای SolarWinds بود که بر صدها نهاد دولتی و شرکت تأثیر گذاشت. این بردارها پیچیده، پنهان و پرهزینهاند و شناساییشان بدون پایش مداوم منابع و امضای دیجیتال در زنجیره توزیع تقریبا غیرممکن است.

تفاوت بردار حمله (Attack Vector) و سطح حمله (Attack Surface)

بردار حمله و سطح حمله، دو مفهوم بهظاهر مشابهاند اما در واقع دو دیدگاه متفاوت از فرایند نفوذ سایبری را نشان میدهند. بردار حمله (Attack Vector) مسیر یا روش خاصی است که مهاجم از طریق آن برای ورود به سیستم استفاده میکند؛ یعنی راه یا تکنیک اجرای حمله. مثال آن میتواند یک ایمیل فیشینگ، یک پورت باز در شبکه یا یک آسیبپذیری نرمافزاری باشد. در مقابل سطح حمله (Attack Surface) مجموعهی کل این مسیرها، مؤلفهها و نقاطی است که ممکن است از طریق آنها مهاجم بتواند وارد شود. سطح حمله دید کلی از تمام نقاط ضعف موجود در یک سیستم یا شبکه را ارائه میدهد.

بهبیان ساده اگر بردار حمله را «جاده» نفوذ بدانیم، سطح حمله همان «نقشهی کلی» تمام جادهها و مسیرهای احتمالی است. در تحلیل امنیت، متخصصان ابتدا سطح حمله را شناسایی میکنند تا بدانند کدام بخشها در معرض خطرند، سپس بردارهای حمله مرتبط با آن بخشها را ارزیابی و مسدود مینمایند. شناخت تفاوت این دو مفهوم باعث میشود استراتژی دفاعی دقیقتر طراحی شود و از دید مهاجم، نقاط شروع نفوذ کاهش یابد.

بردار حمله (Attack Vector) |

سطح حمله (Attack Surface) |

|

|---|---|---|

|

تعریف |

مسیر یا روش خاصی که مهاجم برای نفوذ استفاده میکند |

مجموعه کلی تمام نقاط ورودی یا آسیبپذیریهای سیستم |

|

سطح جزئیات |

متمرکز و خاص (یک روش یا نقطه حمله) |

جامع و کلی (چشمانداز کل سیستم یا شبکه) |

|

نقش در تحلیل امنیتی |

نشاندهنده مسیر اجرای حمله |

تعیین محدوده دفاعی و نقاط ضعف بالقوه |

|

هدف در دفاع سایبری |

مسدود یا محدود کردن روشهای نفوذ فعال |

کاهش تعداد مسیرها و نقاط آسیبپذیر |

|

زمان بررسی |

هنگام وقوع یا شبیهسازی حمله |

پیش از حمله، در مرحله طراحی و ارزیابی ریسک |

چگونه میتوان بردارهای حمله را شناسایی کرد و کاهش داد؟

مانیتورینگ ترافیک و لاگها با SIEM و IDS/IPS

سیستمهای SIEM (مانند Splunk یا IBM QRadar) و ابزارهای تشخیص نفوذ (IDS/IPS) قادرند الگوهای مشکوک در ترافیک شبکه، لاگها و رویدادهای سیستمی را شناسایی کنند. با تحلیل رفتار کاربران و ارتباطات غیرمعمول، این سامانهها به صورت بلادرنگ مسیرهای احتمالی حمله را آشکار میسازند. ترکیب این پایش با قوانین هشداردهی خودکار باعث میشود بسیاری از بردارهای شبکهای قبل از موفقیت مهاجم، مسدود گردند.

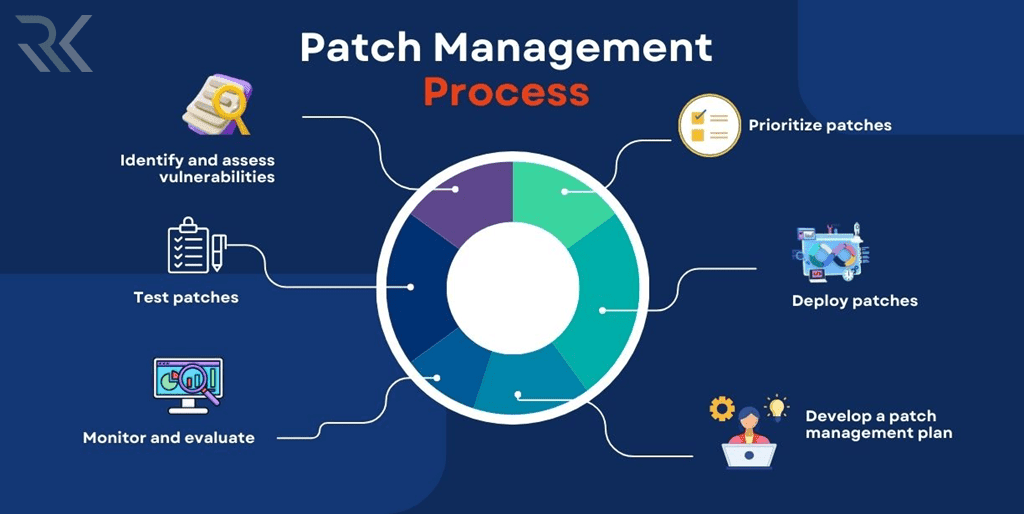

بهروزرسانی و وصله امنیتی منظم نرمافزارها

یکی از مؤثرترین راههای کاهش بردارهای نرمافزاری، وصلهکردن سریع آسیبپذیریها است. تاخیر در نصب بهروزرسانیها یعنی بازکردن درهای نفوذ برای مهاجمان. سیستم مدیریت پچ (Patch Management) باید بهصورت مرکزی و بر اساس اولویت خطر اجرا شود، خصوصاً برای نرمافزارهای حیاتی مانند مرورگر، سیستمعامل و سرورهای برنامهمحور. هر وصله بسته به سطح بحرانی، باید آزمایش و سپس در کل شبکه اعمال گردد تا در کنار امنیت، پایداری نیز حفظ شود.

مدیریت پچ یا همان Patch Management چیست؟ معرفی بهترین ابزارهای مدیریت وصله های امنیتی

پیادهسازی سیاستهای سختگیرانه کنترل دسترسی (Access Control)

محدودسازی دسترسیها بر اساس اصل Least Privilege یعنی هر کاربر یا سرویس فقط باید به آنچه نیاز دارد دسترسی داشته باشد. با این روش اگر مهاجمی موفق به نفوذ از طریق یک بردار شود، دامنه تخریب محدود خواهد بود. استفاده از مکانیزمهایی مانند MFA، Role Based Access Control (RBAC) و پایش مجوزها بهصورت دورهای سطح حمله را کوچک کرده و احتمال سوءاستفاده از حسابهای کاربری یا سیستمهای داخلی را کاهش میدهد.

اجرای تست نفوذ و شبیهسازی حملات واقعی (Penetration Testing & Red Team)

تیمهای قرمز (Red Team) با انجام تستهای نفوذ ساختگی، همانند مهاجمان واقعی رفتار میکنند تا نقاط ضعف عملیاتی سازمان را کشف نمایند. این سناریوها کمک میکنند تا تفاوت نظری و واقعی در سیاستهای دفاعی مشخص شود. خروجی تست نفوذ، نقشهای از بردارهای حمله بالفعل است که بعدها با اقدامات اصلاحی بسته میشود. این کار باید سالانه یا پس از هر تغییر بزرگ در زیرساخت انجام گیرد تا سطح دفاعی همواره بهروز باقی بماند.

تست نفوذ یا Penetration Testing چیست و چرا برای امنیت دیجیتال حیاتی است؟

جمعبندی

بردارهای حمله (Attack Vector) قلب درک امنیت سایبری هستند؛ مسیری که مهاجم برای نفوذ انتخاب میکند و هر سازمان باید آن را بشناسد، تحلیل کند و کاهش دهد. با ترکیب پایش هوشمند، آموزش کارکنان و استفاده از فناوریهای پیشگیرانه مانند SIEM و XDR، میتوان سطح حمله را کوچک کرده و دفاعی چندلایه ساخت تا تهدیدها قبل از تبدیل شدن به نفوذ واقعی، شناسایی و خنثی شوند.

سوالات متداول

بردار حمله مسیر یا روشی است که مهاجم برای ورود به سیستم هدف از آن استفاده میکند—مثل ایمیل فیشینگ یا پورت باز شبکه.

بردار حمله یک مسیر یا تکنیک خاص است؛ اما سطح حمله مجموعهای از تمام مسیرها و نقاط ضعف موجود در سیستم محسوب میشود.

زیرا هر بردار، دروازهای بالقوه برای ورود مهاجم است و آگاهی از آن به پیشگیری فعال و کاهش خطرات امنیتی منجر میشود.

پنج دسته اصلی شامل بردارهای انسانی، شبکهای، نرمافزاری، فیزیکی و زنجیره تأمین هستند.

در مهندسی اجتماعی، مهاجم با فریب روانی کاربر، به اطلاعات یا دسترسیهای حیاتی دست مییابد؛ بدون نیاز به نفوذ فنی مستقیم.

با بهرهگیری از پلتفرمهای Threat Intelligence و سامانههای XDR که تهدیدهای نوظهور جهانی را بهصورت خودکار تحلیل و هشدار میدهند.

موارد اخیر

-

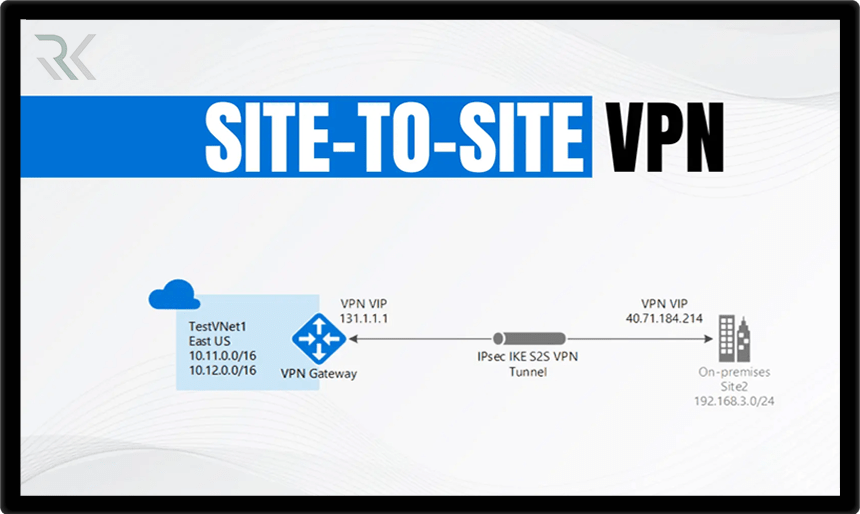

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟ -

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه -

پروتکل OpenFlow چیست و چه نقشی در SDN دارد؟

پروتکل OpenFlow چیست و چه نقشی در SDN دارد؟ -

SDN چیست و شبکههای SDN چگونه کار میکنند؟

SDN چیست و شبکههای SDN چگونه کار میکنند؟ -

شبکه خودترمیم گر (Self‑Healing Network) چیست و چگونه کار میکنند؟

شبکه خودترمیم گر (Self‑Healing Network) چیست و چگونه کار میکنند؟

برترین ها

-

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *