سطح حمله (Attack Surface) چیست و چگونه آن را مدیریت و اجرا کنیم؟

مفهوم Attack Surface (سطح حمله) یکی از حیاتیترین مباحث امنیت سایبری است که تعیینکننده میزان آسیبپذیری یک سازمان در برابر حملات است. هرچه تعداد نقاط ورودی، سیستمها و سرویسهای در معرض دید بیشتر باشد، احتمال سوءاستفاده نیز بالاتر میرود. درک و مدیریت سطح حمله یعنی شناسایی دقیق تمامی مسیرهایی که مهاجم میتواند از آن وارد شود تا امنیت زیرساخت بهصورت فعالانه محافظت شود نه واکنشی.

سطح حمله (Attack Surface) چیست؟

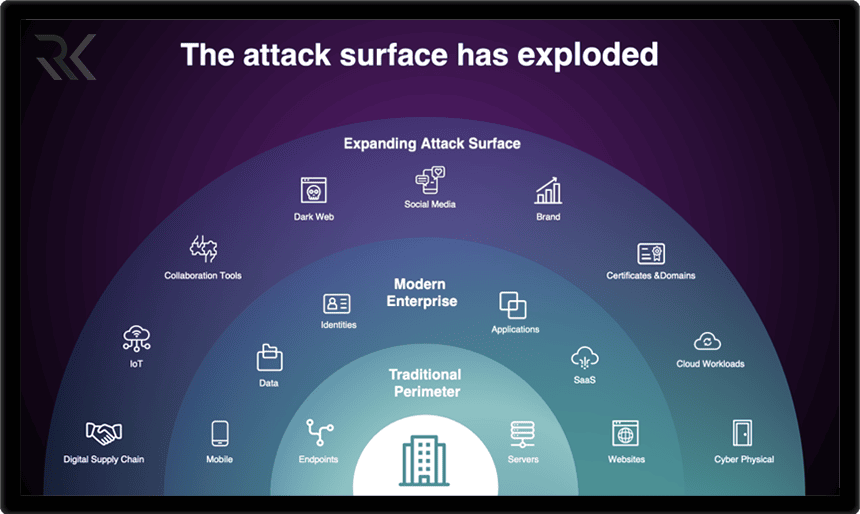

Attack Surface مجموعهای از تمامی نقاط تماس احتمالی میان سامانه و مهاجم است؛ یعنی هر مسیر، سرویس یا منبعی که بتوان از طریق آن به دادهها یا عملکرد سیستم دسترسی غیرمجاز پیدا کرد. این مفهوم شامل همهی بخشهای در معرض دید و تعامل بیرونی مانند APIها، پورتهای باز، نرمافزارهای عمومی، حسابهای کاربری و دستگاههای متصل میشود. هدف از شناخت سطح حمله، محدودسازی نقاط نفوذ و افزایش نظارت بر داراییهای قابل اکسپلویت است.

سطح حمله فقط شامل منابع دیجیتال نیست، بلکه رفتار انسانی، ارتباطات فیزیکی و حتی سیاستهای سازمانی نیز میتوانند بخشی از آن باشند. در واقع Attack Surface دید جامعی از endpointها و سرورهای ابری تا کارتهای دسترسی و سرویسهای SaaS میدهد. کوچکتر کردن این سطح مستقیماً به کاهش ریسک نفوذ و افزایش تابآوری محیط منجر میشود.

انواع Attack Surface

Digital Attack Surface (سطح حمله دیجیتال)

این بخش شامل تمام داراییهای متصل به اینترنت و زیرساختهای IT است؛ مانند وبسرورها، پایگاهدادهها، APIها، برنامههای وب، سیستمهای ابری و endpointها. مهاجمان معمولاً از ضعف پیکربندی، نسخههای قدیمی نرمافزار یا آسیبپذیریهای شناختهشده برای نفوذ استفاده میکنند. دیجیتال بودن این سطح یعنی هر تغییر در سرویسهای آنلاین یا شبکه، بلافاصله میتواند ریسک جدید ایجاد کند.

Physical Attack Surface (سطح حمله فیزیکی)

سطح فیزیکی شامل تمام نقاط دسترسی به سختافزارها و محیطهای کاری است — از پورتهای USB و دستگاههای شخصی گرفته تا اتاق سرور و کارتهای شناسایی. تهدیدات این بخش معمولاً از طریق سرقت دستگاه، دستکاری سختافزار یا نصب بدافزار توسط دسترسی فیزیکی مستقیم صورت میگیرند. کنترل فیزیکی محدود، رمزگذاری دیسک و مدیریت دقیق دسترسیها از اصلیترین روشهای کاهش آن است.

Human Attack Surface (سطح حمله انسانی)

بزرگترین و پیچیدهترین بخش سطح حمله، انسانها هستند. مهندسی اجتماعی، فیشینگ و سوءاستفاده از تصمیمات اشتباه کارکنان بخشی از این نوع حملهاند. رفتار کاربر، عدم آموزش امنیتی و اشتراکگذاری نادرست اطلاعات سبب گسترش این سطح میشود. با آموزش امنیتی، فعالسازی MFA و فرهنگسازی در سازمان، میتوان بخش انسانی سطح حمله را بهشدت کاهش داد.

مفهوم Attack Vector و ارتباط آن با Attack Surface

Attack Vector یا «بردار حمله» به مسیر یا روشی گفته میشود که مهاجم از طریق آن به بخشی از سطح حمله (Attack Surface) نفوذ میکند. در واقع Attack Surface تمام نقاط ممکن برای ورود است و Attack Vector همان مسیر انتخابی مهاجم برای بهرهبرداری از یکی از آن نقاط است. بهعنوان نمونه، یک آسیبپذیری در نرمافزار وب، بخشی از سطح حمله محسوب میشود و حمله از طریق تزریق SQL یا فیشینگ، بردار واقعی آن است. درک ارتباط میان این دو مفهوم به تحلیلگران کمک میکند تا مسیرهای نفوذ را اولویتبندی کرده و دفاع مؤثرتری طراحی کنند.

عوامل گسترش سطح حمله

مهاجرت به فضای ابری (Cloud Adoption):

افزایش استفاده از زیرساختها و سرویسهای ابری (مانند AWS و Azure) باعث گسترش نقاط ورودی جدید میشود. هر خطای پیکربندی در تنظیمات S3 Bucketها یا APIهای باز، میتواند سطح حمله را بزرگتر کند.

کار از راه دور و اتصال دستگاههای شخصی:

رواج Remote Work و BYOD باعث شده ترافیک از خارج شبکه سازمان جریان پیدا کند؛ در نتیجه کنترل و دید امنیتی کمتر شده و احتمال نفوذ از طریق endpointهای ناامن افزایش مییابد.

گسترش IoT و دستگاههای متصل:

هر دستگاه IoT با سیستمعامل ساده یا بدون بهروزرسانی امنیتی، یک دروازه جدید برای نفوذگر است. این دستگاهها معمولاً رمزهای عبور پیشفرض دارند و جزو «Shadow Assets» محسوب میشوند.

خدمات و نرمافزارهای ثالث (Third-Party Services):

اتکای سازمانها به سرویسهای API، افزونهها و پلتفرمهای بیرونی، وابستگی امنیتی و حملات زنجیره تأمین را افزایش میدهد. نقص در یکی از تأمینکنندگان میتواند کل زنجیره را در معرض خطر قرار دهد.

رشد Shadow IT و سوءپیکربندی:

کاربران یا تیمها گاه بدون اطلاع دپارتمان IT، سرویسها یا اپلیکیشنهای جدیدی اجرا میکنند. این فعالیتهای خارج از نظارت، باعث پدید آمدن منابع ناشناختهای میشود که قابل پایش نیستند و سطح حمله را نامرئی و گستردهتر میکنند.

فناوری سایه یا Shadow IT چیست و چقدر مخرب است؟

ابزارهای پرکاربرد در Attack Surface Management (ASM)

Microsoft Defender ASM

این ابزار بخشی از پلتفرم امنیتی Microsoft Defender است که با استفاده از اسکن مداوم فضای ابری و داراییهای متصل به شبکه، دید کاملی از سطح حمله سازمان ارائه میدهد. Defender ASM داراییهای ناشناخته و misconfigurationها را شناسایی میکند و با دادههای Threat Intelligence مایکروسافت، ریسک هر دارایی را امتیازدهی مینماید.

Palo Alto Cortex Xpanse

ابزار Xpanse یکی از پیشرفتهترین پلتفرمهای Attack Surface Management است که بهصورت خودکار زیرساختهای متصل به اینترنت را کشف و ریسک هر سرویس را تحلیل میکند. این سرویس دادههای کشفشده را در یک داشبورد جامع نمایش میدهد و امکان اولویتبندی اصلاح (Remediation Prioritization) را فراهم میسازد.

Randori Recon

پلتفرم امنیتی شرکت IBM است که با شبیهسازی دید یک مهاجم، سطوح حمله ناشناخته را کشف میکند. Randori Recon داراییها را بر اساس جذابیت برای مهاجم (Attractiveness Score) طبقهبندی کرده و تمرکز تیم امنیتی را روی آسیبپذیریهای مهمتر قرار میدهد.

CyCognito

این ابزار بر شناسایی داراییهای خارج از دید (Unknown Assets) تمرکز دارد و با تحلیل رابطه میان دامنهها، IPها و زیرساختها، نقشه کاملی از Attack Surface بیرونی سازمان میسازد. CyCognito با ترکیب هوش مصنوعی و دادهکاوی ابری، بهصورت مداوم ریسکها را پایش کرده و پیشنهادهای اصلاحی دقیق ارائه میدهد.

جمعبندی…

درک و مدیریت دقیق مفهوم Attack Surface سنگبنای امنیت پیشگیرانه در عصر دیجیتال است. هرچه داراییها، کاربران و سرویسهای متصل بیشتر شوند، سطح حمله نیز گسترش مییابد. بهکارگیری رویکردهای Attack Surface Management (ASM) و اصول Zero Trust در کنار ابزارهای مدرن، به سازمانها کمک میکند نقاط ورودی را شناسایی، کنترل و کاهش دهند؛ تا امنیتی پویا، مداوم و سازگار با تهدیدات جدید شکل گیرد.

سؤال متداول

Attack Surface مجموع تمام نقاط و مسیرهایی است که مهاجم میتواند برای نفوذ به یک سیستم یا شبکه از آنها استفاده کند.

Attack Surface تمام نقاط ممکن ورود است، درحالیکه Attack Vector مسیر یا تکنیکی است که مهاجم برای سوءاستفاده از آن نقاط خاص انتخاب میکند.

هرچه سطح حمله کوچکتر باشد، تعداد نقاط آسیبپذیر کاهش مییابد و کنترل امنیت سیستم سادهتر و مؤثرتر میشود.

استفاده از سرویسهای ابری، کار از راه دور، دستگاههای IoT، نرمافزارهای ثالث و Shadow IT از اصلیترین عوامل افزایش Attack Surface هستند.

ASM فرآیندی است برای شناسایی داراییهای در معرض دید، ارزیابی سطح ریسک، اولویتبندی و نظارت مداوم بر آنها برای کاهش مسیرهای نفوذ.

در معماری Zero Trust هیچ منبعی بهطور پیشفرض قابلاعتماد نیست؛ احراز هویت، کنترل دسترسی و نظارت مستمر مانع گسترش نقاط حمله میشود.

موارد اخیر

-

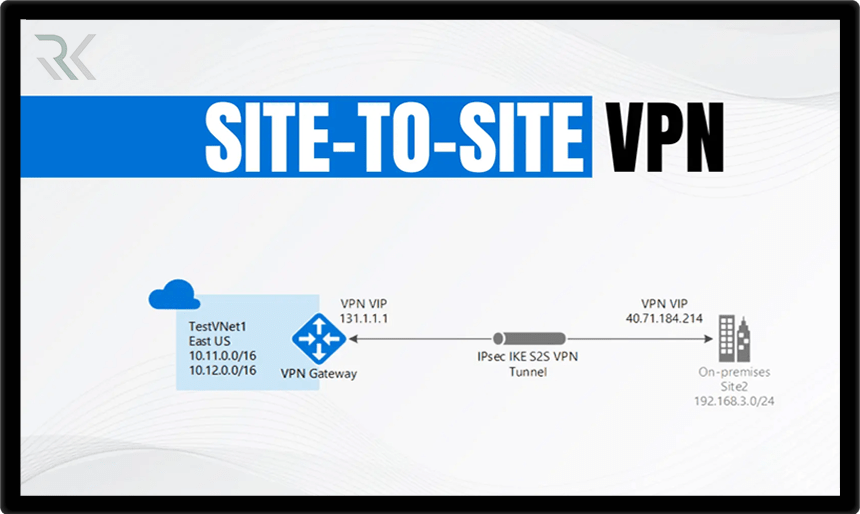

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟ -

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه -

پروتکل OpenFlow چیست و چه نقشی در SDN دارد؟

پروتکل OpenFlow چیست و چه نقشی در SDN دارد؟ -

SDN چیست و شبکههای SDN چگونه کار میکنند؟

SDN چیست و شبکههای SDN چگونه کار میکنند؟ -

شبکه خودترمیم گر (Self‑Healing Network) چیست و چگونه کار میکنند؟

شبکه خودترمیم گر (Self‑Healing Network) چیست و چگونه کار میکنند؟

برترین ها

-

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *