اکسس کنترل (Access Control) چیست و چرا برای امنیت اطلاعات حیاتی است؟

کنترل دسترسی به زبان ساده یعنی تعیین اینکه چه کسی، چه زمانی و به چه منابعی اجازه دسترسی دارد. این مفهوم نه تنها در حوزه فناوری اطلاعات، بلکه در بسیاری از بخشهای دیگر مانند سازمانها، بانکها و حتی خانههای هوشمند نیز کاربرد دارد. در این مقاله با انواع مدلهای کنترل دسترسی، کاربردها، چالشها و روشهای پیادهسازی آن آشنا میشویم.

اکسس کنترل چیست؟

اکسس کنترل (Access Control) به مجموعهای از سیاستها، فرآیندها و فناوریها گفته میشود که تعیین میکنند چه افرادی یا سیستمهایی اجازه دارند به منابع خاصی دسترسی پیدا کنند. این منابع میتوانند شامل فایلها، پایگاههای داده، سیستمهای نرمافزاری، تجهیزات فیزیکی یا حتی فضاهای خاصی در یک ساختمان باشند. هدف اصلی از پیادهسازی کنترل دسترسی، حفاظت از اطلاعات و منابع حساس در برابر دسترسیهای غیرمجاز و سوءاستفادههای احتمالی است.

در عمل اکسس کنترل مشخص میکند که چه کسی میتواند چه کاری انجام دهد؛ برای مثال، یک کاربر ممکن است فقط مجاز به مشاهده یک فایل باشد، در حالی که کاربر دیگر اجازه ویرایش یا حذف آن را داشته باشد. این کنترلها معمولاً از طریق سیستمهای نرمافزاری مانند سیستمهای مدیریت هویت و دسترسی (IAM) یا سیاستهای امنیتی در سیستمعاملها و شبکهها اجرا میشوند. با رشد تهدیدات سایبری و افزایش اهمیت دادهها، داشتن یک سیستم کنترل دسترسی قوی و دقیق، بیش از هر زمان دیگری ضروری شده است.

انواع Access Control

-

کنترل دسترسی اجباری (Mandatory Access Control – MAC)

مدل MAC یکی از سختگیرانهترین مدلهای کنترل دسترسی است که معمولاً در سازمانهای نظامی و دولتی استفاده میشود. در این مدل، دسترسی کاربران به منابع بر اساس سطح طبقهبندی (مانند محرمانه، سری و فوق سری) تعریف میشود و تنها مدیر سیستم میتواند سیاستهای دسترسی را تعیین یا تغییر دهد. کاربران نمیتوانند تنظیمات دسترسی را تغییر دهند، به همین دلیل MAC امنیت بالایی را فراهم میکند.

-

کنترل دسترسی اختیاری (Discretionary Access Control – DAC)

در مدل DAC کنترل دسترسی در اختیار مالک منابع است. به این معنا که هر کاربر میتواند مشخص کند چه اشخاص یا گروههایی به فایلها یا منابع او دسترسی داشته باشند. این مدل انعطافپذیر است اما از نظر امنیتی نسبت به سایر مدلها ضعف بیشتری دارد، چرا که کاربران میتوانند بهصورت اشتباهی یا عمدی مجوزهایی را به افراد نامناسب بدهند.

-

کنترل دسترسی مبتنی بر نقش (Role-Based Access Control – RBAC)

RBAC یکی از پرکاربردترین مدلهای کنترل دسترسی در سازمانها و کسبوکارها است. در این مدل، دسترسی کاربران بر اساس نقش (Role) آنها در سازمان تعیین میشود. به عنوان مثال، نقش “مدیر مالی” ممکن است به اطلاعات حسابداری دسترسی داشته باشد، در حالی که “کارشناس منابع انسانی” به اطلاعات کارکنان دسترسی دارد. این مدل باعث سهولت در مدیریت دسترسیها و افزایش امنیت میشود.

کنترل دسترسی مبتنی بر نقش (RBAC) چیست؟

-

کنترل دسترسی مبتنی بر ویژگی (Attribute-Based Access Control – ABAC)

مدل ABAC پیشرفتهترین نوع کنترل دسترسی است که در آن تصمیمگیری برای اعطای دسترسی بر اساس مجموعهای از ویژگیها (Attributes) انجام میشود. این ویژگیها میتوانند شامل نقش کاربر، زمان دسترسی، مکان، نوع دستگاه و سایر شرایط محیطی باشند. ABAC انعطافپذیری بالایی دارد و برای سازمانهایی که نیاز به کنترل دقیق و پویا دارند بسیار مناسب است.

آشنایی کامل با ABAC: مدل پیشرفته کنترل دسترسی

کاربردهای کنترل دسترسی در دنیای واقعی

-

کنترل دسترسی در سیستمهای IT و شبکه:

در زیرساختهای فناوری اطلاعات، کنترل دسترسی برای محدود کردن ورود کاربران به سرورها، فایلها، نرمافزارها و پایگاههای داده حیاتی است. بهعنوان مثال، فقط مدیر سیستم میتواند به تنظیمات شبکه دسترسی داشته باشد، در حالی که کاربر عادی ممکن است تنها مجاز به مشاهده اطلاعات خاصی باشد.

-

کنترل دسترسی فیزیکی (Physical Access Control):

در دنیای واقعی کنترل دسترسی برای محدود کردن ورود افراد به مکانهای خاص، مانند اتاقهای سرور، ساختمانهای اداری یا مناطق امنیتی، بهکار میرود. این نوع کنترل معمولاً شامل کارتهای هوشمند، قفلهای الکترونیکی، اثر انگشت، تشخیص چهره و سایر روشهای احراز هویت بیومتریک است.

-

کنترل دسترسی در نرمافزارها و اپلیکیشنها:

بسیاری از نرمافزارها و اپلیکیشنها از مدلهای مختلف کنترل دسترسی برای تعیین سطح دسترسی کاربران استفاده میکنند. برای مثال، در یک سیستم مدیریت پروژه، مدیر پروژه ممکن است بتواند وظایف را تعریف و ویرایش کند، در حالی که اعضای تیم فقط مجاز به مشاهده یا انجام وظایف خود باشند.

-

کنترل دسترسی در سازمانها و شرکتها:

در محیطهای سازمانی کنترل دسترسی نقش کلیدی در حفاظت از اطلاعات حساس، مدیریت منابع انسانی و رعایت الزامات قانونی دارد. برای مثال، دسترسی به پروندههای پرسنلی فقط برای کارکنان منابع انسانی مجاز است، یا سیستم مالی تنها در اختیار بخش حسابداری قرار دارد. سازمانها با استفاده از سیاستهای دقیق دسترسی، از افشای ناخواسته اطلاعات و سوءاستفادههای داخلی جلوگیری میکنند.

-

کنترل دسترسی در سرویسهای مبتنی بر ابر:

با گسترش استفاده از خدمات ابری مانند AWS، Azure و Google Cloud، کنترل دسترسی به منابع ابری اهمیت بیشتری یافته است. در این محیطها، تعریف دقیق دسترسی کاربران به منابعی مانند ماشینهای مجازی، دیتابیسها و فایلها حیاتی است. ابزارهایی مانند AWS IAM یا Azure Active Directory این امکان را فراهم میکنند تا سازمانها بتوانند دسترسی کاربران را بهصورت دقیق، پویا و مبتنی بر سیاستهای امنیتی کنترل کنند.

چالشها و تهدیدهای مربوط به Access Control

-

پیکربندی نادرست سطوح دسترسی

یکی از شایعترین مشکلات در سیستمهای کنترل دسترسی، تنظیمات اشتباه یا ناقص است. بهعنوان مثال، ممکن است به یک کاربر سطح دسترسی بالاتری از نیاز واقعی داده شود یا دسترسی او پس از تغییر شغل در سازمان بهروز نشود. این خطاهای انسانی یا سیستمی میتوانند منجر به افشای اطلاعات حساس یا حتی دستکاری دادهها توسط افراد غیرمجاز شوند.

-

سوءاستفاده از دسترسیهای داخلی (Insider Threats)

کارکنانی که به منابع مهم دسترسی دارند، در صورت نارضایتی یا داشتن انگیزههای شخصی، میتوانند از این دسترسی سوءاستفاده کنند. چون این افراد مجاز به ورود به سیستم هستند، شناسایی و پیشگیری از حملات داخلی بسیار دشوارتر از تهدیدات خارجی است. این نوع تهدیدها نیازمند نظارت دقیق و ثبت لاگهای دسترسی هستند.

تهدید داخلی یا Insider Threat چیست و چگونه باید تهدیدات داخلی را شناسایی کنیم؟

-

نبود نظارت و بررسی منظم دسترسیها

در بسیاری از سازمانها، سطوح دسترسی پس از تعریف اولیه دیگر بهروزرسانی یا بررسی نمیشوند. این موضوع باعث میشود کارمندانی که دیگر نیازی به یک دسترسی خاص ندارند، همچنان به آن منابع دسترسی داشته باشند. نبود بررسی دورهای میتواند منجر به ایجاد نقاط ضعف امنیتی در سیستم شود.

-

حملات مبتنی بر جعل هویت (Identity Spoofing)

هکرها میتوانند با استفاده از روشهایی مانند فیشینگ، مهندسی اجتماعی یا بدافزارها، هویت کاربران مجاز را جعل کنند و از طریق آن به منابع حساس دسترسی پیدا کنند. در این موارد، اگر سیستم کنترل دسترسی تنها به نام کاربری و رمز عبور متکی باشد، شناسایی نفوذ بسیار سخت خواهد بود.

جعل هویت چیست و چگونه در بستر اینترنت انجام می شود؟

-

پیچیدگی در مدیریت دسترسی در سیستمهای بزرگ

در سازمانهای بزرگ با تعداد زیادی کاربر، سیستم، و منابع، مدیریت دستی دسترسیها بسیار دشوار، زمانبر و مستعد خطا است. در چنین شرایطی، نبود ابزارهای خودکار و سیاستهای متمرکز میتواند باعث بروز مشکلات امنیتی جدی شود. همچنین، هماهنگسازی دسترسیها بین سیستمهای مختلف (مثلاً سیستمهای داخلی و سرویسهای ابری) نیز یک چالش مهم محسوب میشود.

نرمافزارها و ابزارهای محبوب برای اکسس کنترل

-

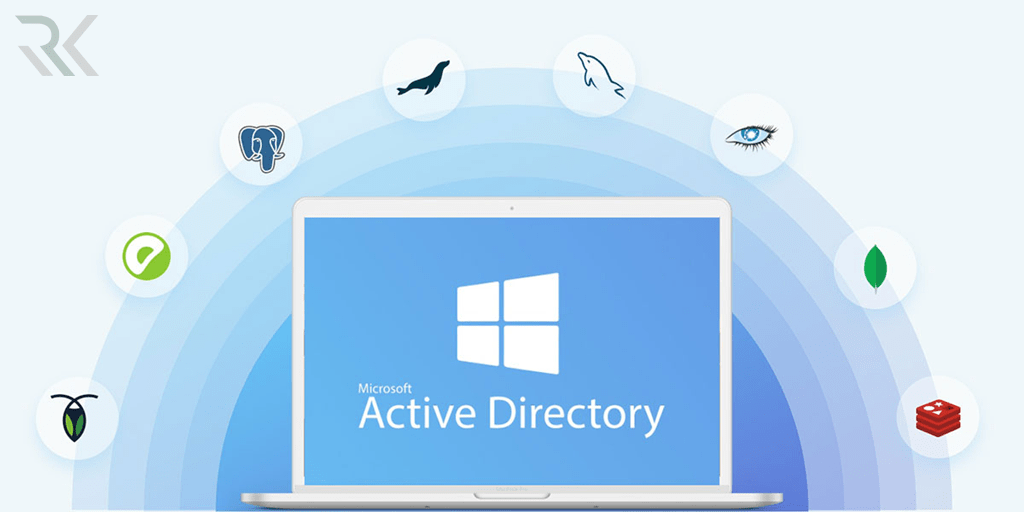

Active Directory (AD)

Active Directory یکی از پرکاربردترین ابزارهای مدیریت دسترسی در محیطهای شبکهای مبتنی بر ویندوز است که توسط مایکروسافت توسعه یافته است. این ابزار امکان تعریف کاربران، گروهها، سیاستهای امنیتی و سطوح دسترسی به منابع مختلف در شبکه را فراهم میکند. AD بهویژه در سازمانهای متوسط تا بزرگ برای مدیریت متمرکز کاربران و منابع مورد استفاده قرار میگیرد.

سرویس اکتیو دایکتوری چیست؟ برسی ساختار و ویژگیهای Active Directory

-

AWS Identity and Access Management

AWS IAM یکی از اجزای کلیدی سرویسهای ابری آمازون است که برای مدیریت دسترسی به منابع AWS بهکار میرود. این ابزار به مدیران اجازه میدهد کاربران و نقشها را تعریف کرده و سیاستهای دقیقی برای کنترل دسترسی به سرویسها، دیتابیسها، فایلها و سایر منابع ابری اعمال کنند. IAM از احراز هویت چندمرحلهای، لاگهای امنیتی و سیاستهای مبتنی بر ویژگی نیز پشتیبانی میکند.

AWS یا سرویس ابری آمازون چیست و چه خدماتی دارد؟

-

Okta

Okta یک پلتفرم پیشرفته مدیریت هویت و دسترسی (IAM) مبتنی بر فضای ابری است که برای سازمانهایی با زیرساختهای پیچیده طراحی شده است. این ابزار امکان احراز هویت یکپارچه (SSO)، مدیریت کاربران، و پیادهسازی سیاستهای امنیتی مانند MFA (احراز هویت چندعاملی) را فراهم میکند. Okta همچنین قابلیت ادغام با صدها سرویس محبوب مانند Google Workspace، Salesforce و Microsoft 365 را دارد.

-

Cisco Identity Services Engine (ISE)

Cisco ISE یک راهحل جامع برای مدیریت دسترسی به شبکههای سازمانی است. این ابزار امکان احراز هویت کاربران، تعیین سیاستهای دسترسی، و نظارت بر فعالیتهای کاربران در شبکه را فراهم میکند. Cisco ISE بهویژه در محیطهایی با نیازهای امنیتی بالا، مانند موسسات مالی و دولتی، برای کنترل دقیق دسترسی به شبکههای داخلی و وایرلس کاربرد دارد.

-

Microsoft Azure Active Directory (Azure AD)

Azure AD نسخه ابری Active Directory است که توسط مایکروسافت ارائه شده و امکانات گستردهای برای مدیریت کاربران در محیطهای ابری و هیبریدی فراهم میکند. این ابزار از احراز هویت تکمرحلهای (SSO)، MFA و سیاستهای شرطی (Conditional Access) پشتیبانی میکند و بهراحتی با دیگر سرویسهای مایکروسافت مانند Office 365 و Teams یکپارچه میشود.

Microsoft Azure چیست؟ برسی کامل ماکروسافت آژور

جمعبندی…

در دنیای امروز که امنیت اطلاعات نقش حیاتی در موفقیت سازمانها ایفا میکند، کنترل دسترسی (Access Control) به یکی از ارکان اصلی در مدیریت منابع دیجیتال و فیزیکی تبدیل شده است. با شناخت مدلهای مختلف کنترل دسترسی، چالشها، کاربردها و ابزارهای موجود، میتوان نظامی کارآمد و ایمن برای محافظت از دادهها و جلوگیری از دسترسیهای غیرمجاز پیادهسازی کرد.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *