SAML چیست و چرا برای سازمانها اهمیت دارد؟

پروتکل SAML (Security Assertion Markup Language) یکی از استانداردهای اصلی در حوزه احراز هویت و مدیریت دسترسی است که امکان Single Sign-On را برای کاربران فراهم میکند. با استفاده از SAML، سازمانها میتوانند هویت کاربران را بهصورت امن بین سرویسها و اپلیکیشنهای مختلف منتقل کنند، بدون اینکه نیاز باشد رمز عبور در هر سرویس جداگانه ذخیره شود. این استاندارد نقش مهمی در افزایش امنیت، کاهش ریسک افشای اطلاعات و سادهسازی تجربه کاربری ایفا میکند.

SAML چیست؟

SAML (Security Assertion Markup Language) یک استاندارد باز برای تبادل امن اطلاعات هویتی بین سیستمها و سرویسها است. این پروتکل بهویژه در سناریوهای Single Sign-On (SSO) کاربرد دارد و به کاربران اجازه میدهد تنها با یک بار ورود، به چندین سرویس و اپلیکیشن دسترسی پیدا کنند. SAML با استفاده از Assertions، اطلاعات هویتی کاربر و سطح دسترسی او را به سرویسهای مختلف منتقل میکند، بدون اینکه رمز عبور مستقیماً در اپلیکیشنها ذخیره شود.

SAML برای سازمانها و کسبوکارها مزایای فراوانی دارد؛ از جمله افزایش امنیت، کاهش پیچیدگی مدیریت رمز عبور و تجربه کاربری بهتر برای کاربران. به علاوه این پروتکل به توسعهدهندگان امکان میدهد تا بدون نگرانی از افشای اطلاعات حساس، سرویسهای خود را به سیستمهای هویت مرکزی متصل کنند و کنترل دسترسی را بهصورت دقیق اعمال نمایند.

تاریخچه SAML

استاندارد SAML در اوایل دهه 2000 توسط OASIS (Organization for the Advancement of Structured Information Standards) توسعه یافت. هدف اصلی آن ایجاد یک چارچوب استاندارد برای تبادل امن اطلاعات هویتی بین سرویسها و سازمانهای مختلف بود تا مشکل مدیریت هویت و ورود چندگانه کاربران حل شود.

اولین نسخه رسمی، SAML 1.0، در سال 2002 منتشر شد و با نسخههای بعدی، یعنی SAML 1.1 و SAML 2.0، بهبودهای امنیتی، انعطافپذیری بیشتر و قابلیتهای پیشرفتهتر اضافه شد. امروز، SAML 2.0 بهعنوان استاندارد اصلی در سازمانها و محیطهای شرکتی برای احراز هویت و Single Sign-On مورد استفاده قرار میگیرد و بهطور گسترده در سرویسهای ابری و سیستمهای داخلی کاربرد دارد.

معماری و اجزای اصلی SAML

Identity Provider (IdP)

این جزء مسئول احراز هویت کاربر است و اطلاعات هویتی او را تولید و مدیریت میکند. IdP پس از تأیید هویت، Assertions مربوط به کاربر را به سرویسدهنده ارسال میکند.

Service Provider (SP)

SP اپلیکیشنی است که کاربر قصد دسترسی به آن را دارد. این سرویس با استفاده از اطلاعات هویتی ارائهشده توسط IdP، دسترسی کاربر را بررسی و مجاز یا غیرمجاز اعلام میکند.

Assertions

Assertions شامل دادههای هویتی کاربر و اطلاعات دسترسی او هستند. این اطلاعات معمولاً در قالب XML ارسال میشوند و شامل سه نوع اصلی هستند: Authentication Assertion، Attribute Assertion و Authorization Decision Assertion.

Bindings و Protocols

این بخش مشخص میکند که چگونه اطلاعات هویتی و Assertions بین IdP و SP منتقل میشوند. انواع Binding شامل HTTP Redirect، HTTP POST و SOAP هستند که با توجه به نیاز امنیتی و محیط اجرایی انتخاب میشوند.

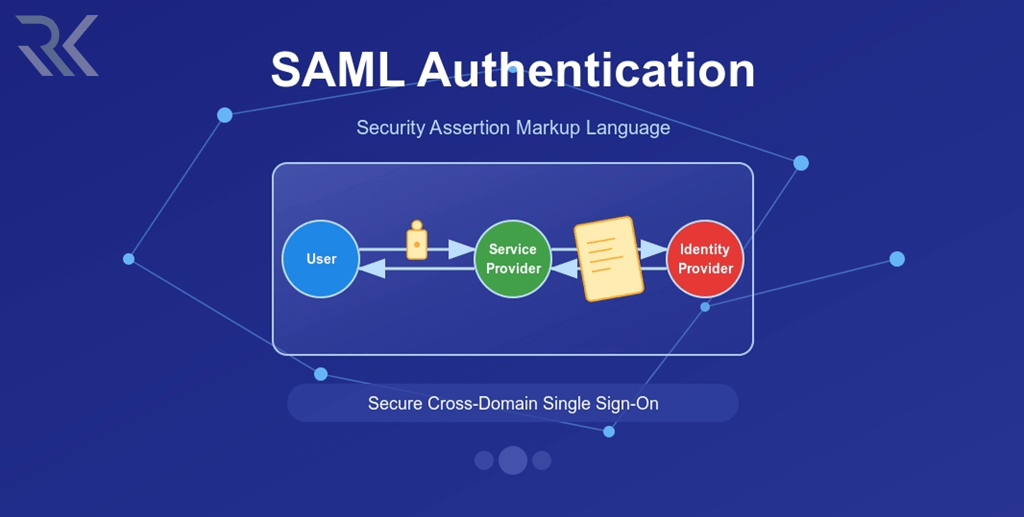

SAML چگونه کار میکند؟

درخواست دسترسی از سرویسدهنده (SP):

کاربر قصد دارد به یک سرویس یا اپلیکیشن دسترسی پیدا کند، بنابراین SP درخواست ورود به سیستم را به IdP هدایت میکند.

احراز هویت توسط Identity Provider (IdP):

هویت کاربر را بررسی میکند؛ این مرحله شامل ورود کاربر و تأیید اعتبار او است.

ایجاد و ارسال Assertions:

پس از احراز هویت موفق، IdP یک Assertion شامل اطلاعات هویتی و دسترسی کاربر ایجاد میکند و آن را به SP ارسال میکند.

تأیید و اعتبارسنجی Assertions: SP Assertion

دریافتی را بررسی میکند تا اطمینان حاصل شود که اطلاعات معتبر است و کاربر اجازه دسترسی دارد.

دسترسی کاربر به سرویس:

پس از تأیید Assertion، کاربر به سرویس موردنظر دسترسی پیدا میکند بدون اینکه نیاز باشد دوباره نام کاربری و رمز عبور خود را وارد کند.

کاربردهای اصلی SAML در سازمانها

- ورود یکپارچه (Single Sign-On – SSO)

- مدیریت هویت و دسترسی کاربران

- امنیت سرویسهای ابری و داخلی

- کاهش پیچیدگی مدیریت رمز عبور

- اتصال بین سازمانها و شرکای تجاری

- کاهش ریسک افشای اطلاعات حساس

مزایا و معایب SAML

مزایا |

معایب |

|---|---|

|

امنیت بالا |

پیچیدگی پیادهسازی |

|

ورود یکپارچه (SSO) |

نیاز به زیرساخت مناسب |

|

کاهش تعداد رمزهای عبور |

وابستگی به Identity Provider |

|

سازگاری با استانداردهای سازمانی |

مشکلات احتمالی در یکپارچگی بین سرویسها |

|

مدیریت متمرکز هویت |

سختی عیبیابی و مانیتورینگ |

ابزارهای پیادهسازی SAML

Shibboleth

یک سیستم متنباز است که برای پیادهسازی SAML و ورود یکپارچه (SSO) طراحی شده است. Shibboleth به سازمانها امکان میدهد احراز هویت کاربران را بهصورت امن مدیریت کرده و دادههای هویتی را بین سرویسها به اشتراک بگذارند.

Okta

یک سرویس ابری محبوب برای مدیریت هویت و دسترسی است که از SAML پشتیبانی میکند. Okta با رابط کاربری ساده و امکانات پیشرفته، اتصال بین اپلیکیشنها و Identity Providerها را آسان میکند و به سازمانها کمک میکند فرآیند SSO را بهسرعت پیادهسازی کنند.

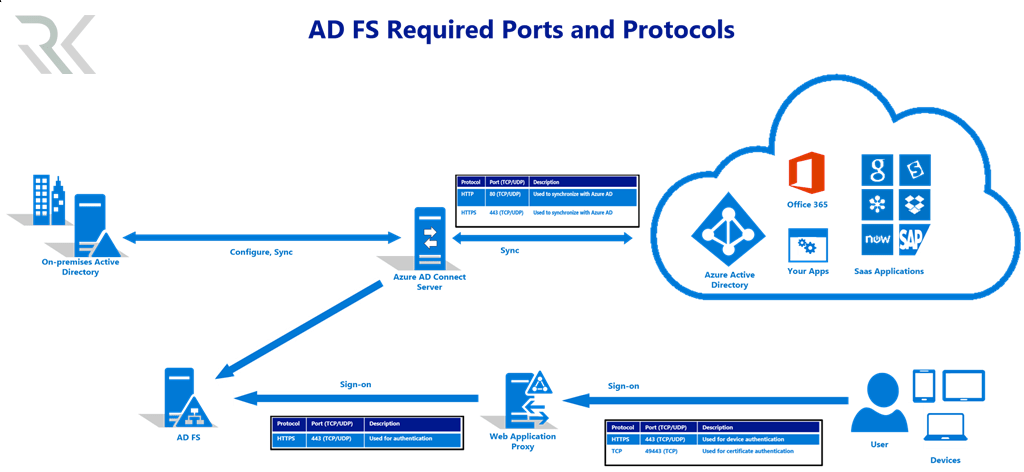

Microsoft Active Directory Federation Services (ADFS)

این ابزار برای سازمانهایی که از اکوسیستم مایکروسافت استفاده میکنند مناسب است. ADFS امکان اجرای SAML و SSO برای اپلیکیشنهای داخلی و ابری را فراهم میکند و امنیت تبادل دادههای هویتی را تضمین میکند.

OneLogin

یکی دیگر از سرویسهای ابری مدیریت هویت است که از SAML پشتیبانی کامل دارد. OneLogin امکاناتی مانند ورود یکپارچه، مدیریت کاربران و احراز هویت چندمرحلهای را ارائه میدهد و برای سازمانها و شرکتهای متوسط و بزرگ مناسب است.

جمعبندی…

پروتکل SAML بهعنوان یکی از استانداردهای اصلی احراز هویت و مدیریت دسترسی، نقش حیاتی در امنیت و تجربه کاربری سازمانها ایفا میکند. با استفاده از ابزارهای متنوع مانند Shibboleth، Okta، ADFS و OneLogin، سازمانها میتوانند ورود یکپارچه، مدیریت هویت متمرکز و امنیت دادهها را بهصورت مؤثر پیادهسازی کنند. اگرچه پیادهسازی SAML ممکن است پیچیدگیهایی داشته باشد، اما مزایای آن در بهبود امنیت، کاهش ریسک افشای اطلاعات و سادهسازی مدیریت کاربران، اهمیت آن را برای محیطهای سازمانی دوچندان میکند.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *