DMARC چیست و چگونه از جعل ایمیل و فیشینگ جلوگیری میکند؟

با افزایش حملات فیشینگ و جعل ایمیل، امنیت ایمیل به یکی از دغدغههای اصلی سازمانها و وبسایتها تبدیل شده است. DMARC بهعنوان یک استاندارد مهم احراز هویت ایمیل، به صاحبان دامنه کمک میکند تا کنترل بیشتری بر ایمیلهای ارسالی خود داشته باشند و از سوءاستفاده مهاجمان از نام دامنه جلوگیری کنند.

DMARC چیست؟

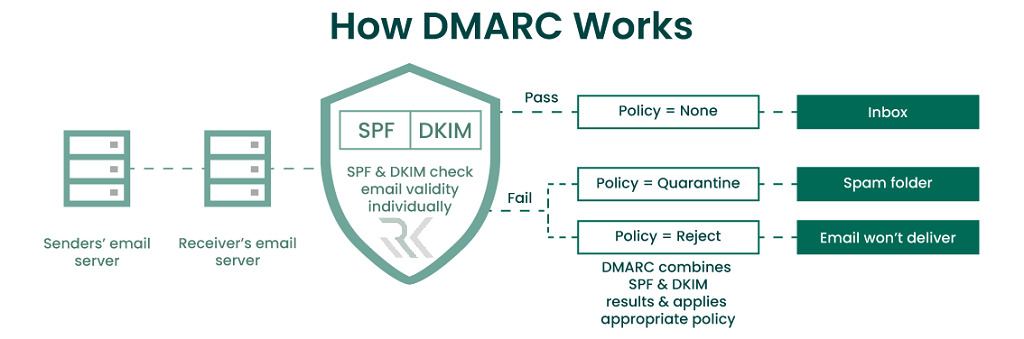

DMARC مخفف Domain-based Message Authentication, Reporting and Conformance است و یک استاندارد امنیتی برای ایمیل محسوب میشود که بر پایه SPF و DKIM کار میکند. هدف اصلی DMARC این است که مشخص کند اگر ایمیلی نتوانست بررسیهای SPF یا DKIM را با موفقیت پشت سر بگذارد، سرور گیرنده چه برخوردی با آن داشته باشد.

به زبان ساده DMARC به صاحب دامنه اجازه میدهد سیاست مشخصی برای ایمیلهای جعلی تعریف کند و در عین حال گزارشهایی از وضعیت احراز هویت ایمیلهای ارسالی دریافت نماید. این قابلیت باعث میشود هم از جعل دامنه جلوگیری شود و هم مشکلات احتمالی در ارسال ایمیلهای معتبر شناسایی شوند.

DMARC چگونه کار میکند؟

1.دریافت ایمیل توسط سرور گیرنده

زمانی که یک ایمیل به سرور مقصد میرسد، سرور گیرنده بررسی میکند که آیا دامنه فرستنده دارای رکورد DMARC در DNS هست یا خیر. در صورت وجود رکورد DMARC، فرآیند اعتبارسنجی آغاز میشود.

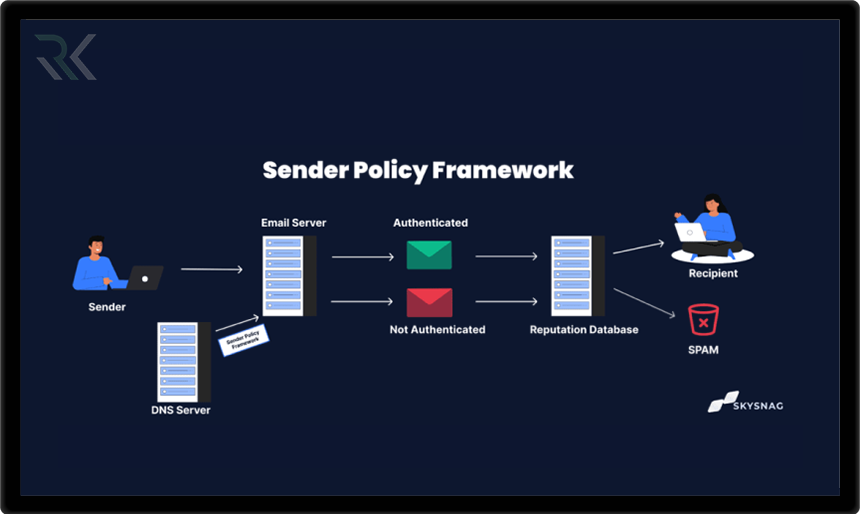

2.بررسی SPF

در این مرحله سرور گیرنده بررسی میکند که آیا سرور ارسالکننده ایمیل در رکورد SPF دامنه فرستنده مجاز شناخته شده است یا نه. اگر SPF ناموفق باشد، نتیجه آن برای تصمیمگیری DMARC ذخیره میشود.

3.بررسی DKIM

سپس امضای DKIM ایمیل بررسی میشود تا مشخص شود آیا محتوا در مسیر ارسال تغییر کرده است و امضا با دامنه فرستنده تطابق دارد یا خیر. موفقیت یا شکست DKIM نیز در ارزیابی DMARC نقش دارد.

4.بررسی Alignment (همراستایی دامنهها)

DMARC فقط به موفق بودن SPF یا DKIM اکتفا نمیکند، بلکه بررسی میکند آیا دامنه استفادهشده در این مکانیزمها با دامنهای که کاربر در قسمت From ایمیل میبیند همراستا است یا نه.

5.اعمال سیاست DMARC

در نهایت بر اساس نتیجه بررسیها و سیاست تعریفشده در رکورد DMARC (none، quarantine یا reject)، سرور گیرنده تصمیم میگیرد ایمیل را تحویل دهد، به اسپم منتقل کند یا بهطور کامل رد نماید.

ساختار رکورد DMARC

رکورد DMARC بهصورت یک رکورد TXT در DNS دامنه تعریف میشود و شامل مجموعهای از تگها (Tag) است که هرکدام نقش مشخصی در تعیین سیاست احراز هویت ایمیل دارند. این رکورد همیشه روی زیردامنهای به نام _dmarc تنظیم میشود و ساختار آن به شکل کلید-مقدار است که با ; از هم جدا میشوند.

نمونه ساده رکورد DMAR

v=DMARC1; p=none; rua=mailto:dmarc@example.com

نسخه DMARC (v)

تگ v نسخه پروتکل DMARC را مشخص میکند و مقدار آن همیشه باید DMARC1 باشد. وجود این تگ برای شناسایی رکورد توسط سرورهای گیرنده الزامی است و معمولاً در ابتدای رکورد قرار میگیرد.

v=DMARC1

سیاست DMARC (p)

تگ p مهمترین بخش رکورد DMARC است و تعیین میکند در صورت شکست SPF و DKIM چه برخوردی با ایمیل انجام شود. این تگ سه مقدار اصلی دارد:

- “p=none”: فقط مانیتورینگ، بدون اعمال محدودیت

- “p=quarantine”: انتقال ایمیلهای نامعتبر به اسپم

- “p=reject”: رد کامل، برای ایمیلهای جعلی

همراستایی دامنهها (Alignment)

DMARC بررسی میکند که دامنه استفادهشده در SPF و DKIM با دامنهای که کاربر در قسمت From ایمیل میبیند همراستا باشد. این همراستایی به دو صورت انجام میشود:

- Relaxed (پیشفرض)

- Strict

تگهای مربوط به Alignment عبارتاند از:

adkim=r

aspf=r

که در آن r به معنی Relaxed و s به معنی Strict است.

گزارشدهی DMARC (rua و ruf)

یکی از قابلیتهای مهم DMARC امکان دریافت گزارش از وضعیت ایمیلها است:

“rua”: دریافت گزارشهای کلی (Aggregate Reports)

“ruf”: دریافت گزارشهای دقیق هر ایمیل (Forensic Reports)

rua=mailto:dmarc@example.com

ruf=mailto:dmarc@example.com

این گزارشها به مدیر دامنه کمک میکنند مشکلات ارسال ایمیل را شناسایی و اصلاح کند.

درصد اعمال سیاست (pct)

با استفاده از تگ pct میتوان مشخص کرد که سیاست DMARC روی چه درصدی از ایمیلها اعمال شود. این قابلیت برای پیادهسازی تدریجی DMARC بسیار مفید است.

pct=50

به این معنی که سیاست تعریفشده فقط روی ۵۰٪ ایمیلها اعمال میشود.

سیاست برای زیردامنهها (sp)

تگ sp مشخص میکند که سیاست DMARC برای زیردامنهها چگونه باشد. اگر این تگ تعریف نشود، زیردامنهها از سیاست اصلی (p) تبعیت میکنند.

sp=reject

نمونه کامل یک رکورد DMARC استاندارد

v=DMARC1; p=quarantine; adkim=r; aspf=r;

rua=mailto:dmarc@example.com; pct=100

نکات مهم در ساخت رکورد DMARC

- رکورد DMARC باید فقط یکبار در DNS دامنه تعریف شود

- وجود SPF و DKIM قبل از فعالسازی DMARC ضروری است

- بهتر است پیادهسازی DMARC از p=none شروع شود

- ایمیل گزارشها بهتر است روی دامنهای جداگانه مدیریت شود

تفاوت DMARC با SPF و DKIM

SPF و DKIM هر دو مکانیزمهای احراز هویت ایمیل هستند، اما هرکدام بهتنهایی فقط بخشی از مسیر را پوشش میدهند. SPF بررسی میکند که آیا سرور ارسالکننده ایمیل مجاز بوده است یا نه، در حالی که DKIM با استفاده از امضای دیجیتال تضمین میکند که محتوای ایمیل در مسیر ارسال تغییر نکرده و واقعاً از دامنه اعلامشده ارسال شده است. با این حال هیچکدام بهصورت مستقل مشخص نمیکنند که در صورت شکست احراز هویت، سرور گیرنده چه برخوردی با ایمیل داشته باشد.

DMARC دقیقاً برای حل همین خلأ طراحی شده است. این پروتکل روی SPF و DKIM سوار میشود و با بررسی همراستایی دامنهها (Alignment)، تصمیم نهایی را درباره پذیرش، قرنطینه یا رد ایمیلهای نامعتبر میگیرد. علاوه بر این، DMARC امکان دریافت گزارشهای دقیق از وضعیت ایمیلها را فراهم میکند و به مدیر دامنه اجازه میدهد سیاست امنیت ایمیل را بهصورت متمرکز، مرحلهای و قابلکنترل اجرا کند؛ قابلیتی که در SPF و DKIM بهتنهایی وجود ندارد.

SPF |

DKIM |

DMARC |

|

|---|---|---|---|

|

هدف اصلی |

تأیید مجاز بودن سرور ارسالکننده |

تأیید اصالت و عدم تغییر محتوا |

تعیین سیاست نهایی احراز هویت ایمیل |

|

نوع عملکرد |

بررسی IP ارسالکننده |

امضای دیجیتال پیام |

ترکیب SPF و DKIM |

|

وابستگی به DNS |

✅ |

✅ |

✅ |

|

بررسی همراستایی دامنه (Alignment) |

❌ |

❌ |

✅ |

|

امکان دریافت گزارش |

❌ |

❌ |

✅ |

|

جلوگیری از Spoofing |

✅ |

✅ |

✅ |

جمعبندی…

DMARC یک لایه حیاتی در امنیت ایمیل است که با ترکیب SPF و DKIM، امکان کنترل کامل بر احراز هویت ایمیلها و مقابله مؤثر با جعل دامنه و فیشینگ را فراهم میکند. پیادهسازی مرحلهای DMARC از حالت مانیتورینگ تا Reject، نهتنها ریسک قطع ایمیلهای معتبر را کاهش میدهد، بلکه دید دقیقی از وضعیت ارسال ایمیل دامنه در اختیار مدیران قرار میدهد. در نهایت اگر هدف افزایش اعتبار دامنه و جلوگیری واقعی از سوءاستفاده ایمیلی است، DMARC یک ضرورت غیرقابلچشمپوشی محسوب میشود.

سوالات متداول

DMARC پروتکلی برای جلوگیری از جعل ایمیل است که مشخص میکند در صورت شکست SPF و DKIM چه برخوردی با ایمیل انجام شود.

خیر، DMARC برای تصمیمگیری به نتایج SPF و DKIM وابسته است و بدون آنها عملاً کارایی ندارد.

سیاست p=none بهترین گزینه برای شروع است، زیرا فقط مانیتورینگ انجام میدهد و ایمیلی مسدود نمیشود.

Quarantine ایمیلهای نامعتبر را به اسپم منتقل میکند، اما Reject آنها را بهطور کامل رد میکند.

این گزارشها منابع ارسال ایمیل، نرخ خطاها و مشکلات احراز هویت را مشخص میکنند و برای بهینهسازی تنظیمات بسیار مفیدند.

بله، بهصورت پیشفرض زیردامنهها از سیاست دامنه اصلی پیروی میکنند، مگر اینکه با تگ sp سیاست جداگانهای تعریف شود.

تنظیم صحیح DMARC باعث افزایش اعتبار دامنه و بهبود Email Deliverability میشود.

در صورت تنظیم درست و استفاده از سیاست Reject، DMARC نقش بسیار مؤثری در جلوگیری از فیشینگ دامنهای دارد.

موارد اخیر

-

DMARC چیست و چگونه از جعل ایمیل و فیشینگ جلوگیری میکند؟

DMARC چیست و چگونه از جعل ایمیل و فیشینگ جلوگیری میکند؟ -

SPF چیست و چه کاربردی در امنیت ایمیل دارد؟ رکورد Sender Policy Framework چه ویژگیهایی دارد؟

SPF چیست و چه کاربردی در امنیت ایمیل دارد؟ رکورد Sender Policy Framework چه ویژگیهایی دارد؟ -

حمله جعل وب سایت چیست و چگونه یک وب سایت جعلی را تشخیص دهیم؟ + مقایسه با فیشینگ

حمله جعل وب سایت چیست و چگونه یک وب سایت جعلی را تشخیص دهیم؟ + مقایسه با فیشینگ -

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

برترین ها

-

DMARC چیست و چگونه از جعل ایمیل و فیشینگ جلوگیری میکند؟

DMARC چیست و چگونه از جعل ایمیل و فیشینگ جلوگیری میکند؟ -

SPF چیست و چه کاربردی در امنیت ایمیل دارد؟ رکورد Sender Policy Framework چه ویژگیهایی دارد؟

SPF چیست و چه کاربردی در امنیت ایمیل دارد؟ رکورد Sender Policy Framework چه ویژگیهایی دارد؟ -

حمله جعل وب سایت چیست و چگونه یک وب سایت جعلی را تشخیص دهیم؟ + مقایسه با فیشینگ

حمله جعل وب سایت چیست و چگونه یک وب سایت جعلی را تشخیص دهیم؟ + مقایسه با فیشینگ -

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *