منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

امنیت اطلاعات اهمیت حیاتی دارد و تقریباً تمام ارتباطات آنلاین، از پیامرسانی گرفته تا بانکداری اینترنتی، به کمک رمزنگاری محافظت میشوند. یکی از مهمترین مفاهیم در این حوزه، کلید خصوصی و کلید عمومی است که نقش اصلی را در حفظ محرمانگی، احراز هویت و جلوگیری از دسترسی غیرمجاز ایفا میکند. آشنایی با این مفاهیم به درک بهتر نحوه کار امنیت در اینترنت کمک میکند.

رمزنگاری چیست؟

رمزنگاری فرآیندی است که طی آن اطلاعات به شکلی تبدیل میشوند که فقط افراد مجاز بتوانند آن را مشاهده یا استفاده کنند. این کار با استفاده از الگوریتمهای ریاضی و کلیدهای رمزنگاری انجام میشود تا دادهها در برابر شنود، سرقت یا دستکاری محافظت شوند. رمزنگاری پایه و اساس امنیت در اینترنت، شبکهها، ایمیلها و تراکنشهای آنلاین محسوب میشود.

رمزنگاری چیست و چگونه به دادهها و اطلاعات امنیت میبخشد؟

منظور از کلید خصوصی و کلید عمومی چیست؟

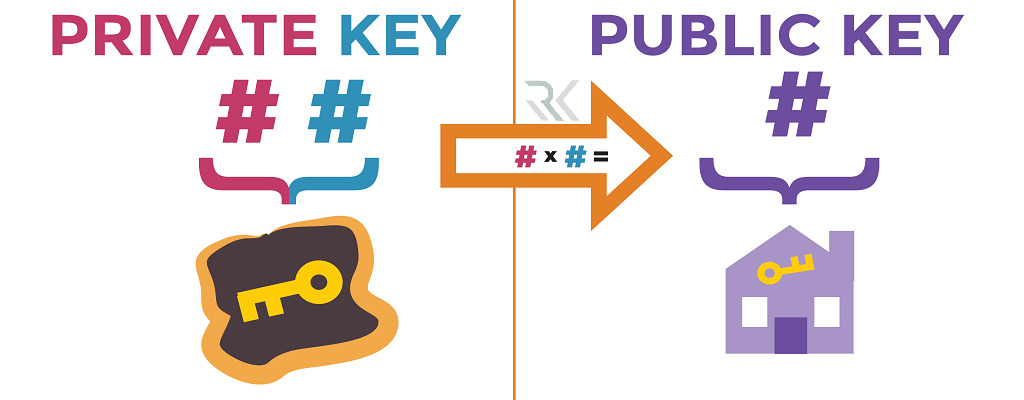

کلید خصوصی و کلید عمومی مفاهیمی هستند که در رمزنگاری نامتقارن بهکار میروند و بهصورت یک جفت ریاضی به هم مرتبط هستند. کلید عمومی برای همه قابل مشاهده و اشتراکگذاری است و معمولاً برای رمزگذاری اطلاعات یا بررسی امضای دیجیتال استفاده میشود. در مقابل، کلید خصوصی محرمانه باقی میماند و فقط مالک آن به آن دسترسی دارد.

کلید خصوصی نقش اصلی را در رمزگشایی اطلاعات یا ایجاد امضای دیجیتال ایفا میکند و افشای آن میتواند امنیت کل سیستم را به خطر بیندازد. ارتباط خاص بین این دو کلید باعث میشود اطلاعاتی که با یکی رمزگذاری شدهاند، تنها با دیگری قابل استفاده باشند و همین ویژگی، اساس امنیت ارتباطات مدرن را تشکیل میدهد.

منظور از رمزنگاری متقارن و نامتقارن چیست؟

رمزنگاری متقارن روشی است که در آن فرستنده و گیرنده از یک کلید یکسان برای رمزگذاری و رمزگشایی اطلاعات استفاده میکنند. این روش سرعت بالایی دارد و برای رمزگذاری حجم زیادی از دادهها بسیار مناسب است، اما چالش اصلی آن، نحوه انتقال امن همین کلید مشترک بین طرفین است.

در مقابل رمزنگاری نامتقارن از دو کلید متفاوت اما مرتبط استفاده میکند: کلید عمومی و کلید خصوصی. کلید عمومی بدون نگرانی قابل اشتراکگذاری است، در حالی که کلید خصوصی محرمانه باقی میماند. این نوع رمزنگاری بیشتر برای تبادل امن کلید، احراز هویت و امضای دیجیتال به کار میرود و معمولاً در کنار رمزنگاری متقارن استفاده میشود.

مراحل انجام کار کلید عمومی و کلید خصوصی در یک ارتباط رمزنگاری

تولید جفت کلید

در ابتدا هر کاربر یا سیستم یک جفت کلید شامل کلید عمومی و کلید خصوصی تولید میکند. این دو کلید از نظر ریاضی به یکدیگر وابسته هستند، اما با داشتن کلید عمومی، امکان محاسبه کلید خصوصی وجود ندارد. کلید خصوصی باید همیشه محرمانه باقی بماند.

انتشار کلید عمومی

پس از تولید کلیدها، کلید عمومی بهصورت آزاد در اختیار دیگران قرار میگیرد. این کلید میتواند از طریق وبسایت، گواهی دیجیتال یا هر کانال عمومی دیگری منتشر شود، بدون آنکه امنیت کلید خصوصی به خطر بیفتد.

رمزگذاری اطلاعات با کلید عمومی

زمانی که فردی قصد ارسال اطلاعات امن دارد، از کلید عمومی طرف مقابل برای رمزگذاری دادهها استفاده میکند. اطلاعات رمزگذاریشده حتی در صورت شنود شدن در مسیر انتقال، قابل فهم نخواهند بود.

انتقال داده رمزگذاریشده

دادههای رمزگذاریشده از طریق شبکه یا اینترنت منتقل میشوند. در این مرحله، فرض بر این است که کانال ارتباطی ناامن است، اما به دلیل رمزگذاری، اطلاعات در برابر دسترسی غیرمجاز محافظت میشوند.

رمزگشایی با کلید خصوصی

پس از دریافت داده، گیرنده از کلید خصوصی خود برای رمزگشایی اطلاعات استفاده میکند. تنها این کلید خصوصی قادر به باز کردن دادههایی است که با کلید عمومی متناظر رمزگذاری شدهاند.

استفاده از کلیدها برای احراز هویت

علاوه بر رمزگذاری کلید عمومی و خصوصی میتوانند برای اثبات هویت نیز استفاده شوند. در این حالت، کلید خصوصی عملی انجام میدهد که صحت آن با کلید عمومی قابل بررسی است و به این شکل، هویت فرستنده تأیید میشود.

تفاوت کلید خصوصی و کلید عمومی چیست؟

کلید خصوصی و کلید عمومی از نظر نقش، سطح دسترسی و میزان حساسیت تفاوت اساسی دارند. کلید عمومی برای رمزگذاری اطلاعات یا بررسی امضا استفاده میشود و بهصورت آزاد در اختیار دیگران قرار میگیرد، در حالی که کلید خصوصی فقط باید در اختیار مالک آن باشد و وظیفه رمزگشایی اطلاعات یا ایجاد امضای دیجیتال را بر عهده دارد.

اهمیت این تفاوت در سطح امنیت نمایان میشود؛ افشای کلید عمومی تهدیدی برای امنیت محسوب نمیشود، اما در صورت فاش شدن کلید خصوصی، امکان دسترسی غیرمجاز، جعل هویت و سوءاستفاده از ارتباطات رمزنگاریشده به وجود میآید. به همین دلیل، حفاظت از کلید خصوصی یکی از مهمترین اصول امنیت اطلاعات است.

کلید خصوصی |

کلید عمومی |

|

|---|---|---|

|

سطح دسترسی |

محرمانه و محدود |

عمومی و قابل اشتراک |

|

کاربرد اصلی |

رمزگشایی و امضای دیجیتال |

رمزگذاری و تأیید امضا |

|

مالکیت |

فقط نزد صاحب کلید |

همه میتوانند داشته باشند |

|

خطر افشا |

بسیار بالا |

ناچیز |

|

نحوه نگهداری |

امن و محافظتشده |

بدون نیاز به حفاظت |

اگر کلید خصوصی فاش شود چه اتفاقی میافتد؟

در صورت افشای کلید خصوصی، مهاجم میتواند خود را به جای مالک اصلی معرفی کند و به دادهها یا ارتباطات رمزنگاریشده دسترسی کامل داشته باشد. این موضوع ممکن است منجر به خواندن اطلاعات محرمانه، جعل امضای دیجیتال یا نفوذ به سیستمهای حساس شود.

همچنین فاش شدن کلید خصوصی میتواند اعتماد کاربران یا سیستمها را بهطور کامل از بین ببرد و نیاز به تعویض کلیدها، ابطال گواهیها و بازسازی کل زیرساخت امنیتی را ایجاد کند. به همین دلیل، محافظت از کلید خصوصی اهمیت بسیار حیاتی دارد و کوتاهی در این زمینه پیامدهای جدی امنیتی به همراه خواهد داشت.

آیا کلید عمومی هم نیاز به حفاظت دارد؟

کلید عمومی ذاتاً برای اشتراکگذاری طراحی شده است و افشای آن بهتنهایی تهدید امنیتی محسوب نمیشود، اما اطمینان از صحت و جعلی نبودن آن اهمیت دارد. اگر مهاجم بتواند کلید عمومی جعلی جایگزین کند، ممکن است حمله مرد میانی (MITM) انجام دهد؛ بنابراین اعتبارسنجی منبع کلید عمومی مهم است، نه پنهانسازی آن.

کلید عمومی در برابر حملات سایبری

حمله مرد میانی (Man-in-the-Middle – MITM)

در این حمله مهاجم خود را بین فرستنده و گیرنده قرار میدهد و کلید عمومی جعلی را بهجای کلید واقعی به قربانی ارائه میکند. از آنجایی که کلید عمومی ذاتاً محرمانه نیست، اگر اعتبار آن بررسی نشود، مهاجم میتواند پیامها را با کلید خود رمزگشایی کرده، محتوای آنها را مشاهده یا تغییر دهد و سپس دوباره با کلید عمومی واقعی رمزگذاری کند. این حمله نشان میدهد مشکل اصلی نه در خود کلید عمومی، بلکه در عدم اعتبارسنجی منبع آن است.

جعل یا جایگزینی کلید عمومی (Public Key Substitution)

در این سناریو، مهاجم کلید عمومی یک کاربر یا سرور را در مسیر توزیع یا ذخیرهسازی جایگزین میکند. اگر گیرنده متوجه این جایگزینی نشود، تمام پیامهای رمزگذاریشده بهطور ناخواسته برای مهاجم قابل خواندن خواهد بود. این نوع حمله معمولاً در سیستمهایی رخ میدهد که کلیدهای عمومی بدون امضای دیجیتال یا مرجع معتبر توزیع میشوند.

سوءاستفاده از کلید خصوصی (Private Key Compromise)

اگرچه این حمله مستقیماً کلید عمومی را هدف قرار نمیدهد، اما اثر آن بر کل سیستم رمزنگاری کلید عمومی بسیار مخرب است. با در اختیار داشتن کلید خصوصی، مهاجم میتواند پیامها را رمزگشایی کرده، امضای دیجیتال جعلی ایجاد کند و خود را به جای مالک اصلی معرفی نماید. در این حالت، حتی سالم بودن کلید عمومی هم اهمیتی ندارد و کل زیرساخت اعتماد از بین میرود.

حملات Brute Force و حملات محاسباتی

حمله مستقیم Brute Force به کلیدهای عمومی مدرن عملاً غیرممکن است، زیرا اندازه کلیدها و پیچیدگی ریاضی الگوریتمها بسیار بالاست. با این حال، اگر طول کلید کوتاه، الگوریتم قدیمی یا پیادهسازی ضعیف باشد، مهاجم میتواند با قدرت پردازشی بالا یا بهینهسازی ریاضی، کلید خصوصی را حدس بزند. این نوع حمله بیشتر نتیجه انتخاب نادرست الگوریتم یا اندازه کلید است تا ضعف مفهومی رمزنگاری کلید عمومی.

حمله Brute Force چیست و چه خطری دارد؟

حملات مبتنی بر پیادهسازی (Implementation Attacks)

در این حملات مشکل نه در الگوریتم کلید عمومی، بلکه در نحوه پیادهسازی آن است. برای مثال، تولید کلید با اعداد تصادفی ضعیف یا ذخیرهسازی ناامن کلید خصوصی میتواند راه را برای استخراج کلید باز کند. حتی امنترین الگوریتمهای کلید عمومی نیز در صورت پیادهسازی نادرست، در برابر مهاجمان آسیبپذیر خواهند بود.

حملات Side-Channel

حملات کانال جانبی از اطلاعات غیرمستقیم مانند زمان پردازش، مصرف انرژی یا نویز الکترومغناطیسی برای استخراج کلید خصوصی استفاده میکنند. این حملات بدون شکستن مستقیم الگوریتم رمزنگاری انجام میشوند و بیشتر در دستگاههای فیزیکی مانند کارتهای هوشمند یا تجهیزات IoT دیده میشوند. موفقیت این حملات به ضعفهای سختافزاری یا نرمافزاری وابسته است، نه به ساختار خود کلید عمومی.

حملات کوانتومی

در صورت عملیاتی شدن کامپیوترهای کوانتومی قدرتمند، الگوریتمهای کلید عمومی فعلی مانند RSA و ECC با استفاده از الگوریتمهایی مانند الگوریتم شور قابل شکستن خواهند بود. اگرچه این حمله هنوز عملیاتی نشده، اما یکی از مهمترین تهدیدهای آینده برای رمزنگاری کلید عمومی محسوب میشود و مهاجرت به الگوریتمهای پساکوانتومی را ضروری میکند.

جمعبندی…

رمزنگاری کلید عمومی ستون اصلی امنیت ارتباطات دیجیتال مدرن است و امکان تبادل امن اطلاعات را در بسترهای ناامن فراهم میکند. با درک تفاوت کلید عمومی و خصوصی، آشنایی با نحوه عملکرد رمزنگاری نامتقارن و شناخت حملات سایبری مرتبط، میتوان زیرساختهایی امنتر و قابل اعتمادتر طراحی کرد. امنیت واقعی زمانی محقق میشود که علاوه بر انتخاب الگوریتم مناسب، مدیریت صحیح کلیدها و اعتبارسنجی هویت نیز بهدرستی انجام شود.

سوالات متداول

بله، کلید عمومی برای استفاده دیگران طراحی شده و انتشار آن خطری برای امنیت ایجاد نمیکند.

زیرا هر فردی که به کلید خصوصی دسترسی داشته باشد، میتواند پیامهای محرمانه را بخواند یا امضای دیجیتال جعل کند.

در این حمله مهاجم با جایگزین کردن کلید عمومی جعلی، ارتباط رمزنگاریشده را کنترل میکند.

رمزنگاری متقارن از یک کلید مشترک استفاده میکند، اما رمزنگاری نامتقارن از دو کلید عمومی و خصوصی بهره میبرد.

خود کلید عمومی نه، اما صحت و اعتبار آن باید توسط منابع معتبر تأیید شود تا از حملات جعل جلوگیری شود.

خیر، الگوریتمهای فعلی در برابر محاسبات کوانتومی آسیبپذیرند و به راهکارهای پساکوانتومی نیاز خواهد بود.

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

برترین ها

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *