رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

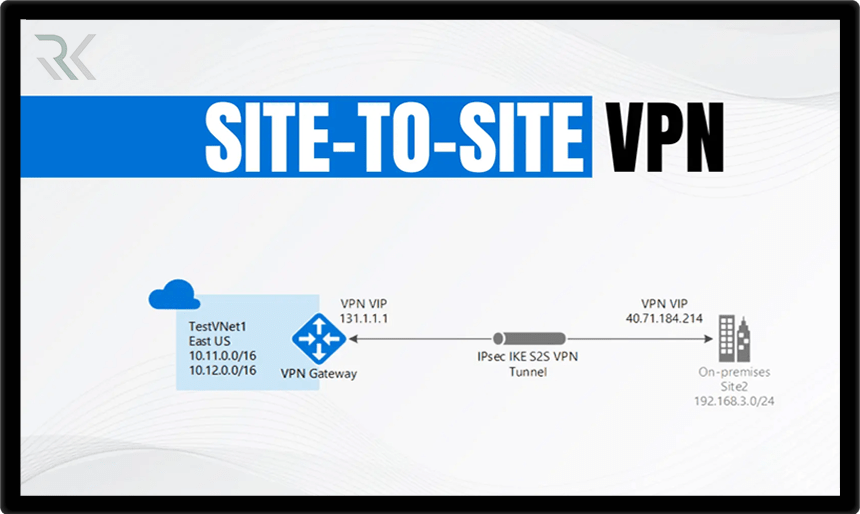

با گسترش ارتباطات دیجیتال و افزایش تهدیدات سایبری، استفاده از روشهای رمزنگاری قدرتمند به یکی از ارکان اصلی امنیت اطلاعات تبدیل شده است. در این میان، رمزنگاری منحنی بیضی (ECC) بهعنوان یک الگوریتم مدرن و کارآمد، توانسته با ارائه امنیت بالا در کنار مصرف منابع کمتر، جایگاه ویژهای در پروتکلهای امنیتی امروزی مانند HTTPS، VPN و بلاکچین پیدا کند.

رمزنگاری چیست و چگونه به دادهها و اطلاعات امنیت میبخشد؟

رمزنگاری منحنی بیضی (ECC) چیست؟

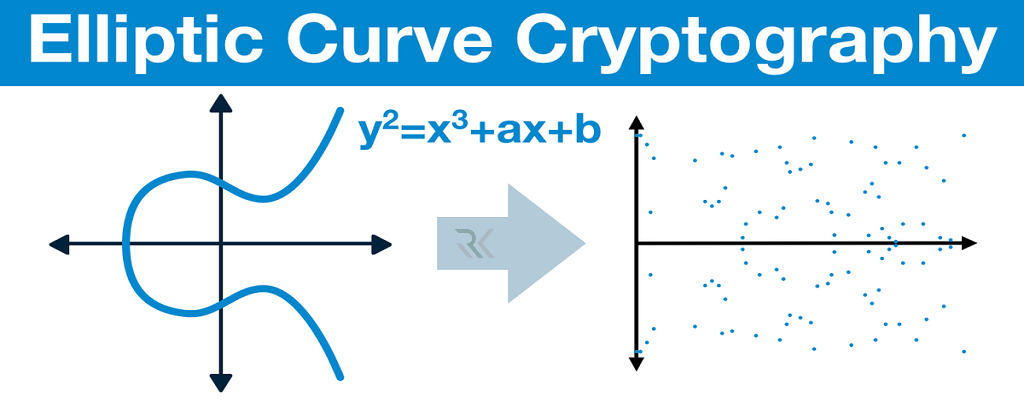

رمزنگاری منحنی بیضی یا Elliptic Curve Cryptography (ECC) نوعی رمزنگاری کلید عمومی است که امنیت خود را بر پایه خواص ریاضی منحنیهای بیضی بنا میکند. در ECC بهجای استفاده از محاسبات سنگین روی اعداد بزرگ (مانند RSA)، از عملیات ریاضی روی نقاط یک منحنی بیضی استفاده میشود که پیچیدگی محاسباتی بسیار بالایی برای مهاجم ایجاد میکند.

ویژگی مهم ECC این است که با طول کلید کوتاهتر نسبت به الگوریتمهای سنتی، سطح امنیتی یکسان یا حتی بالاتر ارائه میدهد. این مزیت باعث شده ECC گزینهای ایدهآل برای سیستمهایی با منابع محدود مانند موبایلها، تجهیزات شبکه و دستگاههای IoT باشد و در عین حال امنیت قوی و قابل اعتمادی فراهم کند.

تاریخچه و دلیل شکلگیری ECC

ایده استفاده از منحنیهای بیضی در رمزنگاری برای اولین بار در دهه ۱۹۸۰ توسط دو ریاضیدان به نامهای نیل کوبلیتز (Neal Koblitz) و ویکتور میلر (Victor Miller) مطرح شد. در آن زمان، تمرکز اصلی رمزنگاری بر الگوریتمهایی مانند RSA و DSA بود، اما با پیشرفت توان پردازشی کامپیوترها، نگرانیها درباره افزایش طول کلیدها و کاهش کارایی این الگوریتمها بهمرور جدیتر شد.

ECC با هدف ارائه امنیت بالاتر با سربار محاسباتی کمتر توسعه یافت و بهتدریج مورد توجه صنعت امنیت اطلاعات قرار گرفت. بهویژه با رشد اینترنت، موبایل و سیستمهای توکار، نیاز به الگوریتمی سبک، سریع و امن باعث شد ECC به یک انتخاب استاندارد در بسیاری از پروتکلهای امنیتی مدرن تبدیل شود و جایگاهی پایدار در دنیای رمزنگاری پیدا کند.

ECC چگونه کار میکند؟

مفهوم منحنی بیضی در رمزنگاری

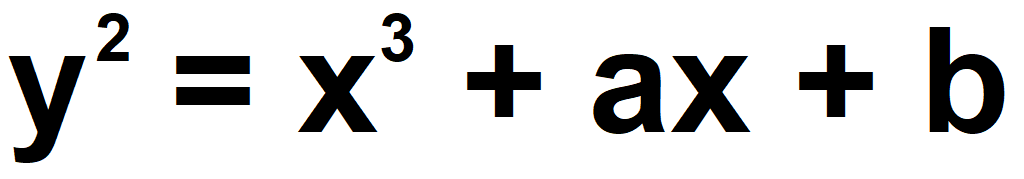

در رمزنگاری منحنی بیضی، از یک معادله ریاضی خاص برای تعریف شکل منحنی استفاده میشود که مبنای تمام عملیات رمزنگاری است. فرمول کلی منحنی بیضی در رمزنگاری بهصورت زیر بیان میشود:

در این فرمول، مقادیر a و b ضرایب ثابت هستند و منحنی معمولاً بر روی یک میدان محدود (Finite Field) تعریف میشود. نقاطی که روی این منحنی قرار میگیرند، مجموعهای از مقادیر معتبر را تشکیل میدهند که عملیات ریاضی رمزنگاری روی آنها انجام میشود.

برخلاف منحنیهای هندسی معمولی که در ریاضیات دبیرستانی با آنها سروکار داریم، منحنی بیضی در ECC رفتار هندسی سادهای ندارد و عملیات جمع و ضرب روی نقاط آن بهشکل غیرقابل پیشبینی و پیچیده انجام میشود. این پیچیدگی ریاضی باعث میشود استخراج کلید خصوصی از روی کلید عمومی عملاً غیرممکن باشد و امنیت ECC تأمین گردد.

تولید کلید عمومی و خصوصی در ECC

انتخاب منحنی و نقطه پایه (Base Point)

در ابتدا، یک منحنی بیضی امن و استاندارد انتخاب میشود که پارامترهای آن از پیش مشخص شدهاند. سپس یک نقطه ثابت روی این منحنی به نام نقطه پایه (G) در نظر گرفته میشود که همه کاربران از آن استفاده میکنند و مبنای تولید کلید خواهد بود.

تولید کلید خصوصی

کلید خصوصی یک عدد صحیح تصادفی و بزرگ است که کاربر آن را بهصورت محرمانه نگه میدارد. این عدد باید بهگونهای تولید شود که قابل حدس زدن نباشد، زیرا امنیت کل سیستم رمزنگاری مستقیماً به محرمانه ماندن کلید خصوصی وابسته است.

محاسبه کلید عمومی

کلید عمومی با ضرب کلید خصوصی در نقطه پایه روی منحنی بیضی بهدست میآید. این عملیات بهصورت Q = d × G انجام میشود که در آن d کلید خصوصی و Q کلید عمومی است. انجام این محاسبه ساده است، اما معکوس کردن آن برای یافتن d عملاً غیرممکن است.

- انتشار کلید عمومی

پس از تولید کلید عمومی میتواند بدون نگرانی در اختیار دیگران قرار گیرد یا در گواهیهای دیجیتال استفاده شود. حتی با دسترسی کامل به کلید عمومی، مهاجم قادر نخواهد بود کلید خصوصی را محاسبه کند و این ویژگی اساس امنیت ECC را شکل میدهد.

مسئله لگاریتم گسسته در منحنی بیضی (ECDLP)

امنیت اصلی رمزنگاری ECC بر پایه مسئلهای ریاضی به نام مسئله لگاریتم گسسته در منحنی بیضی یا Elliptic Curve Discrete Logarithm Problem (ECDLP) است. این مسئله بیان میکند که اگر نقطهای مانند Q از ضرب یک عدد مخفی d در یک نقطه پایه G روی منحنی بیضی بهدست آمده باشد، پیدا کردن مقدار d از روی دانستن G و Q از نظر محاسباتی بسیار دشوار است.

در ECC محاسبه کلید عمومی از کلید خصوصی بسیار ساده است، زیرا ضرب یک عدد در نقطهای روی منحنی بیضی بهراحتی انجام میشود. اما مسیر معکوس یعنی اینکه از روی کلید عمومی بفهمیم چه عددی در نقطه پایه ضرب شده است، نیاز به حل ECDLP دارد که حتی با قدرتمندترین کامپیوترهای امروزی نیز در زمان معقول امکانپذیر نیست.

نکته مهم اینجاست که هیچ الگوریتم کارآمدی برای حل ECDLP در منحنیهای استاندارد شناخته نشده است. همین ویژگی باعث میشود ECC بتواند با کلیدهایی بهمراتب کوتاهتر از RSA، سطح امنیتی یکسان یا حتی بالاتر ارائه دهد و در برابر حملات جستجوی فراگیر (Brute Force) مقاومت زیادی داشته باشد.

یک مثال ساده و تشبیهی برای درک بهتر ECC

برای درک ساده ECC فرض کنید روی یک دایره خاص حرکت میکنیم که قوانین حرکت روی آن عجیب و غیرقابل بازگشت است.

- انتخاب مسیر مشترک: فرض کنید همه افراد یک مسیر مشخص روی این دایره را میشناسند. این مسیر مانند نقطه پایه (G) در ECC است و اطلاعات عمومی محسوب میشود.

- انتخاب تعداد قدمهای مخفی: شما یک عدد مخفی برای خودتان انتخاب میکنید؛ مثلاً تصمیم میگیرید ۷۳ قدم روی این مسیر حرکت کنید. این تعداد قدم همان کلید خصوصی شماست و فقط خودتان آن را میدانید.

- حرکت روی مسیر و رسیدن به نقطه جدید: شما با حرکت ۷۳ قدمی روی مسیر، به یک نقطه جدید میرسید. این نقطه مقصد، کلید عمومی شماست که میتوانید آن را بدون نگرانی با دیگران به اشتراک بگذارید.

- سختی برگشت به عقب: حالا اگر کسی فقط نقطه شروع (مسیر مشخص) و نقطهای که به آن رسیدهاید را ببیند، بسیار سخت است بفهمد دقیقاً چند قدم حرکت کردهاید. حتی اگر مسیر معلوم باشد، قوانین خاص حرکت روی این دایره مانع از بازگشت ساده به تعداد قدمها میشود؛ این همان سختی حل ECDLP است.

به همین دلیل دیگران میتوانند از کلید عمومی شما برای برقراری ارتباط امن استفاده کنند، اما هیچکس قادر نخواهد بود از روی آن، کلید خصوصیتان را حدس بزند. این دقیقاً همان ویژگیای است که ECC را به یکی از امنترین روشهای رمزنگاری در دنیای امروز تبدیل کرده است.

چگونه یک پیام با استفاده از ECC جابهجا میشود؟

رمزنگاری منحنی بیضی (ECC) بهطور مستقیم پیام را رمزنگاری نمیکند، بلکه از آن برای ایجاد یک کلید مشترک امن بین فرستنده و گیرنده استفاده میشود. این کلید مشترک سپس برای رمزنگاری پیام با الگوریتمهای سریع متقارن بهکار میرود. فرآیند انتقال یک پیام رمزنگاریشده با ECC بهصورت زیر انجام میشود:

در اختیار داشتن کلید عمومی گیرنده

گیرنده از قبل یک جفت کلید ECC شامل کلید خصوصی و کلید عمومی دارد. کلید عمومی بهصورت آزاد در اختیار دیگران قرار میگیرد و مبنای شروع ارتباط امن محسوب میشود، در حالی که کلید خصوصی همواره محرمانه باقی میماند.

تولید یک کلید خصوصی موقت توسط فرستنده

فرستنده برای هر ارتباط یا پیام، یک عدد تصادفی جدید بهعنوان کلید خصوصی موقت تولید میکند. این کلید فقط برای همان جلسه استفاده میشود و نقش مهمی در افزایش امنیت و جلوگیری از افشای ارتباطهای قبلی دارد.

تولید کلید عمومی موقت

فرستنده با ضرب کلید خصوصی موقت در نقطه پایه منحنی بیضی، یک کلید عمومی موقت تولید میکند. این کلید موقت بعداً همراه پیام ارسال میشود و هیچ اطلاعات حساسی را فاش نمیکند.

ایجاد راز مشترک در سمت فرستنده

فرستنده با استفاده از کلید خصوصی موقت خود و کلید عمومی گیرنده، یک مقدار مشترک مخفی محاسبه میکند. این مقدار هرگز از طریق شبکه ارسال نمیشود و فقط نتیجه یک محاسبه ریاضی است.

ایجاد همان راز مشترک در سمت گیرنده

گیرنده نیز با استفاده از کلید خصوصی خود و کلید عمومی موقت دریافتشده، دقیقاً همان راز مشترک را محاسبه میکند. ویژگی بنیادی ECC این است که هر دو طرف بدون تبادل مستقیم کلید، به یک مقدار یکسان میرسند.

تولید کلید متقارن از راز مشترک

راز مشترک حاصل وارد یک تابع مشتق کلید میشود تا یک کلید متقارن امن (مانند کلید مورد استفاده در AES) تولید گردد. این کلید برای رمزنگاری سریع و عملی پیام بهکار گرفته میشود.

الگوریتم AES چیست؟ معرفی کامل رمزنگاری پیشرفته AES

رمزنگاری و ارسال پیام

فرستنده پیام اصلی را با استفاده از کلید متقارن رمزنگاری کرده و آن را بههمراه کلید عمومی موقت برای گیرنده ارسال میکند. حتی در صورت شنود ارتباط، محتوای پیام قابل استخراج نخواهد بود.

رمزگشایی پیام در سمت گیرنده

گیرنده پس از دریافت دادهها، همان کلید متقارن را بازسازی کرده و با استفاده از آن پیام رمزنگاریشده را بهصورت امن رمزگشایی میکند.

نقطه پایه (G) در ECC چیست و دقیقاً کجاست؟

نقطه پایه که با نماد G نمایش داده میشود، یک نقطه مشخص و از پیش تعریفشده روی منحنی بیضی است که مبنای تمام محاسبات رمزنگاری در ECC قرار دارد. این نقطه بهصورت تصادفی انتخاب نمیشود، بلکه توسط استانداردهای معتبر رمزنگاری (مانند NIST یا Curve25519) تعیین شده و برای همه کاربران یکسان است.

چارچوب امنیتی NIST چیست؟ آشنایی با استانداردها و ساختار

نقطه پایه همراه با پارامترهای منحنی بیضی، بخشی از پارامترهای عمومی الگوریتم ECC محسوب میشود و بهطور شفاف در مستندات رسمی منتشر شده است. امنیت ECC وابسته به مخفی بودن G نیست، بلکه به دشواری استخراج کلید خصوصی از عملیات ضرب یک عدد مخفی در این نقطه پایه وابسته است. بهعبارت ساده G نقطه شروع محاسبات است، اما قدرت امنیتی ECC از ریاضیات پیچیده پشت این محاسبات ناشی میشود، نه از پنهان بودن آن.

مزایا و معایب رمزنگاری ECC

مزایا |

معایب |

|---|---|

|

امنیت بالا با طول کلید کوتاهتر |

پیادهسازی پیچیده |

|

کارایی بهتر نسبت به RSA |

حساسیت بالا به انتخاب منحنی امن |

|

مصرف کمتر منابع پردازشی |

خطای پیادهسازی میتواند امنیت کل سیستم را تضعیف کند |

|

سرعت بالاتر در تولید کلید |

|

|

مناسب برای دستگاههایی با منابع پردازشی محدود |

مقایسه ECC با RSA

رمزنگاری ECC و RSA هر دو از پرکاربردترین الگوریتمهای کلید عمومی هستند، اما تفاوت اصلی آنها در مبنای ریاضی و میزان کارایی است. ECC بر اساس ریاضیات منحنیهای بیضی کار میکند، در حالی که RSA مبتنی بر تجزیه اعداد بزرگ به عوامل اول است. به دلیل پیچیدگی بالاتر مسئله ریاضی در ECC، این الگوریتم میتواند با کلیدهای کوتاهتر، سطح امنیتی معادل یا حتی بالاتر از RSA ارائه دهد.

آشنایی با الگوریتم RSA: رمزنگاری امن برای دنیای دیجیتال

از نظر عملی ECC به منابع پردازشی و حافظه کمتری نیاز دارد و در محیطهایی مانند دستگاههای موبایل، اینترنت اشیا و ارتباطات رمزنگاریشده با تأخیر کم، گزینه مناسبتری محسوب میشود. در مقابل RSA به دلیل سادگی مفهومی و سابقه طولانی، همچنان در بسیاری از زیرساختهای قدیمی استفاده میشود، اما با افزایش طول کلیدها، سربار پردازشی آن نیز بهطور قابل توجهی افزایش مییابد.

ECC |

RSA |

|

|---|---|---|

|

مبنای ریاضی |

مسئله لگاریتم گسسته روی منحنی بیضی |

تجزیه اعداد بزرگ |

|

طول کلید برای امنیت مشابه |

کوتاهتر |

بلندتر |

|

کارایی |

بالا |

متوسط |

|

مصرف منابع |

کم |

زیاد |

|

سرعت تبادل کلید |

سریع |

کندتر |

|

مناسب برای دستگاههای محدود |

بله |

کمتر |

|

پیچیدگی پیادهسازی |

بالا |

پایینتر |

|

کاربرد در سیستمهای قدیمی |

کمتر |

بیشتر |

ECC در کجا استفاده میشود؟

- TLS / HTTPS

- VPNها

- امضای دیجیتال

- رمزنگاری ایمیل

- بلاکچین و ارزهای دیجیتال

- اینترنت اشیا (IoT)

- شبکههای تلفن همراه

امنیت ECC در برابر کامپیوترهای کوانتومی

امنیت ECC همانند سایر الگوریتمهای کلید عمومی متداول، در برابر کامپیوترهای کوانتومی قدرتمند با چالش جدی مواجه است. الگوریتم شور (Shor’s Algorithm) در صورت در دسترس بودن سختافزار کوانتومی پیشرفته، میتواند مسئله لگاریتم گسسته روی منحنی بیضی را در زمان قابل قبول حل کرده و کلیدهای ECC را استخراج کند. با این حال در شرایط فعلی، کامپیوترهای کوانتومی هنوز به مقیاسی نرسیدهاند که چنین حملاتی را بهصورت عملی اجرا کنند. به همین دلیل ECC در حال حاضر امن تلقی میشود، اما در افق بلندمدت، جایگزینی آن با الگوریتمهای مقاوم در برابر کوانتوم (Post-Quantum Cryptography) امری اجتنابناپذیر خواهد بود.

جمعبندی…

رمزنگاری منحنی بیضی (ECC) یکی از پیشرفتهترین و کارآمدترین روشهای رمزنگاری کلید عمومی است که با استفاده از کلیدهای کوتاهتر، سطح امنیت بالایی ارائه میدهد. این ویژگی باعث شده ECC به گزینهای ایدهآل برای پروتکلهای مدرن امنیتی مانند TLS، VPNها و سیستمهای مبتنی بر منابع محدود تبدیل شود. با وجود چالشهای مرتبط با محاسبات کوانتومی ECC همچنان یکی از ستونهای اصلی امنیت ارتباطات دیجیتال در دنیای امروز محسوب میشود.

سوالات متداول

ECC یک الگوریتم رمزنگاری کلید عمومی است که برای تبادل امن کلید و امضای دیجیتال در پروتکلهای امنیتی استفاده میشود.

زیرا مسئله ریاضی زیربنای ECC پیچیدهتر است و با اندازه کلید کمتر، امنیت معادل یا بالاتری فراهم میکند.

خیر، ECC برای تولید کلید مشترک یا امضای دیجیتال استفاده میشود و رمزنگاری پیام با الگوریتمهای متقارن انجام میگیرد.

G یک نقطه از پیش تعریفشده روی منحنی بیضی است که مبنای تولید کلیدهای عمومی در ECC محسوب میشود.

ECC با کلید کوتاهتر، کارایی و امنیت بالاتری ارائه میدهد، در حالی که RSA نیازمند کلیدهای بزرگتر است.

در صورت استفاده همراه با احراز هویت معتبر (مانند گواهی دیجیتال)، ECC در برابر MITM ایمن است.

در حال حاضر بله، اما در آینده با پیشرفت محاسبات کوانتومی، نیاز به الگوریتمهای پساکوانتومی خواهد بود.

موارد اخیر

-

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟ -

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه

برترین ها

-

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *