Out of Band Management (OOB) چیست و چرا برای امنیت شبکه حیاتی است؟

شبکهها و مراکز داده قلب تپندهی سازمانها هستند پس دسترسی پایدار و مدیریت از راه دور تجهیزات آنها اهمیتی بالایی دارد. هرگونه قطعی یا از کار افتادن شبکه میتواند باعث توقف عملیات، خسارت مالی و اختلال امنیتی شود. در چنین شرایطی، رویکردی به نام مدیریت خارج از باند (Out of Band Management – OOB) به مدیران IT اجازه میدهد حتی در زمان خرابی شبکه اصلی نیز کنترل تجهیزات حیاتی را حفظ کنند.

OOB (Out of Band Management) چیست؟

مدیریت خارج از باند (OOB) به روشی گفته میشود که در آن، تجهیزات شبکه و سرورها از طریق یک مسیر مستقل از ترافیک معمول شبکه کنترل و مانیتور میشوند. برخلاف مدیریت داخل باند (In-Band) که متکی به همان شبکه تولیدی است، در OOB یک کانال مدیریتی جداگانه ایجاد میشود تا مدیر بتواند حتی در صورت بروز قطعی یا حمله در شبکه اصلی، به دستگاهها دسترسی داشته باشد. این مسیر میتواند از طریق پورت کنسول فیزیکی، مودم 4G/5G یا اتصال امن VPN برقرار شود.

در واقع OOB بهمنزلهی شبکهای پنهان و مقاوم برای پشتیبانی از عملیات حیاتی سازمان عمل میکند. ابزارهایی مانند KVM over IP، Console Server یا Remote Power Controller (PDU) امکاناتی فراهم میکنند تا مدیر شبکه بتواند دستگاهها را از راه دور روشن، خاموش یا راهاندازی مجدد کند، حتی اگر سیستم عامل یا مسیر اصلی کاملاً از کار افتاده باشد. بهاینترتیب OOB نقش ستون پایداری، امنیت و بازیابی بلادرنگ شبکههای مدرن را ایفا میکند.

اهمیتOOB در شبکهها و مراکز داده

افزایش پایداری و تداوم سرویسها

امکان بازیابی سریع سیستمها (Disaster Recovery)

جداسازی مسیر مدیریتی از ترافیک عملیاتی

افزایش امنیت و جلوگیری از نفوذ

کاهش زمان تشخیص و رفع اشکال (MTTR)

کنترل از راه دور تجهیزات حیاتی مانند روتر، سوئیچ، فایروال و سرور

نحوه عملکرد OOB (Out of Band Management)

ایجاد مسیر ارتباطی مستقل از شبکه اصلی

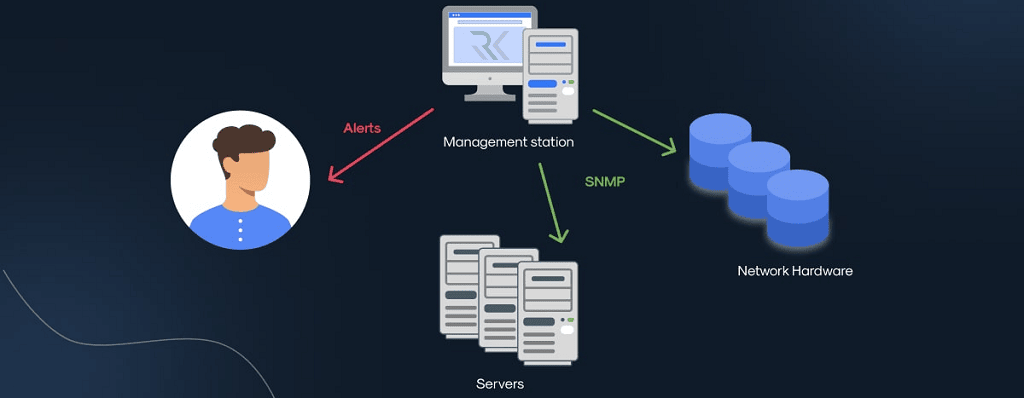

در مدیریت خارج از باند، یک مسیر فیزیکی یا منطقی جدا از شبکه تولیدی برای ارتباط مدیریتی ایجاد میشود. این مسیر میتواند از طریق پورت کنسول سریال، یک شبکه اختصاصی مدیریتی (Management VLAN) یا حتی اتصال بیسیم ۴G/۵G برقرار شود. هدف آن است که در صورت خرابی شبکه اصلی یا حملات سایبری، همچنان امکان کنترل و بازیابی سیستمها وجود داشته باشد.

استفاده از تجهیزات مدیریتی تخصصی

OOB بر پایه تجهیزاتی مانند Console Server، KVM over IP و Remote Power Controller (PDU) کار میکند. این ابزارها به مدیران اجازه میدهند بدون نیاز به حضور فیزیکی در محل، به کنسول دستگاهها (CLI یا BIOS) متصل شده و حتی سرورها را از راه دور ریست یا روشن کنند. این کنترل سطح پایین، مدیریت اضطراری را در هر شرایطی ممکن میسازد.

مدیریت شبکه چیست؟ چرا مدیریت شبکه برای سازمانها ضروری است؟

شبکه مدیریتی ایمن و جداگانه

برای جلوگیری از نفوذ و حملات، ترافیک مدیریتی OOB معمولاً از طریق VLAN یا Subnet مجزا پیادهسازی میشود و دسترسی به آن به کاربران خاص با احراز هویت چندمرحلهای (MFA) محدود میگردد. ارتباط میان ایستگاه مدیریتی و تجهیزات نیز معمولاً از طریق پروتکلهای امن مانند SSH، VPN یا TLS رمزنگاری میشود.

دسترسی از راه دور و بازیابی سریع

در زمان وقوع خرابی مدیر شبکه میتواند از طریق لینک پشتیبان مانند مودم 4G/LTE یا اتصال Dial‑up به دستگاه مدیریتی (مثلاً Opengear یا Lantronix) وصل شود. پس از احراز هویت، او قادر است سیستم را بازیابی، رابطها را پیکربندی یا نسخه پشتیبان را اجرا کند؛ بدون آنکه مسیر عملیاتی اصلی نیاز به رفع فوری داشته باشد.

تفاوت مدیریت In-Band و Out-of-Band

مدیریت In‑Band متکی بر همان شبکهای است که کاربران و سرویسها از آن استفاده میکنند. به عبارت دیگر، ترافیک مدیریتی و عملیاتی از یک بستر عبور میکند، بنابراین اگر شبکه اصلی قطع شود، مدیر شبکه دیگر به تجهیزات دسترسی ندارد. این مدل برای محیطهای کوچک یا سیستمهایی با پایداری بالا مناسب است اما در شرایط بحرانی یا حملات سایبری، ریسک عدم دسترسی را افزایش میدهد.

در مقابل Out‑of‑Band Management (OOB) از یک کانال ارتباطی جداگانه، امن و مستقل استفاده میکند. این مسیر حتی در صورت از کار افتادن شبکهی عملیاتی در دسترس باقی میماند و مدیر میتواند عملیات پشتیبانی، پیکربندی یا بازیابی را انجام دهد. همین موضوع باعث میشود OOB در شبکههای سازمانی، مراکز داده و نهادهای امنیتی بهعنوان استاندارد حیاتی در طراحی زیرساخت در نظر گرفته شود.

مدیریت In‑Band |

مدیریت Out‑of‑Band (OOB) |

|

|---|---|---|

|

نوع اتصال |

از طریق همان شبکه عملیاتی |

مسیر فیزیکی یا منطقی مستقل |

|

دسترسی در زمان خرابی شبکه |

غیرممکن |

کامل و همیشگی |

|

امنیت ارتباط |

وابسته به امنیت شبکه اصلی |

مسیر جدا با رمزنگاری اختصاصی (SSH/VPN) |

|

هزینه پیادهسازی |

پایینتر |

بالاتر (نیاز به تجهیزات مجزا) |

|

مقیاسپذیری برای دیتاسنترها |

محدود |

مقیاسپذیری برای دیتاسنترها |

|

ابزارهای مدیریتی |

، SNMP در مسیر کاری |

Console Server، KVM IP، PDUهای هوشمند |

|

کاربرد در شرایط بحرانی |

کماثر |

بسیار مؤثر |

|

سطح کنترل بر تجهیزات |

نرمافزار و سیستمعامل |

سطح بایوس و سختافزار |

|

مناسب برای |

شبکههای کوچک یا پایدار |

محیطهای حساس، سازمانی و امنیتی |

بهترین روشها (Best Practices) در پیادهسازی OOB

تفکیک کامل مسیر مدیریتی از شبکه عملیاتی

یکی از اصول اساسی در پیادهسازی Out of Band Management، جداسازی فیزیکی یا منطقی مسیر مدیریتی از بستر شبکه اصلی است. این کار معمولاً با استفاده از VLAN یا Subnet مجزا انجام میشود تا هرگونه ترافیک مدیریتی از دسترس کاربران عادی و سرویسهای عملیاتی خارج شود. این تفکیک نهتنها خطر نفوذ را کاهش میدهد، بلکه اطمینان میدهد که حتی در صورت خرابی یا ازدحام در شبکه اصلی، کانال مدیریتی همچنان فعال و در دسترس باقی بماند.

استفاده از احراز هویت چندمرحلهای (MFA)

بهکارگیری احراز هویت چندمرحلهای در دسترسی به دستگاههای OOB ضروری است، زیرا این سیستمها معمولاً دسترسی عمیق به زیرساخت سازمان دارند. ترکیب رمز عبور قوی با فاکتور دوم مانند توکن سختافزاری، نرمافزار OTP یا احراز از طریق VPN اختصاصی امنیت لایه مدیریتی را به شکل قابلتوجهی افزایش میدهد. MFA همچنین مانع از سوءاستفاده در صورت افشای رمز عبور یا حملات مهندسی اجتماعی میشود.

احراز هویت چندعاملی (MFA): انتخاب مناسب برای امنیت آنلاین+مزایا و چالشها

رمزنگاری ارتباطات مدیریتی

ترافیک مدیریتی OOB باید کاملاً رمزنگاریشده و از کانالهای امن عبور کند. استفاده از پروتکلهایی مانند SSH، HTTPS، و TLS 1.3 برای ارتباط مدیریتی الزامی است و نباید از پروتکلهای قدیمی نظیر Telnet یا HTTP استفاده شود. در زیرساختهای بزرگ، میتوان برای ایمنی بیشتر از تونلهای VPN رمزنگاریشده (IPsec یا SSL VPN) نیز بهره برد تا مسیر مدیریتی از هر نوع شنود یا دستکاری محافظت شود.

مانیتورینگ و ثبت رویدادها (Logging & Auditing)

تمامی فعالیتهای انجامشده از طریق شبکه OOB باید بهصورت دقیق لاگگیری و توسط سامانههای SIEM یا Syslog مرکزی تحلیل شود. این فرایند باعث میشود هرگونه اقدام مشکوک یا تغییر غیرمجاز فوراً شناسایی گردد. اتصال OOB به سیستمهای نظارتی مانند OpManager یا SolarWinds NPM نیز میتواند دید کاملی از سلامت مسیر مدیریتی و عملیات بازیابی فراهم کند.

محدودسازی دسترسی و کنترل سطح مجوزها

تنها افرادی که واقعاً نیاز به دسترسی به لایه مدیریتی دارند باید اجازه ورود به شبکه OOB را داشته باشند. پیادهسازی اصل Least Privilege (حداقل دسترسی ممکن) در کنار تعریف نقشها (RBAC – Role‑Based Access Control) بهترین روش برای جلوگیری از خطاهای انسانی و جلوگیری از نفوذ داخلی است. همچنین باید دسترسیها بهصورت زماندار و با ثبت کامل رویدادها اعطا شوند.

اصل کمترین امتیاز (POLP) یا Principle of Least Privilege چیست؟

بهروزرسانی تجهیزات مدیریتی

تجهیزات OOB مانند Console Server یا KVM over IP باید مرتب بهروزرسانی نرمافزاری شوند تا در برابر آسیبپذیریهای امنیتی جدید مقاوم باشند. علاوه بر این غیرفعال کردن پورتها و سرویسهای غیرضروری، استفاده از رمزهای قوی و محدود کردن مدیریت از آدرسهای IP مشخص، به سختسازی این تجهیزات کمک میکند و سطح حمله احتمالی را کاهش میدهد.

تست دورهای دسترسی اضطراری و بازیابی

صرف داشتن شبکه OOB کافی نیست؛ باید بهصورت منظم عملکرد آن در سناریوهای واقعی خرابی یا قطع ارتباط تست شود. انجام تستهای دورهای بازیابی، اطمینان میدهد که مسیرهای ارتباطی، احراز هویت و پیکربندیها در شرایط بحرانی به درستی کار میکنند. این تمرین عملی، یکی از مؤلفههای کلیدی در آمادگی تیمهای NOC و SOC برای مدیریت بحران است.

جمعبندی…

مدیریت خارج از باند (OOB) یکی از ارکان حیاتی در پایداری زیرساختهای شبکه مدرن است که با ایجاد مسیر مستقل و ایمن برای دسترسی مدیریتی، امکان کنترل، عیبیابی و بازیابی تجهیزات را حتی در شرایط خرابی یا حمله سایبری فراهم میکند. پیادهسازی اصولی آن با رعایت بهترین روشها، تفکیک مسیر، رمزنگاری دادهها و نظارت مداوم، کلید افزایش تابآوری و امنیت عملیات در مراکز داده و شبکههای سازمانی است.

سوالات متداول

OOB یک روش مدیریتی است که از طریق مسیر جداگانه و مستقل از شبکه اصلی، امکان دسترسی به تجهیزات شبکه را حتی در زمان خرابی فراهم میسازد.

In‑Band از همان مسیر شبکه عملیاتی استفاده میکند؛ در مقابل، OOB یک مسیر مستقل دارد که در زمان قطع شبکه نیز در دسترس باقی میماند.

تجهیزاتی مانند Console Server، KVM over IP، PDU هوشمند و مودمهای 4G/5G رایجترین ابزارهای OOB هستند.

بزرگترین مزیت آن امکان بازیابی سریع سیستمها در هنگام خرابی شبکه و حفظ کنترل مدیریتی در شرایط بحرانی است.

خیر، این فناوری در سازمانهای متوسط، شعب راهدور و حتی زیرساختهای صنعتی (OT) نیز کاربرد دارد.

بله، تست دورهای مسیرهای ارتباطی و بررسی عملکرد تجهیزات OOB، تضمین میکند که در زمان بحران دسترسی مدیریتی بدون مشکل برقرار بماند.

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

برترین ها

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *