SASE چیست و چگونه امنیت ابری را متحول میکند؟

کاربران از هر مکانی و با هر دستگاهی به شبکه سازمانی متصل میشوند، امنیت و یکپارچگی شبکه دیگر محدود به فایروالهای سنتی نیست. SASE (Secure Access Service Edge) پاسخی مدرن به این چالش است؛ ترکیبی از فناوریهای امنیتی و شبکهای در بستر ابری که کنترل دسترسی، شناسایی تهدید و بهینهسازی ارتباطات را در یک ساختار واحد و پویا فراهم میسازد. این مدل با حذف مرزهای فیزیکی شبکه، امنیت را بهصورت توزیعشده و مبتنی بر هویت کاربر اعمال میکند.

Secure Access Service Edge چیست؟

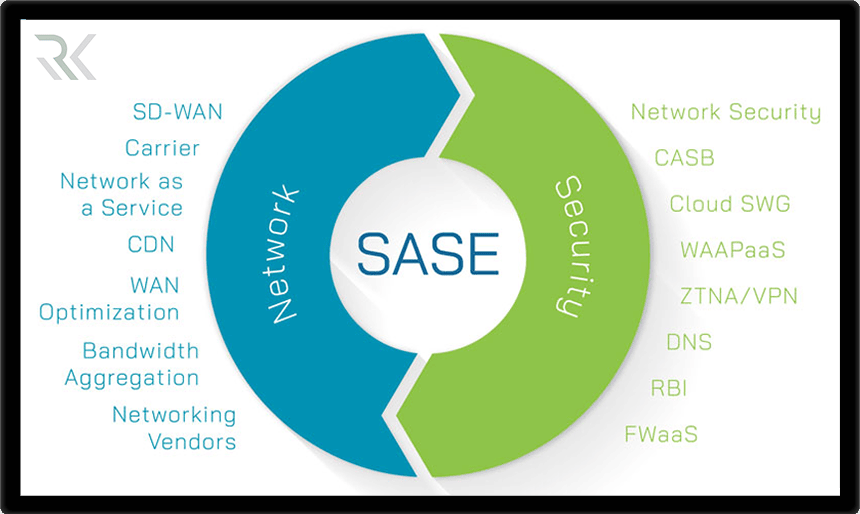

SASE یا Secure Access Service Edge مدلی است که امنیت شبکه و اتصال را در Edge computing بهصورت ابری یکپارچه میسازد. این مفهوم توسط شرکت Gartner معرفی شد تا پاسخی باشد به نیاز سازمانها برای تأمین امنیت. در واقع SASE ترکیبی از خدمات امنیتی مانند SWG (Secure Web Gateway)، CASB (Cloud Access Security Broker)، ZTNA (Zero Trust Network Access) و FWaaS (Firewall as a Service) است که همگی از مرکز ابری کنترل میشوند.

تفاوت اصلی SASE با مدلهای سنتی این است که به جای تمرکز بر «مکان شبکه» بر «هویت و نوع ارتباط کاربر» تکیه دارد. بدین ترتیب هر کاربر یا دستگاه بدون در نظر گرفتن محل جغرافیایی، بر اساس Policyهای سازمان به دادهها دسترسی پیدا میکند. نتیجهی این رویکرد، امنیت پویا، تجربهی کاربری بهتر و کاهش پیچیدگی در مدیریت زیرساختهای چندابری است؛ ویژگیهایی که باعث شده SASE به یکی از مهمترین روندهای امنیتی دههی جاری تبدیل شود.

SASE چگونه کار میکند؟

مرحلهی اتصال کاربر (User Access Edge):

کاربر از هر موقعیت ابتدا به نزدیکترین نقطهی دسترسی SASE در بستر Cloud متصل میشود. این نقطهی Edge نقش دروازهی امنیتی را دارد و تمامی ترافیک را پیش از ورود به شبکه سازمان ارزیابی میکند.

احراز هویت و ارزیابی ریسک (Identity & Risk Profiling):

در این مرحله سرویس ZTNA بهکار میافتد تا هویت کاربر را با سرویسهای احراز مانند Okta، Azure AD یا Ping Identity تطبیق دهد. علاوه بر هویت موقعیت جغرافیایی، نوع دستگاه و سطح ریسک فعلی نیز بررسی میشود تا Policy مناسب اعمال گردد.

اعمال سیاستهای امنیتی (Policy Enforcement):

Policy Engine SASE بر اساس نوع کاربر و داده مقصد، تصمیم میگیرد که چه نوع ترافیکی مجاز است. این سیاستها شامل کنترل دسترسی، فیلتر محتوای خطرناک، جلوگیری از Data Leak و اجرای قوانین DLP است. همهی این تصمیمها در لحظه و در فضای ابری اتخاذ میشوند.

مدیریت تهدید و تحلیل داده (Threat Intelligence & Analytics):

سیستمهای تحلیل SASE با استفاده از AI و Machine Learning رفتار ترافیک را ارزیابی کرده و الگوهای حمله را شناسایی میکنند. دادهها از هزاران نود ابری جمعآوری میشوند تا دید کامل و واحدی از تهدیدات جهانی ایجاد شود.

هوش تهدید یا Threat Intelligence چیست؟

بهینهسازی مسیر شبکه و تجربه کاربری (Network Optimization):

جزء SD‑WAN در معماری SASE، با انتخاب هوشمندترین مسیر برای ترافیک کاربر، سرعت و پایداری ارتباط را تضمین میکند. بدین ترتیب، حتی هنگام اعمال لایههای امنیتی متعدد، عملکرد شبکه حفظ میشود و تجربهی کاربری بدون تأخیر ارائه میگردد.

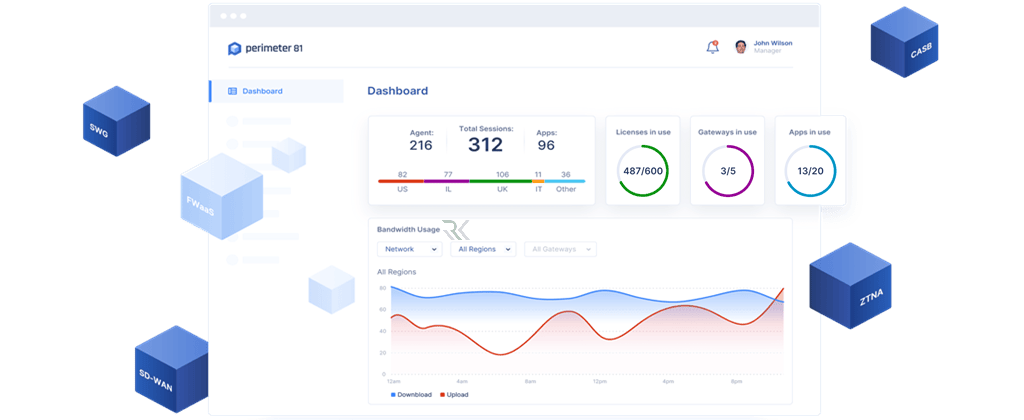

پایش و گزارشگیری مداوم (Monitoring & Visibility):

در پایان تمامی تعاملها در Dashboard متمرکز گزارش میشوند. مدیران شبکه از طریق این داشبورد میتوانند وضعیت امنیت، کارایی و انطباق سازمان با استانداردها (مانند GDPR و ISO 27001) را در لحظه کنترل کنند. این دید یکپارچه همان چیزی است که SASE را به ستون اصلی امنیت Cloud‑Native تبدیل کرده است.

معماری SASE

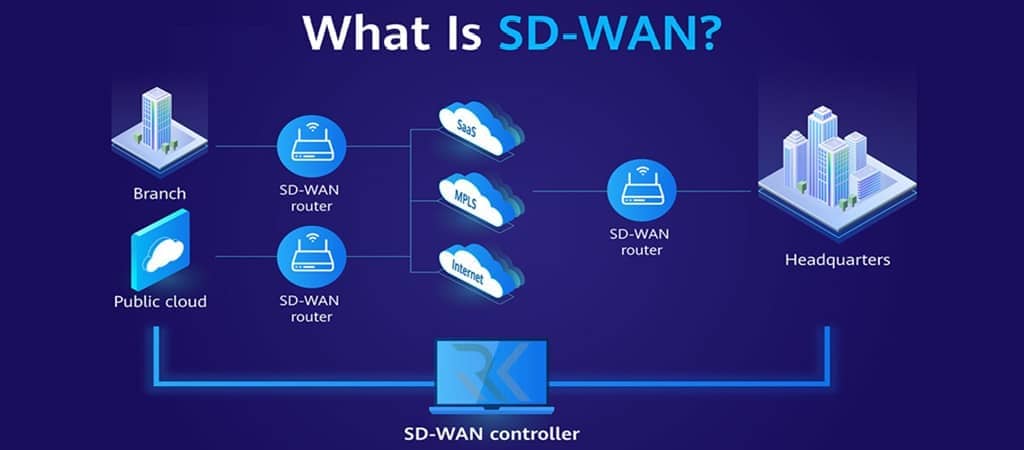

SD‑WAN (Software‑Defined Wide Area Network)

SD‑WAN اساس اتصال در SASE است و وظیفه دارد مسیرهای ترافیک را بهصورت هوشمند و پویا بین نقاط مختلف شبکه هدایت کند. با تجزیهوتحلیل بلادرنگ عملکرد لینکها، بهترین مسیر را انتخاب کرده و توازن میان سرعت، کارایی و هزینه را حفظ میکند. در واقع SD‑WAN زیرساخت ارتباطی انعطافپذیری را فراهم میسازد که تمامی اجزای امنیتی SASE روی آن سوار میشوند.

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟

SWG (Secure Web Gateway)

SWG لایهای است که ترافیک وب خروجی کاربران را فیلتر و تحلیل میکند. وظیفهاش جلوگیری از دسترسی به وبسایتهای مخرب، اجرای سیاستهای استفاده از اینترنت و اعمال URL Filtering است. در SASE، SWG بهصورت ابری و globally distributed است تا هر کاربر در هر مکان، بدون نیاز به VPN، سطح یکسانی از امنیت محتوا را تجربه کند.

CASB (Cloud Access Security Broker)

این ماژول بین کاربر و سرویسهای ابری مانند Microsoft 365، Google Workspace یا Salesforce قرار میگیرد و کنترل دسترسی، رمزنگاری و جلوگیری از Data Leak را انجام میدهد. CASB در معماری SASE حائل هوشمند بین کاربران و برنامههای SaaS است تا سیاستهای امنیتی در تمام ارتباطات ابری بهصورت غیرمتمرکز اما هماهنگ اجرا شود.

CASB چیست؟ چگونه Cloud Access Security Broker از امنیت ابری دفاع می کند؟

ZTNA (Zero Trust Network Access)

ZTNA هستهی اعتماد صفر در SASE است و تضمین میکند هیچ کاربر یا دستگاهی بدون احراز مداوم اعتماد، اجازهی دسترسی ندارد. هر درخواست، چه از داخل شبکه باشد یا خارج، ابتدا با IdP تطبیق داده شده و سپس بر اساس نقش، وضعیت دستگاه و ریسک فعلی ارزیابی میشود. این رویکرد، سطح حمله را به حداقل میرساند و امنیت را از لایه Edge تا داده مرکزی امتداد میدهد.

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟

FWaaS (Firewall as a Service)

فایروال FWaaS در SASE وظیفهی بررسی عمیق بستهها، تشخیص تهدیدات و اعمال Policyهای سازمانی را دارد. با جایگیری در لبهی ابری، این فایروال میتواند بدون سختافزار فیزیکی و با مقیاس جهانی اجرا شود. FWaaS همزمان با SD‑WAN و ZTNA عمل میکند تا امنیت در مسیر عبور داده تضمین گردد.

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟

Central Policy Engine و Cloud Controller

تمامی تصمیمهای امنیتی در SASE از طریق Policy Engine مرکزی گرفته میشود. این موتور قوانین دسترسی، سطح تهدید، و کنترل دادهها را برای همه نودهای ابری هماهنگ میسازد. Cloud Controller نیز مسئول اجرای این قوانین بر بستر جهانی است، تا در هر نقطهی شبکه رفتار یکسانی اعمال شود.

Monitoring و Visibility Dashboard

آخرین جزء Dashboard یکپارچهی SASE است که به مدیران شبکه دید 360 درجه از کاربران، ترافیک و وضعیت امنیتی میدهد. این داشبورد امکان تحلیل لحظهای، گزارش Compliance و ردیابی Incidentها را فراهم کرده و همکاری عملیاتی بین تیمهای Security و Networking را تقویت میکند.

مقایسه SASE با SD‑WAN و SSE

در حالی که Secure Access Service Edge یک معماری جامع برای یکپارچگی شبکه و امنیت در سطح ابری محسوب میشود، فناوریهای SD‑WAN و SSE (Security Service Edge) هر یک تنها بخشی از این اکوسیستم را پوشش میدهند. SD‑WAN تمرکز خود را بر بهینهسازی مسیرهای شبکه و افزایش کارایی ارتباطات دارد؛ در مقابل SSE مجموعهای از سرویسهای امنیتی است که شامل SWG، CASB، ZTNA و DLP میشود. SASE در واقع ترکیبی سازگار از این دو مفهوم است یعنی هم دسترسی سریع و هوشمند شبکه را فراهم میکند و هم امنیت متمرکز را در بستر ابری اعمال مینماید.

SASE از SD‑WAN برای کنترل مسیر داده و از SSE برای کنترل سیاستهای امنیتی استفاده میکند. بدین ترتیب سازمانها بهجای مدیریت جداگانه شبکه و امنیت، از چتری واحد بهرهمند میگردند که هر اتصال را بر اساس هویت، موقعیت و سطح ریسک بررسی میکند. در واقع SASE تکامل طبیعی اتصال و امنیت است؛ جایی که دو دنیای مجزا یعنی Network Performance و Cloud Security در یک بستر واحد و هوشمند ادغام شدهاند.

SASE (Secure Access Service Edge) |

SD‑WAN |

SSE (Security Service Edge) |

|

|---|---|---|---|

|

تمرکز اصلی |

امنیت و اتصال ابری یکپارچه |

بهینهسازی مسیر شبکه و ارتباطات |

سرویسهای امنیتی مبتنی بر ابر |

|

اجزای کلیدی |

SD‑WAN + SWG + CASB + ZTNA + FWaaS |

کنترل مسیر، QoS، Routing هوشمند |

SWG، CASB، ZTNA، DLP، Threat Protection |

|

سطح یکپارچگی |

کاملاً ترکیبی (Network + Security) |

فقط شبکه و ارتباطات |

فقط امنیت و کنترل دسترسی |

|

موقعیت اجرا |

Cloud‑Native / Edge Nodes |

درون سازمان یا ابر هیبریدی |

کاملاً ابری، مبتنی بر API و Cloud |

|

هدف اصلی |

امنیت فراگیر در کنار عملکرد بالا |

کاهش تأخیر و هزینه ارتباطات WAN |

محافظت از دادهها و کنترل Policyهای دسترسی |

|

مزیت کلیدی |

کاهش پیچیدگی زیرساخت، دید یکپارچه، ZT Integration |

افزایش عملکرد و قابلیت مدیریت WAN |

تقویت سیاستهای اعتماد صفر و محافظت از برنامههای SaaS |

|

نقاط ضعف محتمل |

وابستگی به Cloud Providers و Latency جهانی |

عدم وجود لایهی امنیتی داخلی |

فاقد کنترل مسیر و اتصال فیزیکی شبکه |

|

نمونه کاربرد |

سازمانهای چند دفتری، Hybrid Cloud، کاربران راهدور |

شعبات سازمانی با ترافیک سنگین WAN |

محیطهای Cloud با دسترسی کاربر از راه دور |

نقش SASE در مدل Zero Trust

مدل Zero Trust بر اصل «هیچ وقت اعتماد نکن!» بنا شده است و SASE بهعنوان زیرساخت ابری تحقق این فلسفه عمل میکند. SASE با ترکیب مؤلفههایی همچون ZTNA، CASB، SWG و FWaaS در قالب سرویسهای توزیعشدهی ابری، امکان ارزیابی بلادرنگ هویت کاربران، وضعیت دستگاهها و سطح ریسک را فراهم میسازد. در مدل Zero Trust هر درخواست دسترسی در SASE از نزدیکترین Edge با سیاستهای مرکزی اعتبارسنجی میشود. نتیجه این امر کاهش چشمگیر حملات lateral movement، حذف نقاط کور امنیتی و فراهم شدن کنترل کامل بر دادههای در گردش در تمام لایههای ابری و سازمانی است.

ابزارها و پلتفرمهای محبوب SASE

Cisco Umbrella (SASE Platform)

پلتفرم Umbrella از Cisco یکی از مدلهای پیشروی SASE است که ترکیب SWG، CASB، DNS Security و ZTNA را در یک کنسول واحد ارائه میدهد. این سامانه با تحلیل ترافیک در سطح DNS از اولین نقطهی تماس، مهاجمان و دامنههای آلوده را مسدود میکند و از طریق سیاستهای ابری، مدیریت گستردهای بر کاربران راهدور و دستگاههای موبایل جهان فراهم میآورد.

Palo Alto Networks Prisma Access

Prisma Access راهکار جامع SASE از Palo Alto است که با تکیه بر فناوریهای NGFW، CASB و ZTNA دسترسی ایمن را در سطح جهانی پیاده میکند. ویژگی اصلی آن پردازش ترافیک از بیش از 100 نقطه PoP ابری و هماهنگی با سرویس هوش تهدید Cortex XDR است. این پلتفرم برای سازمانهایی که به امنیت سازمانی قابلمقیاس نیاز دارند، انتخابی ممتاز محسوب میشود.

Zscaler Internet Access (ZIA) و Zscaler Private Access (ZPA)

Zscaler دو شاخهی اصلی از معماری SASE را ارائه میکند: ZIA برای محافظت اتصال کاربران به اینترنت با SWG و Threat Protection، و ZPA برای پیادهسازی Zero Trust در دسترسی به منابع داخلی شرکت. در این مدل هیچ ترافیکی مستقیماً از کاربر به شبکه سازمان نمیرود؛ بلکه از طریق ابر امن Zscaler مسیر داده اعتبارسنجی و رمزنگاری میشود.

Cloudflare One

Cloudflare One SASE را با رویکرد Performance + Security ادغام کرده است. این پلتفرم از شبکه جهانی Cloudflare دامنهای گسترده با ZTNA، SWG و CASB را در کنار WAN Optimization ارائه میدهد. ویژگی کلیدی آن Latency کم و ایستگاههای PoP نزدیک به کاربران در بیش از 300 شهر جهان است، که باعث تجربهی سریع و ایمن در سطح Enterprise میشود.

جمعبندی…

معماری Secure Access Service Edge رویکردی نوین در تلفیق امنیت و شبکه است که با ترکیب فناوریهایی مانند SD‑WAN، ZTNA، CASB، SWG و FWaaS دسترسی ایمن، کنترل سیاستها و عملکرد بهینه را در بستر ابری فراهم میکند. این مدل با رویکرد Zero Trust، امنیت کاربران در هر موقعیت جغرافیایی را تضمین میکند و از طریق پلتفرمهای قدرتمندی چون Cisco Umbrella، Zscaler، Prisma Access، Cloudflare One و Netskope زیرساختی مقیاسپذیر، هوشمند و آیندهنگر برای سازمانها ایجاد مینماید.

سوالات متداول

SASE ترکیبی از سرویسهای شبکه و امنیت در بستر ابری است که امنیت، عملکرد و دسترسی را بهصورت یکپارچه برای کاربران راهدور و سازمانها فراهم میکند.

SD‑WAN صرفاً بر عملکرد شبکه تمرکز دارد، اما SASE امکانات امنیتی مانند ZTNA، SWG و CASB را نیز اضافه میکند تا امنیت و شبکه در ساختاری واحد ادغام شوند.

SSE بخش امنیتی SASE است که شامل سرویسهایی مانند SWG و CASB میشود؛ در کنار SD‑WAN، لایه کامل SASE را تشکیل میدهد.

SASE ابزار اجرای عملی Zero Trust است، چون هر اتصال را بر اساس هویت و ریسک دستگاه ارزیابی میکند و از اعتماد پیشفرض جلوگیری مینماید.

کاهش پیچیدگی، یکپارچگی امنیت و شبکه، دید مرکزی، کارایی بالا و محافظت از دادهها در تمام نقاط ابری و سازمانی.

سازمانهای چند شعبهای، مراکز داده Hybrid و شرکتهایی با کاربران راهدور یا کار در محیطهای Cloud بیشترین بهره را دارند.

بله، عملاً با حذف نیاز به تونلهای VPN، دسترسی ایمن مبتنی بر هویت (ZTNA) را جایگزین اتصال سنتی شبکه میکند.

موارد اخیر

-

Secure Web Gateway (SWG) چیست و چگونه کار میکند؟

Secure Web Gateway (SWG) چیست و چگونه کار میکند؟ -

SASE چیست و چگونه امنیت ابری را متحول میکند؟

SASE چیست و چگونه امنیت ابری را متحول میکند؟ -

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟ -

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد)

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد) -

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟ -

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟ -

معرفی جامع محصولات و ماژولهای SolarWinds برای مانیتورینگ، امنیت و خدمات IT

معرفی جامع محصولات و ماژولهای SolarWinds برای مانیتورینگ، امنیت و خدمات IT -

معرفی نرمافزار ManageEngine OpManager و کاربردهای آن در مانیتورینگ شبکه

معرفی نرمافزار ManageEngine OpManager و کاربردهای آن در مانیتورینگ شبکه -

معرفی و راهنمای جامع ابزار مانیتورینگ Monit و آموزش نصب

معرفی و راهنمای جامع ابزار مانیتورینگ Monit و آموزش نصب -

معرفی ابزار مانیتورینگ Zenoss و مقایسه آن با ابزارهای مانیتورینگ دیگر

معرفی ابزار مانیتورینگ Zenoss و مقایسه آن با ابزارهای مانیتورینگ دیگر

برترین ها

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *