حمله دیکشنری یا Dictionary Attack چیست؟ نحوه انجام و روشهای مقابله

حمله دیکشنری یا Dictionary Attack چیست؟ نحوه انجام و روشهای مقابله

در دنیای امنیت سایبری، یکی از سادهترین و در عین حال مؤثرترین روشهای شکستن رمز عبور، حمله دیکشنری (Dictionary Attack) است. این نوع حمله با استفاده از یک لیست آماده از رمزهای رایج یا محتمل، سعی میکند رمز عبور را حدس بزند و به حساب کاربر یا سیستم نفوذ کند. اگر رمز عبور شما ساده، قابل حدس یا در لیستهای لو رفته باشد، در برابر این حمله کاملاً آسیبپذیر هستید.

Dictionary Attack چیست؟

Dictionary Attack یا حمله دیکشنری روشی در کرک رمز عبور است که طی آن، مهاجم از یک لیست از پیش آماده شامل هزاران یا میلیونها کلمه (که به آن Wordlist یا فایل دیکشنری گفته میشود) استفاده میکند تا رمز عبور واقعی را حدس بزند. برخلاف حمله Brute Force که همه ترکیبهای ممکن از حروف و اعداد را امتحان میکند، در Dictionary Attack فقط کلمات معنادار، رمزهای رایج و عبارتهایی که کاربران واقعی ممکن است استفاده کنند، بررسی میشوند.

این لیستها اغلب از رمزهای لو رفته در حملات قبلی، عبارات پرتکرار، نام اشخاص، اعداد ساده یا ترکیبهای رایج ساخته میشوند. به همین دلیل، اگر کاربر از رمزهایی مانند 123456، password یا حتی نام خودش استفاده کند، شانس موفقیت مهاجم در حمله دیکشنری بسیار بالا خواهد بود. این نوع حمله سریعتر از Brute Force است و معمولاً اولین گزینه هکرها برای آزمایش رمزها بهشمار میرود.

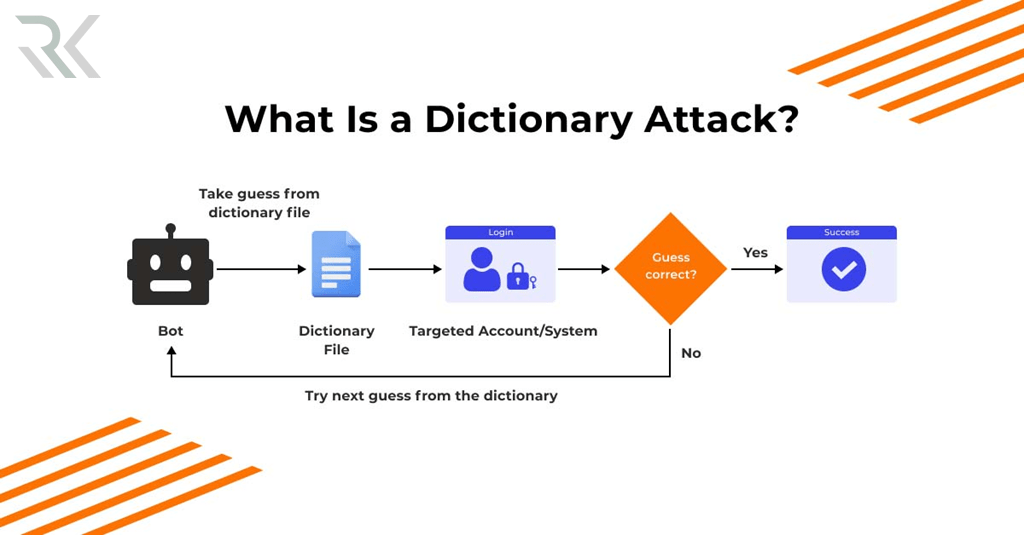

حمله دیکشنری چگونه کار میکند؟

انتخاب هدف:

در اولین مرحله مهاجم یک سیستم هدف را مشخص میکند؛ این هدف میتواند یک حساب ایمیل، پنل مدیریتی سایت، یا سرویس ورود به سیستمعامل باشد. هدف باید طوری باشد که بتوان درخواستهای ورود یا پردازش هش را روی آن انجام داد.

آمادهسازی لیست کلمات (Wordlist):

مهاجم با استفاده از فایلهایی آماده یا تولیدشده با ابزارهای خاص، لیستی از رمزهای عبور رایج یا قابل حدس مانند txt را تهیه میکند. این فایل شامل هزاران کلمه و ترکیب مختلف از رمزهای متداول است.

اجرای حمله با ابزار خاص:

هکر با کمک ابزارهایی مانند John the Ripper, Hashcat, یا Hydra اقدام به اجرای حمله دیکشنری میکند. این ابزارها بهطور خودکار هر کلمه از لیست را بر روی هدف تست میکنند تا با رمز درست مطابقت پیدا کنند.

تحلیل و پاسخ سیستم:

در هنگام اجرای حمله سیستم هدف یا فایل هش پاسخ میدهد که آیا رمز امتحانشده صحیح است یا نه. اگر یکی از کلمات موجود در دیکشنری با رمز واقعی تطابق داشته باشد، مهاجم به موفقیت دست مییابد و رمز عبور افشا میشود.

ثبت یا سوءاستفاده از رمز عبور:

پس از کشف موفق رمز عبور، مهاجم میتواند برای ورود به سیستم استفاده کند یا در برخی موارد، رمزها را به فروش برساند. این مرحله جایی است که عواقب حمله دیکشنری برای قربانی جدی میشود.

تفاوت Dictionary Attack با Brute-force Attack

Dictionary Attack و Brute-force Attack هر دو روشهایی برای شکستن یا حدس زدن رمز عبور هستند، اما در نحوه اجرا، کارایی و سرعت اجرای آنها تفاوتهای قابل توجهی وجود دارد. در حمله دیکشنری مهاجم از یک فایل ثابت شامل رمزهای رایج و قابل حدس استفاده میکند. به بیان ساده، این حمله به جای امتحان کردن همه حالتها، فقط رمزهایی را بررسی میکند که احتمال استفاده آنها توسط کاربران بیشتر است. این روش به دلیل سرعت بالاتر و مصرف کمتر منابع، در صورت ضعیف بودن رمز عبور، بسیار مؤثر خواهد بود.

در مقابل حمله Brute-force به شکل جامعتری عمل میکند؛ در این روش، مهاجم تمام ترکیبهای ممکن از حروف، اعداد و نمادها را امتحان میکند تا به رمز صحیح برسد. این کار ممکن است زمانبر و نیازمند قدرت پردازشی بالا باشد، اما در نهایت اگر رمز عبور بسیار قوی نباشد، احتمال موفقیت بالاتر است. پس میتوان گفت Brute-force دقیقتر و خطرناکتر است، اما دیکشنری سریعتر و هوشمندانهتر عمل میکند، بهویژه برای رمزهای ساده.

Dictionary Attack |

Brute-force Attack |

|

|---|---|---|

|

اساس کار |

لیستی از رمزهای رایج و قابل حدس |

بررسی همه ترکیبهای ممکن از کاراکترها |

|

سرعت اجرا |

سریعتر |

آهستهتر، مخصوصاً برای رمزهای طولانی |

|

نیاز به منابع پردازشی |

متوسط |

بالا، مخصوصاً هنگام استفاده از GPU |

|

احتمال موفقیت در رمزهای ساده |

بالا |

بالا در صورت اجرای کامل |

|

احتمال موفقیت در رمزهای قوی |

پایین |

متوسط تا بالا (بسته به منابع) |

|

روش حمله |

هوشمندانه، با تکیه بر رفتار انسانی |

مکانیکی و کامل، بدون توجه به منطق رمز |

|

ابزارها |

John the Ripper، Hydra، Hashcat |

Hashcat، John، THC Hydra و ابزارهای سفارشی |

|

مناسب برای |

رمزهای متداول و ضعیف |

هر رمز عبوری، حتی بسیار قوی |

ابزارهای پرکاربرد برای اجرای Dictionary Attack

John the Ripper

John the Ripper یکی از محبوبترین ابزارهای کرک رمز عبور است که بهخوبی از حملات دیکشنری پشتیبانی میکند. این ابزار میتواند فایلهای هش استخراجشده از سیستمعاملها یا اپلیکیشنها را پردازش کرده و با استفاده از یک wordlist مشخص، رمز عبور را بازیابی کند. سادگی استفاده در کنار پشتیبانی از الگوریتمهای متنوع هش، آن را به گزینهای مناسب برای تستهای امنیتی تبدیل کرده است.

John The Ripper چیست؟ آشنایی با ابزار قدرتمند کرک رمز عبور و هشها

Hashcat

Hashcat جزو سریعترین ابزارهای شکستن رمز عبور در دنیاست که از قدرت GPU برای کاهش زمان کرک استفاده میکند. این ابزار از حملات مختلف، از جمله Dictionary Attack پشتیبانی مینماید. تنها کافیست فایل هش و wordlist دلخواه را به آن معرفی کنید تا با سرعتی بالا شروع به آزمایش رمزها کند. پشتیبانی از الگوریتمهای مدرن مثل bcrypt، SHA-3 و NTLM از دیگر ویژگیهای برجسته آن است.

ابزار Hashcat چیست و چگونه از آن برای کرک هش استفاده میشود؟ (راهنمای کامل و کاربردی)

Hydra (THC Hydra)

Hydra ابزاری مخصوص انجام حملات brute-force و دیکشنری روی سرویسهای آنلاین مانند FTP، SSH، HTTP و SMTP است. برخلاف دیگر ابزارهایی که بر فایلهای هش تمرکز دارند، عملکرد Hydra در دنیای واقعی اینترنت است؛ یعنی استفاده در فرمهای ورود یا پورتهای باز سرورها. سریع، ماژولار و قابلاعتماد!

ابزار Hydra چیست؟ معرفی کامل با ابزار Hydra و کاربرد آن

Burp Suite

اگر هدفتان حملات دیکشنری روی فرمهای لاگین وبسایتها باشد، ابزار Burp Suite گزینهای بسیار مناسب است. در ماژول Intruder آن میتوان یک حمله دیکشنری طراحی کرد که بهصورت خودکار مقادیر مختلف از wordlist را روی فیلد “رمز عبور” امتحان کند. برای تستهای امنیت وب، این ابزار بهویژه در دورههای تست نفوذ وب (مثل CEH یا OSCP) توصیه میشود.

معرفی Burp Suite: بهترین ابزار برای تست نفوذ وبسایتها و شناسایی آسیبپذیریها

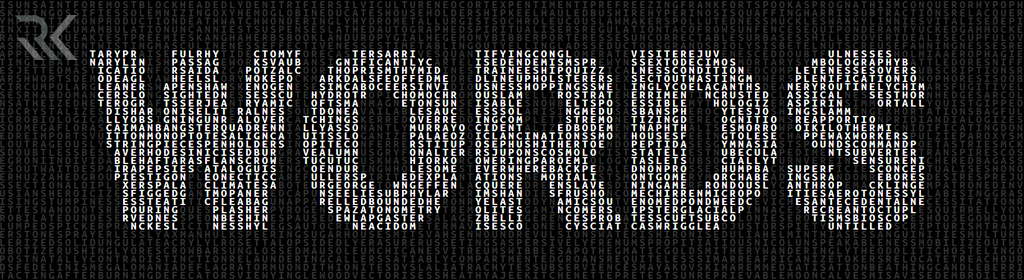

فایل Wordlist یا فایل دیکشنری چیست؟

فایل Wordlist لیستی از هزاران یا حتی میلیونها کلمه و عبارت متداول است که در حملات دیکشنری برای حدس زدن رمز عبور مورد استفاده قرار میگیرد. این فایلها معمولاً شامل رمزهای عبور رایج، ترکیبهای ساده از حروف و اعداد، نام افراد، تواریخ خاص، کلمات کلیدی، و گاهی نتایج دادههای لو رفته در حملات هکری هستند. معروفترین فایل دیکشنری، «rockyou.txt» است که شامل میلیونها رمز عبور استخراجشده از یک حمله واقعی به سایت شبکه اجتماعی RockYou است.

چگونه جلوی حمله دیکشنری را بگیریم؟

استفاده از رمز عبور پیچیده و طولانی

یکی از سادهترین اما موثرترین راهها برای مقابله با حمله دیکشنری، انتخاب رمزهای عبور قوی و غیرقابل حدس است. رمزهایی که شامل ترکیبی از حروف بزرگ و کوچک، اعداد، نمادها و طول مناسب (حداقل ۱۲ کاراکتر) باشند، معمولاً در فایلهای دیکشنری وجود ندارند یا شانس تطابق آنها بسیار پایین است.

محدود کردن تعداد تلاشهای ورود ناموفق

در بسیاری از سامانهها میتوان تنظیم کرد که پس از چند بار ورود ناموفق، حساب کاربری قفل شود یا کاربر مجبور به وارد کردن کپچا شود. این کار باعث میشود حمله دیکشنری بهراحتی متوقف شده یا بیاثر شود، زیرا این حملات بر اساس تستهای سریع و بیوقفه طراحی شدهاند.

استفاده از CAPTCHA در فرمهای ورود

استفاده از CAPTCHA کمک میکند سیستم بین انسان واقعی و ربات (یا ابزار خودکار حمله) تفاوت قائل شود. این نوع احراز هویت، مانعی مؤثر در برابر ابزارهایی مانند Hydra یا Burp Suite است که برای حملات خودکار طراحی شدهاند و نمیتوانند بهسادگی کپچا را حل کنند.

فعالسازی احراز هویت دو مرحلهای (MFA)

حتی اگر رمز عبور شما در اثر حمله دیکشنری لو برود، سیستمهای MFA مانند دریافت پیامک یا استفاده از اپلیکیشنهای تایید هویت یک لایه امنیتی اضافی ایجاد میکنند. با فعال بودن MFA، مهاجم بدون دسترسی به کد تایید دوم، نمیتواند وارد حساب شما شود.

احراز هویت چندعاملی (MFA): انتخاب مناسب برای امنیت آنلاین+مزایا و چالشها

مانیتور و کنترل ترافیک مشکوک

مدیران سرور یا شرکتها میتوانند با استفاده از ابزارهای مدیریتی و فایروالهای هوشمند، ورودهای مشکوک، رفتارهای تکراری و درخواستهای غیرعادی را شناسایی کنند. تحلیل لاگها و مانیتور شبکه در تشخیص حمله دیکشنری و مسدود کردن IPهای مشکوک بسیار مؤثر است.

جمعبندی…

حمله دیکشنری یکی از سادهترین، سریعترین و در عین حال موثرترین روشهای کرک رمز عبور است که با استفاده از یک لیست از کلمات پرکاربرد و ضعیف صورت میگیرد. اگرچه این نوع حمله نیاز به قدرت فنی بالایی ندارد، اما در صورت انتخاب رمزهای ساده، میتواند خسارات بزرگی به کاربران و سیستمها وارد کند. استفاده از رمزهای پیچیده، محدود کردن تلاشهای ورود، فعالسازی احراز هویت دومرحلهای و سایر روشهای حفاظتی میتواند تا حد زیادی جلوی موفقیت این حمله را بگیرد. آگاهی از نحوه عملکرد این نوع تهدید، اولین گام در تامین امنیت بهتر کاربران و سیستمهاست.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *