Microsoft NPS چیست و چه کاربردی دارد؟

Microsoft NPS یا Network Policy Server یکی از سرویسهای قدرتمند ویندوز سرور است که نقش حیاتی در مدیریت دسترسی کاربران به شبکه ایفا میکند. این سرویس بر پایه پروتکل RADIUS عمل کرده و امکان احراز هویت، صدور مجوز و ثبت گزارش برای دستگاهها و کاربران را فراهم میسازد.

Microsoft NPS چیست؟

Microsoft NPS (مخفف Network Policy Server) یکی از نقشهای ویندوز سرور است که به عنوان یک RADIUS Server و RADIUS Proxy عمل میکند. این سرویس به سازمانها امکان میدهد تا فرآیند احراز هویت، مجوزدهی و ثبت گزارش برای کاربرانی که از طریق شبکههای بیسیم (Wi-Fi)، VPN یا سوئیچهای دارای قابلیت 802.1X به شبکه متصل میشوند را مدیریت کنند. NPS با Active Directory یکپارچه میشود و سیاستهای امنیتی مبتنی بر گروههای کاربری و شرایط اتصال را پیادهسازی میکند.

از طریق NPS میتوان سیاستهایی تعریف کرد که بر اساس زمان، نوع دستگاه، آدرس IP، نوع ارتباط یا اطلاعات کاربر تعیین میکنند که آیا اجازه اتصال به کاربر داده شود یا خیر. این ابزار نقش کلیدی در پیادهسازی زیرساخت Network Access Protection (NAP) در نسخههای قدیمیتر ویندوز داشت و امروزه در بسیاری از شبکهها برای مدیریت متمرکز دسترسی کاربران به منابع شبکه به کار میرود. با استفاده از NPS، مدیران شبکه میتوانند کنترل دقیقتری بر نحوه اتصال کاربران به شبکه داشته باشند و از بروز دسترسیهای ناخواسته جلوگیری کنند.

کاربردهای Microsoft NPS در امنیت شبکههای ویندوزی

- احراز هویت کاربران و دستگاهها از طریق پروتکل RADIUS

- اعمال سیاستهای دسترسی مبتنی بر گروههای Active Directory

- کنترل دسترسی مبتنی بر زمان، نوع دستگاه، آدرس IP و شرایط اتصال

- ثبت گزارشهای مربوط به لاگین و اتصال کاربران (Accounting)

- استفاده به عنوان RADIUS Proxy برای مسیردهی درخواستها به سرورهای دیگر

- تسهیل در پیادهسازی راهکارهای امنیتی مانندNAC (Network Access Control)

- ایجاد سطوح دسترسی متفاوت برای کاربران و تجهیزات مختلف

- ایجاد زیرساختی قابلاعتماد برای اتصال امن مهمانان یا کارکنان ریموت

NPS چگونه کار میکند؟

ارسال درخواست احراز هویت از کلاینت به NPS:

زمانی که یک کاربر یا دستگاه قصد اتصال به شبکه (مانند وایفای یا VPN) را دارد، اطلاعات احراز هویت خود را وارد میکند. این اطلاعات از طریق یک دستگاه میانی مانند Access Point یا VPN Server به NPS ارسال میشود. این درخواست با استفاده از پروتکل RADIUS به سرور NPS فرستاده میشود.

بررسی اعتبار کاربر با Active Directory:

پس از دریافت درخواست NPS اطلاعات کاربری را با Active Directory (در صورت اتصال) تطبیق میدهد. اگر کاربر عضو دامنه باشد، NPS با استفاده از اطلاعات موجود در دایرکتوری، هویت او را تأیید میکند. این مرحله شامل بررسی رمز عبور، وضعیت حساب و عضویت در گروههای خاص است.

ارزیابی قوانین (Network Policies):

بعد از تأیید هویت NPS قوانین تعریفشده در بخش “Network Policies” را بررسی میکند. این قوانین مشخص میکنند که آیا کاربر مجاز به دسترسی است یا خیر و در صورت تأیید، چه نوع دسترسی باید دریافت کند.

صدور پاسخ به کلاینت (Accept یا Reject):

پس از ارزیابی شرایط NPS یک پاسخ RADIUS به کلاینت ارسال میکند. اگر شرایط برقرار باشد، پاسخ شامل “Access-Accept” است و دسترسی به شبکه داده میشود. در غیر این صورت، پیام “Access-Reject” ارسال میشود و اتصال رد میگردد.

ثبت گزارش و لاگگیری:

در پایان هر فرآیند NPS اطلاعات مربوط به درخواست، نتیجه احراز هویت و جزئیات مربوطه را در لاگها ثبت میکند. این اطلاعات برای بررسیهای امنیتی، تحلیل عملکرد سیستم و عیبیابی بسیار کاربردی هستند.

کدام نسخههای ویندوز سرور از NPS پشتیبانی میکنند؟

سرویس Network Policy Server (NPS) از نسخهی Windows Server 2008 به بعد بهعنوان جایگزینIAS معرفی شده و تا به امروز در نسخههای مختلف ویندوز سرور در دسترس است. این سرویس بهطور کامل توسط همه نسخههای بعد ازWindows Server 2008 پشتیبانی میشود. برای نصب و استفاده از NPS، نیازی به نسخه Datacenter یا Enterprise نیست و حتی در نسخه Standard نیز قابل استفاده است.

مزایا و معایب Microsoft NPS

مزایا |

معایب |

|---|---|

|

یکپارچگی کامل با Active Directory |

رابط کاربری نسبتاً پیچیده برای کاربران غیرمتخصص |

|

پشتیبانی از پروتکل RADIUS |

محدودیت در امکانات پیشرفته نسبت به راهکارهای سازمانی مانند Cisco ISE |

|

مناسب برای احراز هویت شبکههای VPN و وایرلس |

عدم پشتیبانی از سیستمعاملهای غیر ویندوز برای نصب |

|

نصب و راهاندازی ساده روی ویندوز سرور |

نیاز به مهارت در مدیریت Active Directory و Group Policy |

|

مدیریت متمرکز سیاستهای دسترسی کاربران |

نبود قابلیتهای گرافیکی و داشبوردهای تحلیلی پیشرفته |

|

قابلیت لاگگیری و مانیتورینگ دقیق |

بهروزرسانیهای محدود و وابستگی به نسخههای ویندوز سرور |

نکات امنیتی در استفاده از NPS

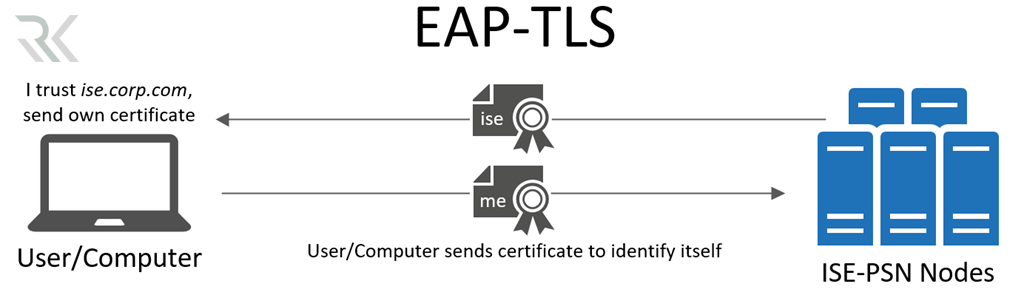

استفاده از پروتکلهای امن مانند PEAP و EAP-TLS

برای جلوگیری از شنود اطلاعات در حین احراز هویت، بهتر است از پروتکلهای امن مانند PEAP یا EAP-TLS استفاده شود. این پروتکلها دادههای احراز هویت را رمزنگاری میکنند و از حملاتی مانند Man-in-the-Middle جلوگیری مینمایند. استفاده از EAP-TLS که مبتنی بر گواهینامه است، امنیت بیشتری نسبت به رمز عبورهای ساده دارد.

فعالسازی رمزنگاری ارتباط RADIUS

ارتباط بین NPS و کلاینتهای RADIUS (مانند سوئیچ یا اکسس پوینت) باید با Shared Secret امن محافظت شود. اطمینان حاصل کنید که این کلید به اندازه کافی پیچیده و محرمانه نگه داشته شده و تنها در سیستمهای مورد اعتماد ذخیره شود. همچنین بهتر است از IPsec برای رمزنگاری لایه شبکه استفاده شود.

محدودسازی دسترسی به سرور NPS

سرور NPS باید فقط از طریق آدرسهای IP مشخص و قابل اعتماد قابل دسترسی باشد. میتوان با استفاده از فایروال ویندوز یا تجهیزات امنیتی شبکه، پورتهای مورد استفاده (معمولاً UDP 1812 و 1813) را فقط برای دستگاههای مورد نیاز باز گذاشت. این کار احتمال حملات خارجی را به حداقل میرساند.

استفاده از گواهینامههای معتبر و بهروز

در صورتی که از پروتکلهایی مانند PEAP یا EAP-TLS استفاده میکنید، حتماً از گواهینامههای SSL/TLS معتبر و صادرشده توسط CA مورد اعتماد استفاده نمایید. همچنین باید گواهینامهها بهطور منظم بررسی و قبل از انقضا تمدید شوند تا ارتباط کاربران بدون مشکل ادامه یابد.

مانیتورینگ و بررسی لاگها

فعالسازی و بررسی منظم لاگهای احراز هویت و دسترسی یکی از مهمترین راههای شناسایی رفتارهای مشکوک یا حملات احتمالی است. توصیه میشود لاگها به یک سرور مرکزی (مانند SIEM) ارسال شده و بهصورت خودکار تحلیل شوند تا در صورت بروز رخداد امنیتی، سریعاً اطلاعرسانی انجام شود.

جمعبندی…

Microsoft NPS بهعنوان یکی از اجزای کلیدی در زیرساختهای شبکه ویندوزی، ابزاری قدرتمند برای مدیریت احراز هویت، مجوزدهی و لاگگیری کاربران و دستگاهها فراهم میکند. با قابلیتهایی مانند یکپارچگی با Active Directory، پشتیبانی از پروتکل RADIUS و امکان اعمال سیاستهای امنیتی دقیق، این سرویس نقش مهمی در افزایش امنیت شبکههای سازمانی ایفا مینماید.

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

برترین ها

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *