حملات سایبری غیرمستقیم: وقتی سیستم HVAC راه نفوذ هکر میشود!

تهدیدی پنهان در قلب ساختمانهای هوشمند

با گسترش فناوریهای هوشمند و اتصال همهچیز به اینترنت (IoT)، حملات سایبری دیگر تنها از درِ سرور یا سیستم عامل وارد نمیشوند. گاهی نفوذ از جایی آغاز میشود که انتظارش را نداریم: سیستم تهویه مطبوع (HVAC). این سیستم که معمولاً برای مدیریت دما و رطوبت در ساختمانها به کار میرود، به دلیل اتصال به شبکه میتواند به یکی از دروازههای مهم برای حملات سایبری غیرمستقیم تبدیل شود.

در این مقاله، با نگاهی تخصصی به ساختار فنی، آسیبپذیریها، سناریوهای واقعی، راههای پیشگیری، و تحلیل حملات موفق در حوزه سیستمهای HVAC میپردازیم.

شناخت سیستمهای HVAC در بستر شبکه

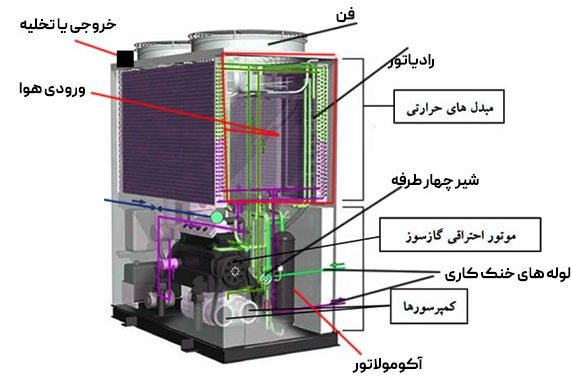

سیستمهای HVAC امروزی دیگر صرفاً تجهیزات مکانیکی نیستند. این سامانهها، معمولاً با سیستمهای مدیریت هوشمند ساختمان (BMS) ادغام شده و از طریق شبکه داخلی یا حتی اینترنت قابل کنترل هستند. این ویژگی باعث میشود که بهصورت بالقوه یک نقطه ورودی سایبری برای مهاجمان محسوب شوند.

اجزای متصل به شبکه در یک سیستم HVAC عبارتند از:

کنترلرهای BACnet یا Modbus

پنلهای HMI تحت وب

سنسورهای دما، رطوبت، فشار

درگاههای ارتباطی (Data Gateway)

واسطهای اتصال به سیستمهای نظارتی مانند SCADA یا BMS

مسیرهای حمله به سیستم HVAC

۱. اتصال ناایمن به اینترنت

بسیاری از سیستمهای HVAC بهطور مستقیم به اینترنت متصل شدهاند، آن هم بدون VPN یا لایههای امنیتی کافی. این دستگاهها با ابزارهایی مانند Shodan به راحتی قابل شناسایی هستند.

۲. رمزهای عبور پیشفرض

تولیدکنندگان معمولاً رمزهای پیشفرضی مانند admin/admin را در سیستمها قرار میدهند. بسیاری از کاربران هرگز این رمزها را تغییر نمیدهند.

۳. پروتکلهای بدون رمزنگاری

پروتکلهایی مانند BACnet/IP یا Modbus TCP بهصورت متنی اطلاعات را منتقل میکنند و فاقد احراز هویت یا رمزنگاری هستند.

۴. آسیبپذیریهای نرمافزاری

رابطهای وب کنترلکننده HVAC اغلب دارای آسیبپذیریهای شناختهشده مانند RCE (Remote Code Execution) یا XSS هستند.

مطالعه موردی – حمله به Target (2013)

در سال ۲۰۱۳، شرکت Target آمریکا مورد یکی از مشهورترین حملات سایبری قرار گرفت. مهاجمان ابتدا به سیستم شرکت پیمانکاری که خدمات HVAC برای فروشگاههای Target ارائه میداد نفوذ کردند. با بهرهگیری از سطح دسترسی ریموت این پیمانکار به سیستم تهویه فروشگاهها، هکرها موفق شدند به شبکه داخلی Target وارد شده و اطلاعات بیش از ۴۰ میلیون کارت بانکی را به سرقت ببرند.

وضعیت سیستمهای HVAC در ایران

در ایران نیز استفاده از تجهیزات HVAC پیشرفته در بیمارستانها، ساختمانهای اداری، بانکها، مراکز داده و فرودگاهها گسترش یافته است. اما امنیت آنها اغلب نادیده گرفته میشود. مشکلات رایج عبارتاند از:

استفاده از برندهای بدون گواهی امنیت

عدم تفکیک شبکه تجهیزات از شبکه داخلی

نبود SOC یا سیستم نظارتی متمرکز

دسترسی پیمانکاران بدون کنترل امنیتی

مقایسه با دیگر بردارهای حمله

نوع حمله |

بردار نفوذ |

تشخیصپذیری |

ریسک اطلاعاتی |

پیچیدگی حمله |

|---|---|---|---|---|

|

فیشینگ ایمیلی |

کاربر انسانی |

متوسط |

بالا |

متوسط |

|

نفوذ به سیستم HVAC |

شبکه صنعتی/ساختمانی |

کم |

بالا |

بالا |

|

بدافزار سنتی |

نرمافزار عمومی |

بالا |

متوسط |

متوسط |

سناریوی یک حمله واقعی به دیتاسنتر

در یک حمله فرضی، مهاجم ابتدا سیستم HVAC دیتاسنتر را از طریق اینترنت شناسایی میکند. با استفاده از پورت 47808 (پورت BACnet)، کنترلر یافت میشود. رمز عبور پیشفرض تغییر داده نشده است. مهاجم با ارسال فرمان کاهش سرمایش، دمای اتاق سرور را بالا میبرد. این کار در مدت کوتاهی میتواند باعث خاموشی یا آسیب جدی به سرورها شود.

راهکارهای مقابله با تهدید

تفکیک شبکه (Network Segmentation)

استفاده از VLAN یا DMZ برای جدا کردن تجهیزات ساختمانی از شبکه داخلی سازمانرمزنگاری و احراز هویت

استفاده از VPN، پروتکلهای امن، و احراز هویت دومرحلهای برای دسترسی ریموتسختسازی سیستمها (Hardening)

تغییر رمزهای پیشفرض، بستن پورتهای غیرضروری، حذف سرویسهای ناامنمانیتورینگ تخصصی با SIEM/SOC

استفاده از مرکز عملیات امنیت (SOC) برای نظارت بر ترافیک و فعالیت غیرعادی تجهیزات HVACآموزش پرسنل تاسیساتی و IT

بسیاری از افراد دخیل در نگهداری سیستمهای HVAC آموزش امنیت سایبری ندیدهاند

مزایا و معایب هوشمندسازی HVAC از منظر امنیتی

مزایا:

بهینهسازی مصرف انرژی

مانیتورینگ لحظهای و تنظیمات خودکار

کاهش هزینه نگهداری

معایب در صورت نداشتن امنیت:

نفوذ غیرمستقیم به شبکه سازمانی

ایجاد اختلال در عملکرد تجهیزات حیاتی

استفاده از سیستم HVAC بهعنوان پایگاه حملات بعدی (pivoting)

جمعبندی

در دنیای پیچیده امنیت سایبری امروز، هر تجهیز متصل به شبکه میتواند به نقطه ضعف تبدیل شود. سیستمهای HVAC اگرچه ظاهراً بیخطر به نظر میرسند، اما در صورت پیکربندی نادرست یا نبود نظارت میتوانند موجب حملات جدی شوند.

چگونه امنافزار رایکا میتواند به شما کمک کند؟

شرکت امنافزار رایکا با تخصص گسترده در حوزه امنیت زیرساختهای صنعتی، ساختمانهای هوشمند، IoT و شبکههای SCADA میتواند در زمینههای زیر به شما کمک کند:

ارزیابی امنیتی تجهیزات HVAC و BMS

ایمنسازی دسترسیهای ریموت پیمانکاران

راهاندازی SOC و مانیتورینگ ترافیک صنعتی

تست نفوذ تخصصی سیستمهای ساختمانی

ارائه مشاوره رایگان در طراحی امن معماری زیرساخت

برای دریافت مشاوره رایگان، با کارشناسان ما تماس بگیرید. ما در هر مرحله کنار شما هستیم تا زیرساختهای شما را در برابر تهدیدات پنهان، ایمن سازیم.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *