تحلیل تهدیدات سایبری در سیستمهای کنترل ترافیک هوشمند (ITS)

سیستمهای ITS بهعنوان زیرمجموعهای از سامانههای Cyber-Physical، همزمان ترکیبی از تجهیزات OT (Operational Technology) مانند PLCها و تجهیزات RTU و مؤلفههای IT نظیر سرورها، شبکههای IP و پلتفرمهای دادهمحور را شامل میشوند. این ساختار هیبریدی، سطح حمله گستردهتری نسبت به سامانههای سنتی ایجاد میکند.

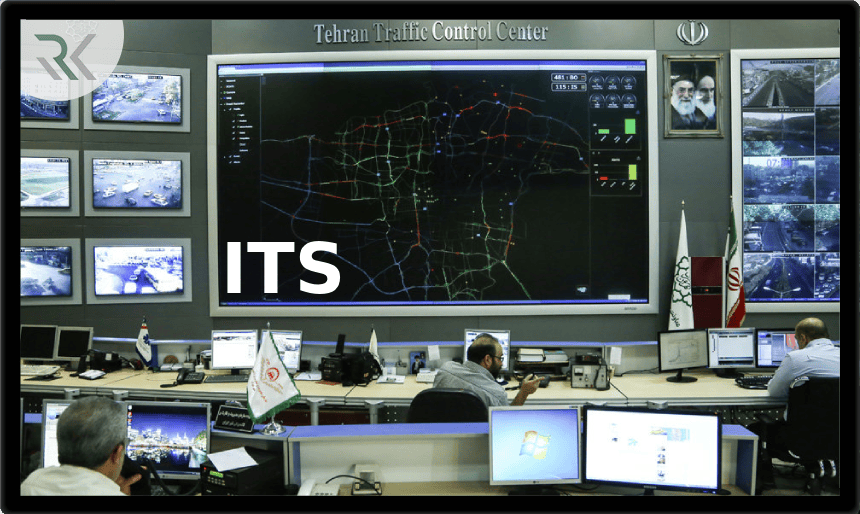

در ایران، با توسعه پلتفرمهای ITS در کلانشهرهایی مانند تهران، مشهد و اصفهان، نیاز به رویکرد امنیتمحور (Security by Design) بیش از گذشته احساس میشود. با توجه به اتصال این سیستمها به شبکههای نیمهعمومی، نبود سازوکارهای امنیتی مناسب میتواند تبعات عملیاتی، اجتماعی و حتی سیاسی داشته باشد.

مدل معماری ITS و نقاط بحرانی از منظر امنیتی

لایهها و مؤلفهها

ITS معمولاً شامل لایههای زیر است:

لایه حسگر (Sensing Layer): سنسورهای سرعت، تشخیص وزن، آلودگی، پلاکخوان و Loop Detector

لایه انتقال (Network Layer): شامل پروتکلهای وایرلس (Zigbee, LoRa, Wi-Fi)، شبکه IP شهری، و LTE

لایه پردازش و تصمیمگیری (Control Layer): RTUها، PLCها، و سرورهای کنترل ترافیک

لایه ارائه خدمات (Application Layer): اپلیکیشن مانیتورینگ شهری، داشبوردهای تحلیل ترافیک، و تابلوی VMS

نقاط ورود بالقوه برای مهاجم

مؤلفه |

بردار حمله |

|---|---|

|

کنترلرهای چراغ راهنمایی (PLC/RTU) |

تزریق فرمان، تغییر زمانبندی سیگنال |

|

دوربینهای LPR تحت IP |

دسترسی ناایمن، شنود یا تغییر تصاویر |

|

APIهای ارتباطی با سرور مرکزی |

حملات تزریق (API injection) یا دستکاری داده |

|

ماژولهای انتقال بیسیم |

spoofing و جَعل سنسورهای ترافیکی |

|

VMSها |

تزریق پیام جعلی در تابلوهای شهری |

تهدیدات کلیدی در ITSهای ایران

حملات به پروتکلهای صنعتی ناایمن

بسیاری از زیرساختهای ITS در ایران از پروتکلهایی مانند Modbus/TCP یا DNP3 استفاده میکنند که ذاتی امن نیستند. در صورت عدم استفاده از لایه رمزنگاری، مهاجم میتواند از راه دور دستور چراغ سبز یا قرمز را تغییر دهد.

ضعف در احراز هویت تجهیزات

برخی تجهیزات، خصوصاً دوربینهای چینی یا کنترلرهای اقتصادی، دارای درب پشتی پیشفرض (Backdoor) یا رمز عبور پیشفرض هستند که در پروژهها تغییر داده نمیشود.

دسترسی مستقیم به شبکه از بستر اینترنت

در بعضی کلانشهرها، مدیریت ITS از طریق پنلهای تحت وب قابل دسترسی است که فاقد محافظت WAF، احراز هویت دو عاملی یا مکانیزمهای محدودسازی IP هستند.

حملات Replay و spoofing به سنسورهای RSU

در صورت عدم اعتبارسنجی دادههای دریافتی از RSUها، مهاجم میتواند بستههای جعلی تولید کند که شرایط غیرواقعی (مانند ترافیک سنگین یا تصادف) را شبیهسازی کند.

تحلیل مبتنی بر سناریوی تهاجم (Attack Scenario)

سناریو:

مهاجم با دسترسی به شبکه Wi-Fi نزدیک یک تقاطع هوشمند که به درستی رمزنگاری نشده، به ترافیک Modbus گوش میدهد. با بازسازی توالی فرمانها، مهاجم پیام روشن شدن همزمان تمام جهات چراغ را تزریق میکند. این اختلال در ساعت پیک صبح، منجر به تصادف و از کار افتادن کامل آن گره ترافیکی میشود.

تحلیل:

Root Cause: نبود IPS/IDS و رمزنگاری در شبکه ارتباطی

سطح دسترسی مهاجم: پایین، بدون نیاز به احراز هویت

شدت اثر: بالا، تأثیر در سطح شهر

استانداردها و چارچوبهای امنیتی پیشنهادی

استاندارد / فریمورک |

کاربرد |

وضعیت در ایران |

|---|---|---|

|

NIST 800-82 Rev.2 |

راهنمای امنیت SCADA/ICS |

ناشناخته یا غیرمصرف |

|

IEC 62443-3-3 |

الزامات امنیتی OT/ICS |

در فاز پژوهشی در برخی ارگانها |

|

ISO 27019 |

امنیت سیستمهای کنترل صنعتی |

بهکارگیری بسیار محدود |

|

MITRE ATT&CK for ICS |

مدلسازی رفتار مهاجم |

بدون پیادهسازی در ITS |

راهکارهای پیشنهادی برای پروژههای ITS در ایران

شبکهسازی مجزا (Air-Gapped) بین OT و IT با استفاده از FireWall صنعتی

استفاده از فایروالهای لایه ۷ با قابلیت DPI برای ترافیک Modbus/DNP3

استفاده از سیستمهای SIEM بومی برای جمعآوری و تحلیل لاگها از کنترلرهای شهری

تست نفوذ دورهای توسط تیمهای Red Team خارج از ساختار پیمانکاران ITS

رمزنگاری سطح Transport با TLS 1.3 در ارتباط بین RSUها و مرکز مانیتورینگ

تغییر پیشفرضهای امنیتی تجهیزات (رمز، پورت، SNMP)

نقش امنافزار رایکا در ایمنسازی ITS و زیرساختهای شهری

امنافزار رایکا بهعنوان یک شرکت متخصص در امنیت ICS، SCADA، IoT و OT، میتواند در مراحل طراحی، پیادهسازی، ارزیابی و مقاومسازی سامانههای ITS شهری نقش کلیدی ایفا کند. خدمات قابل ارائه ما در این حوزه شامل:

تحلیل آسیبپذیری دقیق تجهیزات ITS (دوربینها، کنترلرها، PLCها و Gatewayها)

طراحی معماری امن برای شبکههای ITS با تفکیک لایههای OT/IT

تست نفوذ واقعی و مدلسازی حملات بر اساس ATT&CK ICS

پیادهسازی سیستم مانیتورینگ امنیتی بلادرنگ (SIEM/SOC)

مشاوره در تهیه تجهیزات سازگار با استانداردهای امنیتی جهانی

✅ و مهمتر از همه اینکه: مشاوره امنیتی ما در زمینه ایمنسازی ITS و زیرساختهای شهری کاملا رایگان است.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *