تست نفوذ یا Penetration Testing چیست و چرا برای امنیت دیجیتال حیاتی است؟

تهدیدات سایبری روز به روز پیشرفتهتر میشوند و محافظت از اطلاعات و زیرساختهای دیجیتال به یک ضرورت تبدیل شده است. تست نفوذ (Penetration Testing) یکی از مهمترین روشها برای ارزیابی امنیت سیستمها و کشف آسیبپذیریها پیش از سوءاستفاده هکرهاست. این مقاله راهنمایی جامع برای آشنایی با مفهوم تست نفوذ، انواع آن، مراحل اجرا و ابزارهای مورد استفاده در این فرآیند است.

تست نفوذ چیست؟

تست نفوذ (Penetration Testing) یا بهاختصار Pen Test فرآیندی کنترلشده و شبیهسازیشده از حملات سایبری است که با هدف شناسایی و بهرهبرداری از آسیبپذیریهای امنیتی در سیستمها، شبکهها، اپلیکیشنها و زیرساختهای فناوری اطلاعات انجام میشود. در این فرآیند کارشناسان امنیت سایبری یا هکرهای کلاهسفید تلاش میکنند مانند یک هکر واقعی به سیستم نفوذ کنند تا نقاط ضعف امنیتی را قبل از آنکه توسط مهاجمان واقعی شناسایی و مورد سوءاستفاده قرار گیرند کشف نمایند.

تست نفوذ نهتنها به کشف باگها و ایرادات امنیتی کمک میکند بلکه میزان آمادگی سازمان در برابر تهدیدات را نیز ارزیابی میکند. برخلاف ارزیابی آسیبپذیری که صرفاً به شناسایی مشکلات میپردازد، تست نفوذ یک قدم فراتر رفته و بررسی میکند که آیا این آسیبپذیریها واقعاً قابل بهرهبرداری هستند یا خیر. این تستها معمولاً بهصورت دستی یا با استفاده از ابزارهای خودکار انجام میشوند و در پایان گزارشی جامع از نتایج، ریسکها و راهکارهای پیشنهادی ارائه میشود.

اهداف تست نفوذ

-

شناسایی آسیبپذیریهای امنیتی:

یکی از اصلیترین اهداف تست نفوذ، کشف نقاط ضعف و آسیبپذیریهایی است که ممکن است در سیستم، شبکه یا اپلیکیشن وجود داشته باشند. این نقاط ضعف میتوانند شامل پیکربندیهای اشتباه، نرمافزارهای قدیمی، رمزهای عبور ضعیف یا رخنههای امنیتی باشند که در صورت کشف نشدن، در معرض سوءاستفاده هکرها قرار میگیرند.

-

ارزیابی میزان تأثیر آسیبپذیریها:

تست نفوذ تنها به شناسایی ضعفها بسنده نمیکند بلکه بررسی میکند که اگر یک مهاجم از آن ضعف استفاده کند، تا چه حد میتواند به سیستم آسیب برساند.

-

سنجش آمادگی سیستمها و تیم امنیتی:

یکی دیگر از اهداف تست نفوذ، بررسی آمادگی سیستمهای دفاعی و تیمهای امنیتی در برابر حملات واقعی است. این تست مشخص میکند که آیا ابزارهای امنیتی بهدرستی عمل میکنند و آیا تیم امنیتی توانایی تشخیص و پاسخ به تهدیدها را دارد یا نه.

-

بهبود سیاستها و فرآیندهای امنیتی:

نتایج تست نفوذ معمولاً به بزبینی و بهبود سیاستهای امنیت اطلاعات منجر میشود. این فرآیند به سازمانها کمک میکند تا نقاط ضعف ساختاری یا فرآیندی خود را شناسایی کرده و اقدامات اصلاحی برای پیشگیری از رخدادهای امنیتی آینده انجام دهند.

-

افزایش آگاهی مدیران و تصمیمگیران:

گزارش نهایی تست نفوذ میتواند دید روشنی از وضعیت امنیتی سازمان به مدیران بدهد. این آگاهی باعث میشود تا تصمیمات بهتری در زمینه بودجهگذاری، آموزش کارکنان و ارتقاء زیرساختهای امنیتی اتخاذ شود.

انواع Pen Test

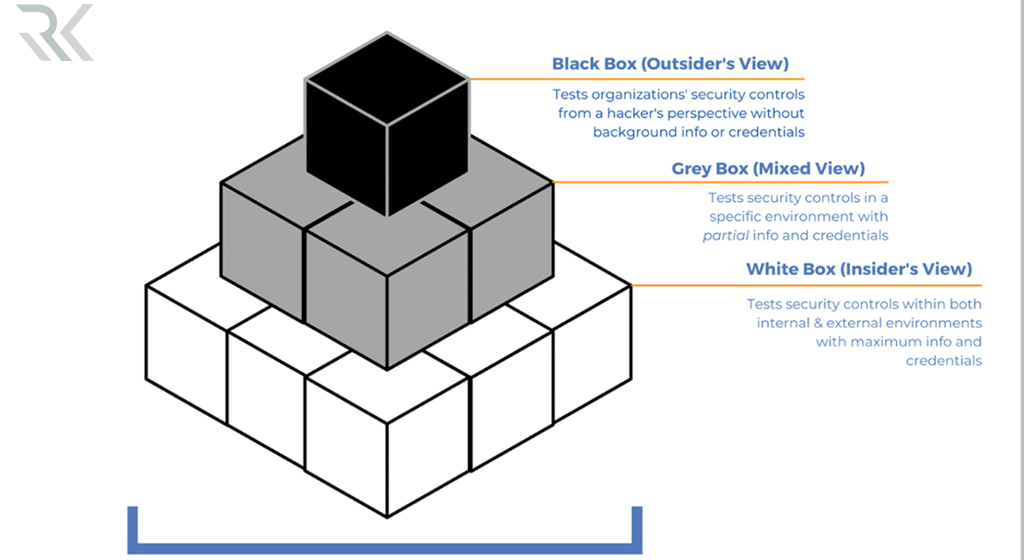

۱. تست نفوذ جعبه سیاه (Black Box)

در تست نفوذ جعبه سیاه تستکننده هیچ اطلاعات قبلی درباره سیستم هدف ندارد؛ نه اطلاعاتی از ساختار شبکه، نه دسترسی به کد منبع و نه اطلاعات کاربری. این نوع تست دقیقاً مانند یک هکر خارجی عمل میکند که سعی دارد بدون هیچ دانش قبلی، به سیستم نفوذ کند. Black Box برای ارزیابی امنیت از دید یک مهاجم واقعی بسیار مفید است.

۲. تست نفوذ جعبه سفید (White Box)

در تست نفوذ جعبه سفید، تستکننده اطلاعات کاملی از سیستم هدف در اختیار دارد؛ مانند ساختار شبکه، کد منبع، اطلاعات سرورها و حتی دسترسیهای مدیریتی. این نوع تست بسیار دقیقتر انجام میشود و برای یافتن آسیبپذیریهای عمیق و پنهان در لایههای مختلف سیستم مؤثر است.

۳. تست نفوذ جعبه خاکستری (Gray Box)

جعبه خاکستری ترکیبی از دو مورد قبلی است. در این روش، تستکننده به بخشی از اطلاعات داخلی سیستم دسترسی دارد، اما نه به اندازه جعبه سفید. این نوع تست معمولاً سناریوی کاربری را شبیهسازی میکند که دارای دسترسی محدود مانند یک کارمند یا مشتری است. Gray Box تعادل خوبی بین دقت و شبیهسازی واقعی ارائه میدهد.

ابزارهای رایج در تست نفوذ

-

Kali Linux

Kali Linux یکی از معروفترین توزیعهای لینوکس است که بهطور خاص برای تست نفوذ و تحلیل امنیتی توسعه یافته است. این سیستمعامل متنباز شامل صدها ابزار از پیش نصبشده برای تست امنیت شبکه، تحلیل آسیبپذیری، مهندسی اجتماعی، رمزنگاری و موارد دیگر است. Kali به دلیل سبک بودن پشتیبانی از سیستمهای مختلف و جامعه کاربری فعال، انتخاب اول بسیاری از تستکنندگان نفوذ در سراسر دنیاست.

لینکوس چیست و چه کاربردی دارد؟ کدام توزیع Linux برای نصب بهتر است؟

-

Metasploit

Metasploit Framework یک ابزار قدرتمند و متنباز برای بهرهبرداری از آسیبپذیریها (exploitation) و توسعه اکسپلویتهاست. این ابزار به متخصصان امنیت اجازه میدهد تا آسیبپذیریهای کشفشده را بهصورت عملی آزمایش کنند و ببینند که آیا میتوان از آنها سوءاستفاده کرد یا خیر. Metasploit دارای کتابخانهای بزرگ از اکسپلویتهای آماده است و در کنار Kali Linux یکی از ابزارهای استاندارد در تستهای حرفهای محسوب میشود.

Metasploit چیست؟ معرفی و برسی کامل ابزار هک متاسپلویت

-

Nmap

Nmap ابزاری محبوب برای اسکن شبکه و شناسایی پورتها، سرویسهای فعال و سیستمعاملهای موجود در یک شبکه است. این ابزار اطلاعات پایهای بسیار ارزشمندی را برای شروع تست نفوذ فراهم میکند. Nmap بهویژه در مرحله جمعآوری اطلاعات (Information Gathering) استفاده میشود و به تستکننده کمک میکند ساختار و وضعیت سیستم هدف را بهتر درک کند.

Nmap چیست و چه کاربردی در امنیت شبکه دارد؟

-

Burp Suite

Burp Suite یک ابزار حرفهای برای تست امنیتی برنامههای وب است. این ابزار امکاناتی مانند رهگیری درخواستها و پاسخها، آنالیز ترافیک، تزریق کدهای مخرب (مانند SQLi یا XSS) و بررسی امنیت فرمها و کوکیها را فراهم میکند. Burp Suite دارای نسخه رایگان و حرفهای است و برای متخصصانی که تست نفوذ روی اپلیکیشنهای وب انجام میدهند، یک ابزار تقریباً ضروری است.

معرفی Burp Suite: بهترین ابزار برای تست نفوذ وبسایتها و شناسایی آسیبپذیریها

-

Wireshark

Wireshark قدرتمندترین ابزار تحلیل ترافیک شبکه (Packet Sniffing) است. این ابزار به کاربران اجازه میدهد تا بستههای داده را بهصورت زنده بررسی، فیلتر و تحلیل کنند. Wireshark برای شناسایی رفتارهای مشکوک در شبکه، بررسی حملات Man-in-the-Middle و تحلیل پروتکلهای ارتباطی بسیار کاربرد دارد. رابط کاربری گرافیکی ساده و قابلیتهای پیشرفته Wireshark را به یکی از محبوبترین ابزارهای تست نفوذ تبدیل کرده است.

چه کسانی به تست نفوذ نیاز دارند؟

- شرکتهای دارای وبسایت یا اپلیکیشن فعال

- سازمانهای دولتی و خدمات عمومی

- بانکها و مؤسسات مالی

- استارتاپهای فعال در حوزه فناوری و فینتک

- دیتاسنترها و مراکز پردازش داده

- فروشگاههای اینترنتی

- دانشگاهها و مراکز تحقیقاتی

- شرکتهای ارائهدهنده خدمات ابری و هاستینگ

چرا انجام خدمات تست نفوذ را برونسپاری کنیم؟

تجربه و تخصص عمیق

شرکتهای متخصص تست نفوذ از کارشناسان باتجربه و ابزارهای پیشرفته استفاده میکنند که ممکن است در داخل سازمان شما فراهم نباشد. این مهارتها امکان شناسایی سریعتر و دقیقتر آسیبپذیریها را فراهم میکند.

هزینه و زمان کمتر

برونسپاری تست نفوذ باعث کاهش هزینههای استخدام، آموزش و نگهداری تیم امنیت داخلی میشود. همچنین انجام تست توسط تیم خارجی معمولاً سریعتر انجام شده و نتایج قابلاعتمادتری ارائه میدهد.

دیدگاه بیطرفانه

یک تیم مستقل میتواند بدون تعصب و سوگیری داخلی، وضعیت امنیتی شما را بررسی کرده و نقاط ضعف واقعی را گزارش دهد، بدون آنکه تحت فشار ساختار یا سیاستهای داخلی باشد.

دسترسی به آخرین تکنیکها و ابزارها

شرکتهای حرفهای تست نفوذ دائماً ابزارها و روشهای خود را بهروز میکنند تا همگام با تهدیدات جدید حرکت کنند، در حالیکه یک تیم داخلی ممکن است در این زمینه محدودیت داشته باشد.

خدمات تست نفوذ در شرکت امن افزار رایکا

امن افزار رایکا با تکیه بر تیمی از متخصصان باتجربه و استفاده از پیشرفتهترین ابزارها و متدولوژیهای بینالمللی، خدمات تست نفوذ را برای شناسایی و رفع آسیبپذیریهای امنیتی سازمانها ارائه میدهد. ما با تحلیل دقیق وضعیت امنیتی شما، گزارش جامع و راهکارهای عملیاتی ارائه میکنیم تا بتوانید با اطمینان کامل در برابر تهدیدات سایبری ایستادگی کنید.

برای همکاری با امن افزار رایکا یا دریافت مشاوره رایگان در زمینه تست نفوذ (Penetration Testing) از صفحه خدمات تست نفوذ شبکه بازدید کنید.

جمعبندی…

تست نفوذ یا Penetration Testing یکی از مؤثرترین روشها برای شناسایی و رفع آسیبپذیریهای امنیتی پیش از سوءاستفاده مهاجمان واقعی است. این فرآیند با بهرهگیری از ابزارها و تکنیکهای تخصصی، به سازمانها کمک میکند تا سطح امنیت سیستمهای خود را ارزیابی کرده و آمادگی لازم در برابر تهدیدات سایبری را بهدست آورند.

سوالات متداول

۱. تست نفوذ هر چند وقت یکبار باید انجام شود؟

بهطور معمول، سالی یک یا دو بار یا پس از هر تغییر اساسی در سیستمها و شبکهها باید تست نفوذ انجام شود تا امنیت همواره تضمین گردد.

۲. آیا تست نفوذ باعث ایجاد اختلال در سرویسها میشود؟

در صورتی که توسط تیم متخصص و با هماهنگی انجام شود، تست نفوذ تأثیری بر سرویسدهی نخواهد داشت و با کمترین ریسک عملیاتی اجرا میشود.

۳. تفاوت تست نفوذ با ارزیابی آسیبپذیری چیست؟

ارزیابی آسیبپذیری صرفاً شناسایی ضعفها را انجام میدهد، اما تست نفوذ مرحله بهرهبرداری از این ضعفها را نیز شامل میشود تا مشخص شود آیا امکان نفوذ واقعی وجود دارد یا خیر.

موارد اخیر

-

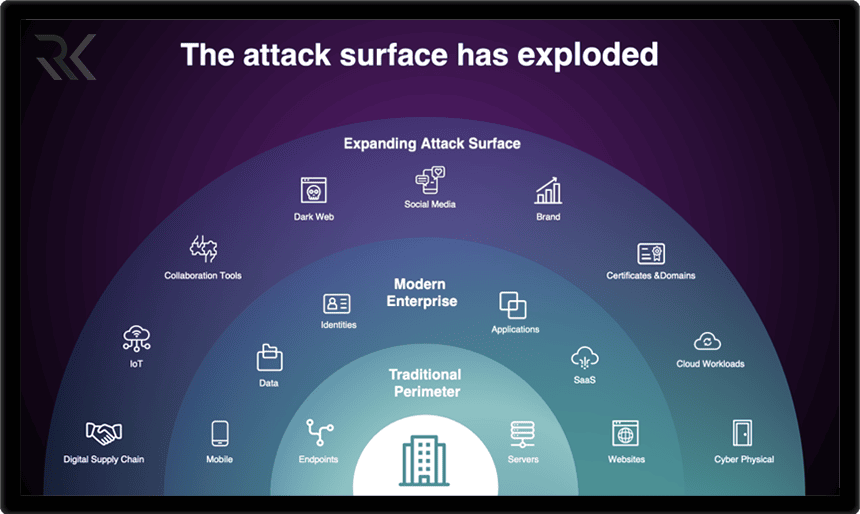

سطح حمله (Attack Surface) چیست و چگونه آن را مدیریت و اجرا کنیم؟

سطح حمله (Attack Surface) چیست و چگونه آن را مدیریت و اجرا کنیم؟ -

Secure Web Gateway (SWG) چیست و چگونه کار میکند؟

Secure Web Gateway (SWG) چیست و چگونه کار میکند؟ -

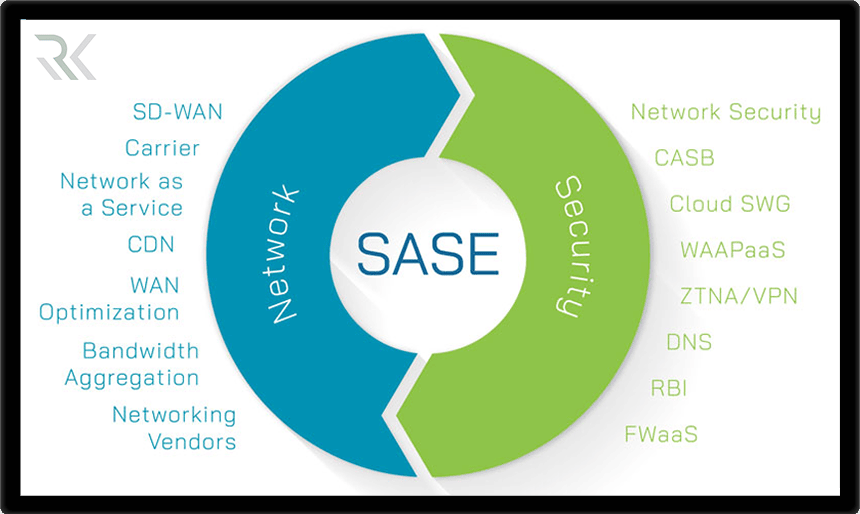

SASE چیست و چگونه امنیت ابری را متحول میکند؟

SASE چیست و چگونه امنیت ابری را متحول میکند؟ -

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟ -

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد)

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد) -

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟ -

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟ -

معرفی جامع محصولات و ماژولهای SolarWinds برای مانیتورینگ، امنیت و خدمات IT

معرفی جامع محصولات و ماژولهای SolarWinds برای مانیتورینگ، امنیت و خدمات IT -

معرفی نرمافزار ManageEngine OpManager و کاربردهای آن در مانیتورینگ شبکه

معرفی نرمافزار ManageEngine OpManager و کاربردهای آن در مانیتورینگ شبکه -

معرفی و راهنمای جامع ابزار مانیتورینگ Monit و آموزش نصب

معرفی و راهنمای جامع ابزار مانیتورینگ Monit و آموزش نصب

برترین ها

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *