حمله به جدول رنگین کمانی (Rainbow Attack)

حمله به جدول رنگین کمانی چیست؟

راه های مختلفی برای شکستن پسوردها وجود دارد که استفاده از جدول رنگین کمان یکی از آنهاست. اما فریب این نام بی گناه را نخورید این هنوز هم نوعی حمله سایبری است که ارزش بررسی دارد. حمله جدول رنگین کمانی شکلی از حمله سایبری برای شکستن هش رمز عبور است که از جدول خاصی متشکل از رشته های از پیش محاسبه شده یا رمزهای عبور رایج و هش های مربوطه استفاده می کند. حمله جدول رنگین کمان روی رمزهای عبور هش شده کار می کند با استفاده از روش هش محافظت می شود.

هشینگ چیست؟

هش کردن فرآیند تبدیل هر کلید یا رشته ای از کاراکترها (مانند رمز عبور یا نام کاربری) به رشته ای دیگر از کاراکترها (مقدار متفاوتی که به عنوان مقدار هش نیز شناخته می شود) است تا برای مجرمان سایبری غیرقابل خواندن و غیرقابل استفاده شود. این کار با اجرای رمز عبور از طریق یک الگوریتم ریاضی یک طرفه به نام تابع هش انجام می شود. پسوردهای هش شده سپس در سرور شرکت ذخیره می شوند.

اگر شرکتی از هش استفاده می کند، لازم نیست رمزهای عبور واقعی را برای تأیید کاربران قانونی ذخیره کند. هر زمان که یک کاربر رمز عبور را وارد می کند، به یک مقدار هش تبدیل می شود که سپس با مقدار هش ذخیره شده در سرورهای شرکت مقایسه می شود. اگر مقادیر مطابقت داشته باشند، کاربر احراز هویت می شود و به آن دسترسی داده می شود. متأسفانه، الگوریتم های هش در برابر حملاتی مانند حمله جدول رنگین کمان نیز آسیب پذیر هستند. اما آنها چگونه کار میکنند؟

جدول رنگین کمانی چگونه کار می کند؟

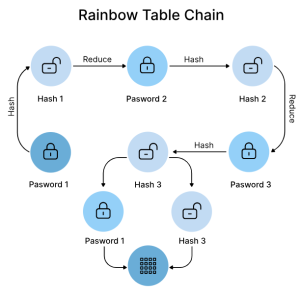

جداول رنگین کمان با استفاده از زنجیره عملیات هش و reduction ساخته می شوند. یک تابع هش متن های ساده را به مقادیر هش آنها پیوند می دهد، در حالی که تابع reduction ، مقادیر هش را به متن های ساده پیوند می دهد.

کل این فرآیند دارای چهار مرحله است که در زیر ذکر شده است:

-

Generation

جدول رنگین کمان با لیستی از گذرواژههای بالقوه شروع میشود و سپس یک تابع هش را برای هر رمز عبور اعمال میکند تا فهرستی از هشها ایجاد شود. هش های به دست آمده و رمزهای عبور متن ساده مربوط به آنها در جدول رنگین کمان ذخیره می شوند.

-

Reduction

هش های جدول رنگین کمان با استفاده از یک تابع reduction برای تولید مجموعه جدیدی از هش ها بیشتر پردازش می شوند. تابع reduction هر هش را به یک مقدار جدید نگاشت می کند و مقادیر جدید به عنوان نقطه شروع برای مرحله بعدی استفاده می شود. این مرحله چندین بار تکرار می شود تا زنجیره ای از هش ایجاد شود.

-

Lookup

هنگامی که یک هکر لیستی از هش ها دارد، می تواند از جدول رنگین کمان برای یافتن رمزهای عبور متن ساده مربوطه استفاده کند. آنها یک جستجوی معکوس از هش ها در جدول رنگین کمان را انجام می دهند، از آخرین هش در هر زنجیره شروع می کنند و زنجیره هش ها را به سمت عقب دنبال می کنند تا زمانی که مطابقت با هش هدف پیدا کنند.

-

Cracking

هنگامی که یک مقدار هش مربوطه پیدا شد، به این معنی است که رمز عبور متن ساده مربوطه، رمز عبور اصلی برای هش هدف است. اکنون هکر می تواند از فرآیند احراز هویت استفاده کند و به حساب شخص دیگری وارد شود.

جداول رنگین کمان دارای مجموعه های بسیار بزرگی از رشته ها هستند، به این معنی که به فضای ذخیره سازی زیادی نیاز دارند که گاهی اوقات ترابایت را اشغال می کنند. همچنین تولید آنها ممکن است زمان زیادی طول بکشد. با این حال، حملات جدول رنگین کمان کارآمدتر از حملات brute-force یا فرهنگ لغت هستند، زیرا هش ها در برابر یک پایگاه داده هش ذخیره شده بررسی می شوند، بنابراین لازم نیست هر بار فرآیند هش را از ابتدا تکرار کنید.

حمله دیکشنری در مقابل حمله جدول رنگین کمان

حملات جدول رنگینکمان و حملات فرهنگ لغت هر دو تکنیکهای شکستن رمز عبور هستند که توسط هکرها برای دستیابی به رمزهای عبور استفاده میشوند.

در یک حمله فرهنگ لغت، هکر از یک لیست از پیش تهیه شده از رمزهای عبور رایج (کلمات و نمادهای محبوب)، که به آن “فرهنگ لغت” گفته میشود، برای مقایسه با رمزهای عبور هش شده استفاده میکند. اگر مطابقتی پیدا کنند، به این معنی است که رمز عبور هش شده شکسته شده است. حملات فرهنگ لغت به دلیل اینکه بسیاری از افراد از رمزهای عبور سادهای که آسان حدس زده میشوند استفاده میکنند، مؤثر هستند. این حملات به سرعت کامپیوتر برای امتحان کردن تعداد زیادی از رمزهای عبور ممکن تکیه دارند.

در یک حمله جدول رنگینکمان، مهاجم از یک جدول از پیش محاسبه شده از هشها برای جستجوی نسخه متن ساده یک رمز عبور هش شده استفاده میکند. برخلاف حمله فرهنگ لغت، که در آن مهاجم هر کلمهای در فرهنگ لغت را تا زمانی که مطابقتی پیدا کند امتحان میکند، حمله جدول رنگینکمان به مهاجم اجازه میدهد تا به سرعت رمز عبور متن ساده را پیدا کند، اگر در جدول از پیش محاسبه شده وجود داشته باشد. حملات جدول رنگینکمان به قدرت محاسباتی کمتری نیاز دارند و بسیار سریعتر از حملات استاندارد فرهنگ لغت هستند، اما برای ایجاد آنها زمان بیشتری لازم است و فضای بیشتری را اشغال میکنند.

نمونه هایی از حملات جدول رنگین کمان

راه های مختلفی وجود دارد که چگونه یک هکر می تواند به هش ها دسترسی غیرمجاز داشته باشد و حملات جدول رنگین کمانی را انجام دهد:

- آنها یک شرکت یا یک برنامه وب را پیدا می کنند که از تکنیک های هش کردن اطلاعات ورود به سیستم ضعیف و امنیت کلی استفاده می کند. مهاجم پس از دسترسی به پایگاه داده، هش های ذخیره شده را می دزدد تا از جدول رنگین کمان استفاده کند و آنها را کرک کند.

- مهاجمان آسیبپذیریها را در اکتیو دایرکتوری شرکت شناسایی میکنند و به هش رمز عبور دسترسی پیدا میکنند. پس از سرقت هش ها، تنها کاری که مهاجم باید انجام دهد این است که از حمله جدول رنگین کمانی استفاده کند.

- با انجام حملات فیشینگ نیز می توان به جزئیات ورود کاربران دسترسی پیدا کرد. هنگامی که هش رمز عبور در دست مجرم سایبری قرار می گیرد، کار کمی می توانید انجام دهید، مگر اینکه هش ها Salting شوند.

Salting یکی از راههای محافظت از دادههای شماست، اما این تنها راه نیست.

چگونه از حملات جدول رنگین کمانی جلوگیری کنیم؟

شما می توانید از حملات جدول رنگین کمان جلوگیری کرده و از داده های خود به روش های مختلفی محافظت کنید:

- روش Salting موثرترین روش در برابر حملات جدول رنگین کمان است. Salting به معنای افزودن کاراکترهای تصادفی اضافی به رمز عبور متن ساده و سپس هش کردن آن است. افزودن Salt تصادفی به گذرواژهها تضمین میکند که هیچ دو پسوردی یک هش را به اشتراک نمیگذارند، که حمله جدول رنگین کمانی را بیفایده میکند.

- از رمزهای عبور امن استفاده کنید. در صورت امکان 2FA (احراز هویت دو عاملی) یا احراز هویت بیومتریک را انتخاب کنید زیرا رمزهای عبور بیومتریک با جداول رنگین کمان قابل شکستن نیستند. علاوه بر این، هرگز از رمزهای عبور ضعیف یا رایج استفاده نکنید یا از یک رمز عبور برای چندین حساب استفاده نکنید.

- الگوریتم های هش خود را به روز کنید. مجرمان سایبری به دنبال سرورها و برنامه هایی هستند که از الگوریتم های هش رمز عبور منسوخ استفاده می کنند، بنابراین مطمئن شوید که از جدیدترین آنها استفاده می کنید. بهتر است از Salt با ارزش بالا استفاده کنید.

- از سرورهای خود محافظت کنید از جدیدترین نرم افزارهای امنیتی برای محافظت از سرورها و نظارت بر تلاش برای نقض امنیت آنها استفاده کنید.

- استفاده گسترده از تکنیکهای Salting و سایر روشهای موثرتر شکستن رمز عبور، حملات جدول رنگین کمانی را تقریباً منسوخ کرده است. با این وجود، هوشیار ماندن و انجام اقدامات احتیاطی فوق به شما کمک می کند در برابر این حملات و سایر حملات رمز عبور ایمن بمانید.

موارد اخیر

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه

NFC چیست و چگونه کار میکند؟ + کاربرد Near Field Communication در امنیت شبکه -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟ -

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟

FIDO چیست و چگونه فرایند احراز هویت را امن تر میکند؟ -

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟

ماژول امنیتی سخت افزاری (HSM) چیست و با Hardware Security Key چه تفاوتی دارد؟ -

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key

کلید سختافزاری چیست؟ معرفی انواع Hardware Security Key -

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

OpenVPN چیست و چگونه کار میکند؟ + مقایسه با IPsec VPN

برترین ها

-

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف

CSR در گواهی دیجیتال چیست؟ آموزش جامع Certificate Signing Request و نحوه ساخت آن در سیستمهای مختلف -

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟

گواهی دیجیتال (Certificate) چیست و چه تفاوتی با امضای دیجیتال دارد؟ -

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری

حمله Side Channel چیست؟ بررسی کامل حملات ساید چنل در امنیت سایبری -

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده

آسیب پذیری XXE چیست و چگونه باعث نفوذ به سرور میشود؟ بررسی XML External Entity به زبان ساده -

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

احراز هویت بدون رمز عبور چیست و چرا آینده امنیت دیجیتال است؟

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *