Zero Trust security model

Zero Trust security model

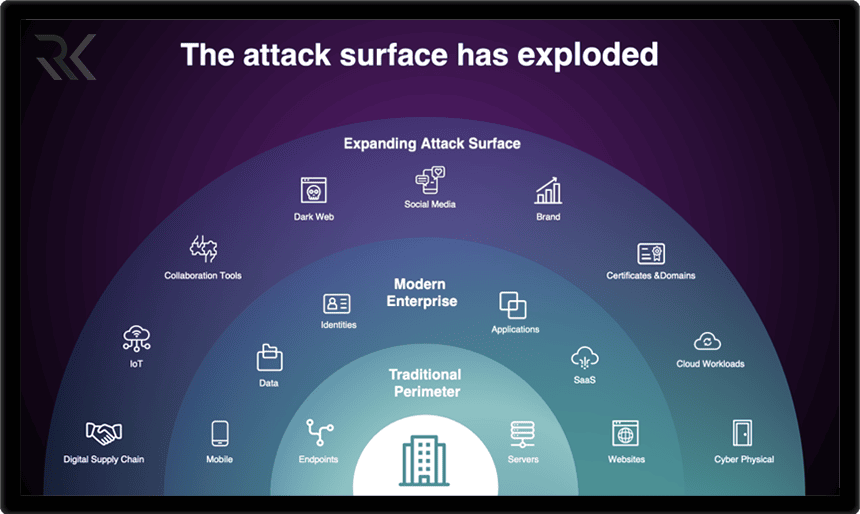

مدل امنیتی سنتی که توسط سازمانها برای حفاظت از سیستمهای اطلاعاتی استفاده میشد، بر دفاع محیطی متمرکز بود و به طور ضمنی به هر کسی در داخل شبکه شرکت اعتماد میکرد، بنابراین به آنها اجازه دسترسی به منابع را میداد. از آنجایی که دولتها و شرکتهای بیشتری دستخوش تحول دیجیتالی میشوند، فناوریهای مبتنی بر ابر را به کار میگیرند، و کارهای دوردست هیبریدی را در آغوش میگیرند، دفاعهای سنتی متمرکز بر محیط دیگر برای محافظت از شبکههای داخلی و دادهها کافی نیستند. این سند اطلاعاتی درباره Zero Trust (ZT) به عنوان مدلی برای رسیدگی به چالشهای مدرن تامین امنیت کارکنان از راه دور، حفاظت از محیطهای ابری ترکیبی و دفاع در برابر تهدیدات امنیت سایبری ارائه میکند.

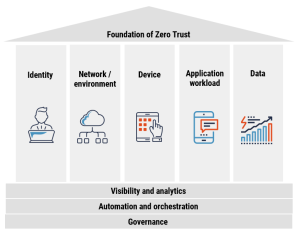

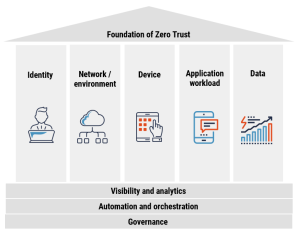

آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده (CISA) مدل ZT را پیشنهاد می کند که از پنج ستون و سه قابلیت تشکیل شده است. این مدل به منظور ارائه نقشه راه و منابع به سازمان ها برای دستیابی به یک محیط بهینه zero trust در طول زمان طراحی شده است.

Identity. از احراز هویت چندعاملی مقاوم در برابر فیشینگ (MFA) استفاده کنید و کاربران و موجودیت ها را در طول تعاملات آنها با سرویس ها یا داده ها به طور مداوم اعتبار سنجی کنید. از هویت های مدیریت شده سازمانی برای محیط های محلی و ابری استفاده کنید. حداقل دسترسی به privilege را اجرا کنید.

Network/Environment. برای جداسازی دادههای حیاتی از سایر دادهها از تقسیمبندی خرد استفاده کنید. کنترل دسترسی به شبکه ممتاز، مدیریت جریان داده (داخلی و خارجی) و رمزگذاری تمام ترافیک و اتصالات.

Device. حفاظت های امنیتی دستگاه پایه را ایجاد کنید. به طور مداوم امنیت دستگاه را کنترل و تأیید کنید. از تجزیه و تحلیل machine learning برای تصمیم گیری کنترل دسترسی برای خدمات و داده ها استفاده کنید.

Application workload. دسترسی مداوم به برنامه ها را مجاز کنید. تست امنیت برنامه را در طول فرآیند توسعه و استقرار یکپارچه کنید.

Data. از داده ها در دستگاه ها، در برنامه ها و در شبکه ها محافظت کنید. دادهها را فهرستبندی، دستهبندی و برچسبگذاری کنید، و مکانیزمهایی برای تشخیص خروج غیرمجاز دادهها بکار ببرید. تمام داده ها را در حالت استراحت یا در حال انتقال (در محیط های ابری یا راه دور) رمزگذاری کنید.

Visibility and analytics. از ابزارهایی مانند پلتفرمهای پیشرفته تحلیل امنیتی و تحلیل رفتار کاربر امنیتی استفاده کنید تا رفتار کاربران، سلامت سرویس و دستگاه را به صورت زنده مشاهده و تحلیل کنید. تمام رویدادهای دسترسی را برای رفتارهای مشکوک ثبت و تحلیل کنید.

Automation and orchestration. فرآیندهای عملیاتی امنیت و شبکه را با مدیریت عملکردها بین تمام سیستمها و برنامههای امنیتی به طور خودکار انجام دهید. کنترل های دسترسی به موقع و به اندازه کافی را اجرا کنید. به طور خودکار کنترل های دسترسی دقیق را برای داده های با ارزش بالا اعمال کنید.

Governance. اجرای خودکار محافظتهای دادهای که توسط سیاستها مورد نیاز است را فعال کنید. از کشف خودکار شبکهها، دستگاهها، و خدمات با اختیار دستی یا پویا و رفع خودکار موجودیتهای غیرمجاز استفاده کنید.

آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده (CISA) مدل ZT را پیشنهاد می کند که از پنج ستون و سه قابلیت تشکیل شده است. این مدل به منظور ارائه نقشه راه و منابع به سازمان ها برای دستیابی به یک محیط بهینه zero trust در طول زمان طراحی شده است.

Identity. از احراز هویت چندعاملی مقاوم در برابر فیشینگ (MFA) استفاده کنید و کاربران و موجودیت ها را در طول تعاملات آنها با سرویس ها یا داده ها به طور مداوم اعتبار سنجی کنید. از هویت های مدیریت شده سازمانی برای محیط های محلی و ابری استفاده کنید. حداقل دسترسی به privilege را اجرا کنید.

Network/Environment. برای جداسازی دادههای حیاتی از سایر دادهها از تقسیمبندی خرد استفاده کنید. کنترل دسترسی به شبکه ممتاز، مدیریت جریان داده (داخلی و خارجی) و رمزگذاری تمام ترافیک و اتصالات.

Device. حفاظت های امنیتی دستگاه پایه را ایجاد کنید. به طور مداوم امنیت دستگاه را کنترل و تأیید کنید. از تجزیه و تحلیل machine learning برای تصمیم گیری کنترل دسترسی برای خدمات و داده ها استفاده کنید.

Application workload. دسترسی مداوم به برنامه ها را مجاز کنید. تست امنیت برنامه را در طول فرآیند توسعه و استقرار یکپارچه کنید.

Data. از داده ها در دستگاه ها، در برنامه ها و در شبکه ها محافظت کنید. دادهها را فهرستبندی، دستهبندی و برچسبگذاری کنید، و مکانیزمهایی برای تشخیص خروج غیرمجاز دادهها بکار ببرید. تمام داده ها را در حالت استراحت یا در حال انتقال (در محیط های ابری یا راه دور) رمزگذاری کنید.

Visibility and analytics. از ابزارهایی مانند پلتفرمهای پیشرفته تحلیل امنیتی و تحلیل رفتار کاربر امنیتی استفاده کنید تا رفتار کاربران، سلامت سرویس و دستگاه را به صورت زنده مشاهده و تحلیل کنید. تمام رویدادهای دسترسی را برای رفتارهای مشکوک ثبت و تحلیل کنید.

Automation and orchestration. فرآیندهای عملیاتی امنیت و شبکه را با مدیریت عملکردها بین تمام سیستمها و برنامههای امنیتی به طور خودکار انجام دهید. کنترل های دسترسی به موقع و به اندازه کافی را اجرا کنید. به طور خودکار کنترل های دسترسی دقیق را برای داده های با ارزش بالا اعمال کنید.

Governance. اجرای خودکار محافظتهای دادهای که توسط سیاستها مورد نیاز است را فعال کنید. از کشف خودکار شبکهها، دستگاهها، و خدمات با اختیار دستی یا پویا و رفع خودکار موجودیتهای غیرمجاز استفاده کنید.

Zero Trust چیست؟

اصطلاح Zero Trust (ZT) برای یک محصول، فناوری یا لایه معماری به کار نمی رود. بلکه یک چارچوب امنیتی برای حفاظت از زیرساخت ها و داده ها را نشان می دهد. اصل مرکزی ZT این است که هیچ موضوعی (برنامه، کاربر یا دستگاه) در یک سیستم اطلاعاتی به طور پیش فرض قابل اعتماد نیست. اعتماد باید هر بار که یک موضوع دسترسی به منبع جدیدی را درخواست می کند، دوباره ارزیابی و تأیید شود. درجه دسترسی ارائه شده به صورت پویا بر اساس سطح اعتماد ایجاد شده با موضوع تنظیم می شود. ZT شامل اتخاذ یک طرز فکر جدید برای امنیت با فرض نقض همیشه و تمرکز بر حفاظت از منابع (مانند خدمات و داده ها) است. با چشم انداز فناوری همیشه در حال تغییر و تهدیدات سایبری پیچیده تر و پایدارتر، مدل امنیتی ZT می تواند به سازمان ها کمک کند تا به طور قابل توجهی دفاع سایبری خود را بهبود بخشند.مدل تکامل یافته Zero Trust

آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده (CISA) مدل ZT را پیشنهاد می کند که از پنج ستون و سه قابلیت تشکیل شده است. این مدل به منظور ارائه نقشه راه و منابع به سازمان ها برای دستیابی به یک محیط بهینه zero trust در طول زمان طراحی شده است.

Identity. از احراز هویت چندعاملی مقاوم در برابر فیشینگ (MFA) استفاده کنید و کاربران و موجودیت ها را در طول تعاملات آنها با سرویس ها یا داده ها به طور مداوم اعتبار سنجی کنید. از هویت های مدیریت شده سازمانی برای محیط های محلی و ابری استفاده کنید. حداقل دسترسی به privilege را اجرا کنید.

Network/Environment. برای جداسازی دادههای حیاتی از سایر دادهها از تقسیمبندی خرد استفاده کنید. کنترل دسترسی به شبکه ممتاز، مدیریت جریان داده (داخلی و خارجی) و رمزگذاری تمام ترافیک و اتصالات.

Device. حفاظت های امنیتی دستگاه پایه را ایجاد کنید. به طور مداوم امنیت دستگاه را کنترل و تأیید کنید. از تجزیه و تحلیل machine learning برای تصمیم گیری کنترل دسترسی برای خدمات و داده ها استفاده کنید.

Application workload. دسترسی مداوم به برنامه ها را مجاز کنید. تست امنیت برنامه را در طول فرآیند توسعه و استقرار یکپارچه کنید.

Data. از داده ها در دستگاه ها، در برنامه ها و در شبکه ها محافظت کنید. دادهها را فهرستبندی، دستهبندی و برچسبگذاری کنید، و مکانیزمهایی برای تشخیص خروج غیرمجاز دادهها بکار ببرید. تمام داده ها را در حالت استراحت یا در حال انتقال (در محیط های ابری یا راه دور) رمزگذاری کنید.

Visibility and analytics. از ابزارهایی مانند پلتفرمهای پیشرفته تحلیل امنیتی و تحلیل رفتار کاربر امنیتی استفاده کنید تا رفتار کاربران، سلامت سرویس و دستگاه را به صورت زنده مشاهده و تحلیل کنید. تمام رویدادهای دسترسی را برای رفتارهای مشکوک ثبت و تحلیل کنید.

Automation and orchestration. فرآیندهای عملیاتی امنیت و شبکه را با مدیریت عملکردها بین تمام سیستمها و برنامههای امنیتی به طور خودکار انجام دهید. کنترل های دسترسی به موقع و به اندازه کافی را اجرا کنید. به طور خودکار کنترل های دسترسی دقیق را برای داده های با ارزش بالا اعمال کنید.

Governance. اجرای خودکار محافظتهای دادهای که توسط سیاستها مورد نیاز است را فعال کنید. از کشف خودکار شبکهها، دستگاهها، و خدمات با اختیار دستی یا پویا و رفع خودکار موجودیتهای غیرمجاز استفاده کنید.

آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده (CISA) مدل ZT را پیشنهاد می کند که از پنج ستون و سه قابلیت تشکیل شده است. این مدل به منظور ارائه نقشه راه و منابع به سازمان ها برای دستیابی به یک محیط بهینه zero trust در طول زمان طراحی شده است.

Identity. از احراز هویت چندعاملی مقاوم در برابر فیشینگ (MFA) استفاده کنید و کاربران و موجودیت ها را در طول تعاملات آنها با سرویس ها یا داده ها به طور مداوم اعتبار سنجی کنید. از هویت های مدیریت شده سازمانی برای محیط های محلی و ابری استفاده کنید. حداقل دسترسی به privilege را اجرا کنید.

Network/Environment. برای جداسازی دادههای حیاتی از سایر دادهها از تقسیمبندی خرد استفاده کنید. کنترل دسترسی به شبکه ممتاز، مدیریت جریان داده (داخلی و خارجی) و رمزگذاری تمام ترافیک و اتصالات.

Device. حفاظت های امنیتی دستگاه پایه را ایجاد کنید. به طور مداوم امنیت دستگاه را کنترل و تأیید کنید. از تجزیه و تحلیل machine learning برای تصمیم گیری کنترل دسترسی برای خدمات و داده ها استفاده کنید.

Application workload. دسترسی مداوم به برنامه ها را مجاز کنید. تست امنیت برنامه را در طول فرآیند توسعه و استقرار یکپارچه کنید.

Data. از داده ها در دستگاه ها، در برنامه ها و در شبکه ها محافظت کنید. دادهها را فهرستبندی، دستهبندی و برچسبگذاری کنید، و مکانیزمهایی برای تشخیص خروج غیرمجاز دادهها بکار ببرید. تمام داده ها را در حالت استراحت یا در حال انتقال (در محیط های ابری یا راه دور) رمزگذاری کنید.

Visibility and analytics. از ابزارهایی مانند پلتفرمهای پیشرفته تحلیل امنیتی و تحلیل رفتار کاربر امنیتی استفاده کنید تا رفتار کاربران، سلامت سرویس و دستگاه را به صورت زنده مشاهده و تحلیل کنید. تمام رویدادهای دسترسی را برای رفتارهای مشکوک ثبت و تحلیل کنید.

Automation and orchestration. فرآیندهای عملیاتی امنیت و شبکه را با مدیریت عملکردها بین تمام سیستمها و برنامههای امنیتی به طور خودکار انجام دهید. کنترل های دسترسی به موقع و به اندازه کافی را اجرا کنید. به طور خودکار کنترل های دسترسی دقیق را برای داده های با ارزش بالا اعمال کنید.

Governance. اجرای خودکار محافظتهای دادهای که توسط سیاستها مورد نیاز است را فعال کنید. از کشف خودکار شبکهها، دستگاهها، و خدمات با اختیار دستی یا پویا و رفع خودکار موجودیتهای غیرمجاز استفاده کنید.

مزایای ZT چیست؟

در حالی که هیچ استراتژی امنیتی کاملی وجود ندارد و نوعی از تهدیدات سایبری همیشه وجود خواهد داشت، ZT یک رویکرد موثر برای افزایش وضعیت امنیت سایبری سازمان برای تحول دیجیتال امروزی است. برخی از مزایای ZT عبارتند از:- امنیت شبکه را افزایش می دهد. هر تعامل دیجیتالی (مثلاً اتصال کاربر به یک برنامه) به طور مداوم تأیید و مجاز می شود تا از رعایت الزامات مشروط سیاست های امنیتی سازمان اطمینان حاصل شود. همراه با تقسیم بندی شبکه و احراز هویت قوی کاربر و دستگاه، این امر امنیت کلی شبکه را بهبود می بخشد.

- کاهش تأثیر ناشی از نقض دادهها. مناطق اعتماد کوچکتر به این معنی است که بازیگران تهدید سایبری باید هر بار که به منبع دیگری دسترسی پیدا میکنند، احراز هویت شوند و در یک مرز امنیتی جدید مجوز بگیرند. این حرکت جانبی آنها را در سراسر شبکه محدود می کند و آسیب احتمالی ناشی از نقض داده را کاهش می دهد.

- دستیابی پیوسته به انطباق. ZT با بهبود دید چه کسی، چه چیزی و کجا، اپراتورهای شبکه را قادر میسازد تا رفتار و فعالیتها را با دقت بیشتری ثبت کنند تا مطابقت با خطمشیها را تأیید کنند.

- دید، تشخیص و پاسخ را بهبود می بخشد. ثبت خودکار و نظارت بر رویدادهای مربوط به سایبری از دستگاهها و سرویسهای کاربر، نمای کلی زمان واقعی از محیط را ارائه میدهد. تجزیه و تحلیل دید را برای اپراتورهای شبکه بهبود می بخشد تا اقدامات امنیتی پیشگیرانه را قبل از وقوع حوادث یا واکنش سریع به تهدیدات ایجاد کنند.

- نوسازی نیروی کار را با یک راه حل مطمئن امکان پذیر می کند. ZT با اتصال ایمن کاربران، دستگاهها، برنامهها و سرویسها از طریق هر شبکه (در محل، فضای ابری عمومی یا محیط ترکیبی) با استفاده از خطمشیهای اعتبارسنجی مبتنی بر هویت، روشهای جدید کار را فعال میکند.

چالش های ZT چیست؟

سازمانهایی که به دنبال بهبود وضعیت امنیتی خود با ZT هستند، باید چالشهایی را که ممکن است با آن مواجه شوند در نظر بگیرند که عبارتند از:- افزایش زمان و تلاش برای احراز هویت قوی هر کاربر و دستگاه با استفاده از احراز هویت دو عاملی. کار فنی و اداری قابل توجهی در سراسر سازمان ها برای تعریف و پیاده سازی ویژگی های دقیق هر کاربر و منبع برای حمایت از تصمیمات اعتماد/دسترسی مورد نیاز است.

- افزایش تمرکز و تعهد سازمانی در طول چندین سال مورد نیاز است که می تواند دستیابی به ZT را دشوار کند. ZT سطوح مختلفی از زیرساخت ها و عملیات را تحت تأثیر قرار می دهد – که همه آنها برای موفقیت نیاز به هماهنگی دقیق دارند.

- افزایش شانس قفل شدن در تعهد طولانی مدت با سیستم های اختصاصی ارائه دهندگان ابر. سازمان هایی با راه حل های چند ابری ممکن است با چنین چالش هایی روبرو شوند زیرا ZT یک چارچوب است و نه یک استاندارد صنعتی. مشارکت با ارائه دهندگان ابر تجاری برای درک درست اهداف تجاری و امنیتی سازمان به منظور انتخاب راه حل مناسب، کلیدی است.

چگونگی نحوه انتقال به مدل امنیتی ZT ؟

برای انتقال موفقیتآمیز به مدل امنیتی Zero Trust (ZT) و بهبود وضعیت امنیت سایبری سازمان خود، مراحل زیر را به عنوان نقطه شروع در نظر بگیرید: این مدل، به هیچ دستگاه یا کاربری به صورت پیشفرض اعتماد نمیشود و همه باید در هر مرحله احراز هویت شوند. انتقال به مدل ZT شامل چندین مرحله است:- شناسایی سطح محافظت: تعیین دادهها، داراییها، برنامهها و خدماتی که بیشترین ارزش را دارند و باید محافظت شوند.

- Micro-Segmentation: تقسیم شبکه به بخشهای کوچکتر برای کنترل دقیقتر دسترسیها و جلوگیری از حرکت جانبی تهدیدات.

- احراز هویت مداوم: تأیید هویت کاربران و دستگاهها در هر بار دسترسی به منابع.

- اعمال سیاستهای دسترسی داینامیک: تنظیم سیاستهایی که بر اساس نیازهای لحظهای و شرایط تغییر میکنند.

- فرض ناامن بودن شبکه: همیشه باید فرض شود که شبکه ممکن است ناامن باشد و تهدیدات میتوانند هم داخلی و هم خارجی باشند.

نتیجهگیری مدل امنیتی Zero Trust (ZT)

مدل امنیتی Zero Trust (ZT)، که بر اساس اصل “هرگز اعتماد نکن، همیشه تحقیق کن” شکل گرفته است، به عنوان یک استراتژی مهم در حوزه امنیت سایبری شناخته میشود. این مدل با حذف مفهوم اعتماد از معماری شبکه سازمانها، به محافظت از دادهها در برابر نقضهای امنیتی کمک میکند. در مدل ZT، فرض بر این است که هیچ کاربر یا دستگاهی به طور ذاتی قابل اعتماد نیست و تهدیدات میتوانند شامل خطرات داخلی و خارجی باشند. این مدل با اجرای اصولی مانند عدم اعتماد به صورت پیشفرض، اطمینان از وجود دید کامل، اعتماد با اعتبارسنجی پیوسته و پویا، و پیروی از اصل “حداقل امتیاز”، به ایجاد یک محیط امن کمک میکند. برای انتقال موفق به مدل ZT، باید یک برنامه راهبردی داشته باشید که شامل ارزیابی دقیق از وضعیت فعلی امنیتی، تعیین اهداف واقعبینانه و اجرای تدریجی تغییرات باشد. همچنین، آموزش کارکنان و ایجاد فرهنگ امنیتی در سازمان از اهمیت بالایی برخوردار است. با این حال، مدل ZT نیز یک راهکار کامل و بینقص برای مقابله با تمام چالشهای امنیتی نیست و باید با توجه به اصول امنیتی موجود و فناوریهای جدید مانند هوش مصنوعی و بیومتریک بررسی و پیادهسازی شود. در نهایت، مدل ZT با هدف ارتقای وضعیت امنیت سایبری یک سازمان ارائه شده و برای تحقق پتانسیل کامل این مدل قدرتمند، باید آن را با توجه به اصول امنیتی موجود و چالشهای مختلفی که در محیطهای دیجیتالی مدرن وجود دارد، به کار گرفت.موارد اخیر

-

سطح حمله (Attack Surface) چیست و چگونه آن را مدیریت و اجرا کنیم؟

سطح حمله (Attack Surface) چیست و چگونه آن را مدیریت و اجرا کنیم؟ -

Secure Web Gateway (SWG) چیست و چگونه کار میکند؟

Secure Web Gateway (SWG) چیست و چگونه کار میکند؟ -

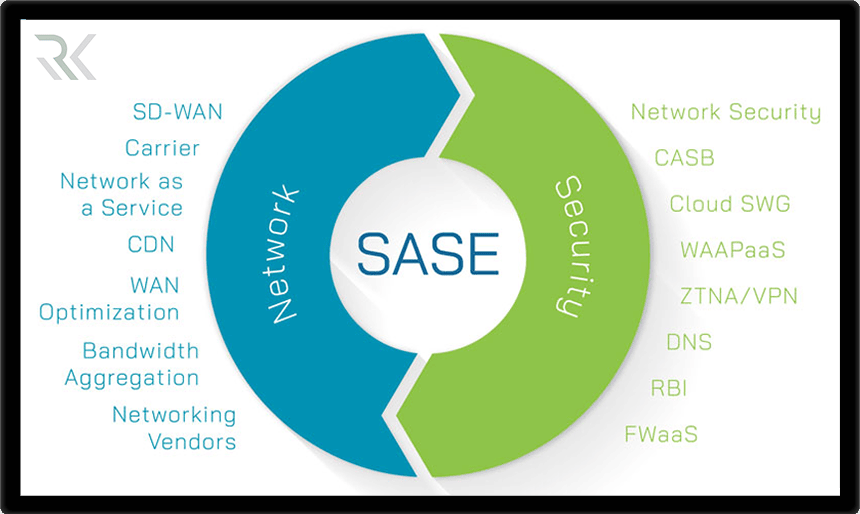

SASE چیست و چگونه امنیت ابری را متحول میکند؟

SASE چیست و چگونه امنیت ابری را متحول میکند؟ -

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟

FWaaS چیست و چگونه توانسته امنیت شبکهها را متحول کند؟ -

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد)

راهنمای آموزشی بکاپگیری اطلاعات در سازمانها و تامین امنیت بکاپ (صفر تا صد) -

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟

ZTNA چیست و چه تفاوتی با VPN در امنیت سایبری دارد؟ -

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟

SD‑WAN چیست و چه کاربردی در شبکه سازمانی دارد؟ -

معرفی جامع محصولات و ماژولهای SolarWinds برای مانیتورینگ، امنیت و خدمات IT

معرفی جامع محصولات و ماژولهای SolarWinds برای مانیتورینگ، امنیت و خدمات IT -

معرفی نرمافزار ManageEngine OpManager و کاربردهای آن در مانیتورینگ شبکه

معرفی نرمافزار ManageEngine OpManager و کاربردهای آن در مانیتورینگ شبکه -

معرفی و راهنمای جامع ابزار مانیتورینگ Monit و آموزش نصب

معرفی و راهنمای جامع ابزار مانیتورینگ Monit و آموزش نصب

برترین ها

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *