پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

در ارتباطات امن شبکه، تبادل ایمن کلیدها نقش حیاتی در حفظ محرمانگی و یکپارچگی دادهها دارد. IKE (Internet Key Exchange) پروتکلی است که برای مدیریت خودکار مذاکره، احراز هویت و تبادل کلیدهای رمزنگاری در بستر IPsec طراحی شده و پایه اصلی بسیاری از VPNهای امن سازمانی به شمار میرود.

IKE چیست؟

IKE یا Internet Key Exchange یک پروتکل امنیتی است که وظیفه برقراری ارتباط امن بین دو طرف را از طریق مذاکره و تبادل کلیدهای رمزنگاری بر عهده دارد. این پروتکل با خودکارسازی فرآیند ایجاد کلیدهای امن، امکان راهاندازی تونلهای IPsec را بدون نیاز به تنظیم دستی کلیدها فراهم میکند.

هدف اصلی IKE ایجاد Security Association (SA)ها بهصورت امن و پویاست. این کار شامل انتخاب الگوریتمهای رمزنگاری، احراز هویت طرفین و تولید کلیدهای مشترک میشود؛ بهگونهای که حتی در شبکههای عمومی مانند اینترنت نیز ارتباطی امن و قابل اعتماد برقرار گردد.

IKE چگونه کار میکند؟

1.مذاکره اولیه و ایجاد کانال امن

در این مرحله دو طرف ارتباط پارامترهای امنیتی مانند الگوریتمهای رمزنگاری، روش احراز هویت و گروههای Diffie‑Hellman را با یکدیگر مذاکره میکنند. نتیجه این فرآیند، ایجاد یک کانال امن اولیه برای تبادل اطلاعات حساس است.

2.احراز هویت طرفین

پس از توافق بر سر الگوریتمها، هویت هر دو سمت ارتباط بررسی میشود. این احراز هویت میتواند با استفاده از Pre-Shared Key، گواهی دیجیتال یا روشهای دیگر انجام شود تا از معتبر بودن دو طرف اطمینان حاصل شود.

3.تبادل کلید با Diffie‑Hellman

در این مرحله پروتکل Diffie‑Hellman برای تولید یک کلید مشترک امن استفاده میشود، بدون آنکه این کلید مستقیماً در شبکه ارسال شود. این فرآیند پایه اصلی امنیت در IKE محسوب میشود.

4.ایجاد Security Association برای IPsec

پس از موفقیت مراحل قبلی IKE پارامترهای لازم برای تونل IPsec را ایجاد میکند. این پارامترها شامل نوع رمزنگاری، الگوریتم یکپارچگی و طول کلیدها هستند که در قالب SA ذخیره میشوند.

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

5.مدیریت و نوسازی کلیدها

IKE بهصورت مداوم وضعیت کلیدها و ارتباط امن را مدیریت میکند و در صورت انقضای کلید یا قطع ارتباط، فرآیند مذاکره را مجدداً انجام میدهد تا امنیت تونل حفظ شود.

تفاوت IKEv1 و IKEv2

IKEv1 که در سال ۱۹۹۸ معرفی شد، پروتکل اولیه و پایهای برای مذاکره و ایجاد SA (Security Association) در IPsec است. این نسخه از دو فاز مجزا تشکیل شده است: فاز ۱ برای ایجاد کانال امن اولیه (ISAKMP SA) و فاز ۲ برای مذاکره SAهای مخصوص ترافیک داده (IPsec SA). اگرچه IKEv1 سالها بهطور گسترده استفاده شده، اما به دلیل پیچیدگی، سرعت نسبتاً پایین در برقراری ارتباط (بهویژه در حالت Aggressive که امنیت کمتری دارد) و پشتیبانی محدود از ویژگیهای مدرن مانند Mobility و NAT Traversal بهتدریج جای خود را به نسخه بهبودیافته داده است.

IKEv2 که در سال ۲۰۰۵ استاندارد شد، یک بازطراحی اساسی با هدف سادهسازی، افزایش کارایی و امنیت بیشتر ارائه کرد. مهمترین تغییر ادغام فازهای مذاکره در یک پروتکل واحد با تبادل پیام کمتر (معمولاً ۴ پیام در حالت اصلی) است که باعث کاهش تأخیر و تسریع برقراری تونل میشود. این نسخه بهطور native از قابلیتهایی مانند Mobility و Multihoming (MOBIKE)، احراز هویت قویتر (مثلاً با EAP)، تشخیص خودکار قطع ارتباط و بازیابی آن (Dead Peer Detection) و عبور از NAT پشتیبانی میکند.

IKEv1 |

IKEv2 |

|

|---|---|---|

|

سال معرفی |

۱۹۹۸ |

۲۰۰۵ |

|

ساختار فازها |

دو فاز مجزا (فاز ۱ و فاز ۲) |

فازهای ادغامشده (تبادل یکپارچه) |

|

تعداد پیامهای معمول |

۹ پیام (Main Mode) یا ۶ پیام (Aggressive Mode)) |

۴ پیام (در حالت اصلی) |

|

سرعت برقراری تونل |

کندتر (بهویژه در Main Mode) |

سریعتر (کاهش تأخیر) |

|

پشتیبانی از Mobility |

ندارد |

دارد (MOBIKE) |

|

پشتیبانی از NAT Traversal |

نیاز به افزونه (NAT-T) |

پشتیبانی native |

|

امنیت |

در حالت Aggressive آسیبپذیرتر |

مقاومتر در برابر DoS و حملات replay |

|

احراز هویت |

روشهای محدود (Pre‑shared Key, RSA) |

روشهای گستردهتر (شامل EAP) |

|

تشخیص قطع ارتباط |

نیاز به پیکربندی اضافه (DPD) |

قابلیت داخلی Dead Peer Detection |

|

مصرف پهنای باند |

بیشتر (به دلیل تبادل پیامهای اضافی) |

کمتر |

|

پیچیدگی پیادهسازی |

پیچیدهتر |

سادهتر و مدولار |

|

کاربرد توصیهشده |

محیطهای قدیمی یا legacy |

VPNهای مدرن، موبایل، سایت‑to‑site و remote access |

سناریوهای استفاده از IKE

Remote Access VPN

در این حالت IKE فرآیند تبادل کلید و احراز هویت کاربر (مانند نام کاربری و رمز عبور، گواهی دیجیتال یا EAP) را مدیریت کرده و یک تونل امن IPsec بین دستگاه کاربر و شبکه سازمان ایجاد میکند. نسخه IKEv2 بهویژه برای کاربران موبایل و لپتاپ بسیار مناسب است، زیرا در صورت تغییر شبکه (مثلاً جابهجایی بین Wi‑Fi و اینترنت موبایل) قادر است اتصال را بدون قطع تونل بازیابی کند. این ویژگی باعث افزایش پایداری، تجربه کاربری بهتر و امنیت بالاتر میشود.

ارتباط Site‑to‑Site بین شبکهها

IKE با انجام فرآیند احراز هویت دو طرف، مذاکره الگوریتمهای رمزنگاری و تولید کلیدهای مشترک، بستر لازم برای ایجاد تونلهای IPsec را فراهم میکند. نتیجه این فرآیند، انتقال امن دادهها از طریق اینترنت عمومی است، بدون آنکه اطلاعات در معرض شنود، دستکاری یا حملات مرد میانی قرار گیرد. این سناریو معمولاً در سازمانهای متوسط و بزرگ برای یکپارچهسازی شبکههای توزیعشده و کاهش هزینه لینکهای اختصاصی استفاده میشود.

امنیت ارتباط بین دیتاسنترها

در ارتباط بین دیتاسنترها یا زیرساختهای حیاتی که در موقعیتهای جغرافیایی متفاوت قرار دارند، حفظ محرمانگی و یکپارچگی دادهها اهمیت بسیار بالایی دارد. IKE در این سناریو با مدیریت خودکار کلیدهای رمزنگاری و تمدید دورهای آنها، یک ارتباط امن و مداوم را برای تبادل حجم بالای دادهها ایجاد میکند. این روش به سازمانها اجازه میدهد بدون وابستگی به خطوط اختصاصی پرهزینه، ارتباطی امن، مقیاسپذیر و قابلاعتماد میان دیتاسنترها برقرار کنند و ریسک نشت اطلاعات حساس به حداقل برسد.

استفاده در زیرساختهای مبتنی بر IPsec

در بسیاری از زیرساختهای شبکه مدرن، تجهیزات امنیتی و ارتباطی مانند فایروالها، روترها و Secure Gatewayها برای راهاندازی تونلهای IPsec به IKE متکی هستند. در این معماریها، IKE بهعنوان ستون اصلی مدیریت امنیت عمل میکند و وظیفه هماهنگی بین تجهیزات مختلف، مذاکره سیاستهای امنیتی و حفظ پایداری ارتباط را بر عهده دارد. بدون IKE، راهاندازی و نگهداری تونلهای IPsec بهصورت دستی بسیار پیچیده و مستعد خطا خواهد بود.

جمعبندی….

IKE بهعنوان هسته اصلی مدیریت کلید در IPsec، نقش مهمی در برقراری ارتباطات امن شبکهای ایفا میکند. این پروتکل با خودکارسازی احراز هویت، تبادل کلید و مدیریت ارتباط امن، امنیت و پایداری VPNهای سازمانی را تضمین میکند و انتخاب نسخه بهینه آن، بهویژه IKEv2، تأثیر مستقیمی بر کارایی و امنیت زیرساخت شبکه دارد.

سوالات متداول

IKE یک پروتکل امنیتی برای تبادل خودکار کلیدهای رمزنگاری و ایجاد ارتباط امن در بستر IPsec است.

IKE در لایه 5 فعالیت میکند و فرآیند راهاندازی تونلهای IPsec را مدیریت مینماید.

IKEv2 سادهتر، سریعتر، پایدارتر و امنتر از IKEv1 است و پیامهای کمتری برای برقراری ارتباط استفاده میکند.

IKE عمدتاً در VPNهای مبتنی بر IPsec استفاده میشود و کاربرد اصلی آن ایجاد ارتباط امن شبکهای است.

IKE از الگوریتم Diffie‑Hellman برای تولید کلید مشترک بدون ارسال مستقیم کلید در شبکه استفاده میکند.

بله، در بسیاری از سناریوها از GRE برای تونلسازی و از IKE همراه IPsec برای تأمین امنیت تونل استفاده میشود.

عدم تطابق تنظیمات رمزنگاری و الگوریتمها بین دو سمت ارتباط، رایجترین علت خطای IKE است.

موارد اخیر

-

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN -

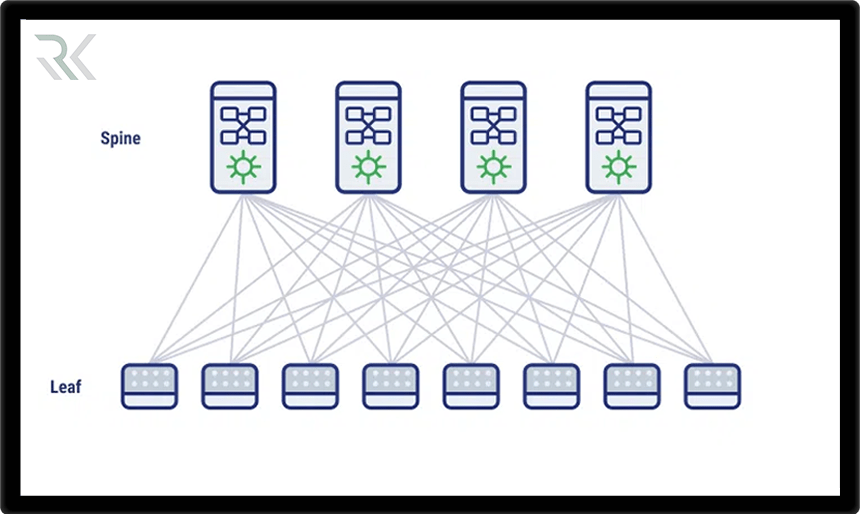

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه

معماری Leaf‑Spine چیست؟ راهنمای کامل Spine‑and‑Leaf در شبکه -

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟

پروتکل MSTP چیست و چگونه Load Balancing را در VLANها ممکن میکند؟ -

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه

VXLAN چیست؟ معرفی کامل Virtual Extensible LAN در شبکه -

پروتکل OpenFlow چیست و چه نقشی در SDN دارد؟

پروتکل OpenFlow چیست و چه نقشی در SDN دارد؟ -

SDN چیست و شبکههای SDN چگونه کار میکنند؟

SDN چیست و شبکههای SDN چگونه کار میکنند؟ -

شبکه خودترمیم گر (Self‑Healing Network) چیست و چگونه کار میکنند؟

شبکه خودترمیم گر (Self‑Healing Network) چیست و چگونه کار میکنند؟ -

BPDU در شبکه چیست و چه نقشی در کنترل سوئیچ ها دارد؟

BPDU در شبکه چیست و چه نقشی در کنترل سوئیچ ها دارد؟

برترین ها

اشتراک گذاری این مطلب

دیدگاهتان را بنویسید

نشانی ایمیل شما منتشر نخواهد شد. بخشهای موردنیاز علامتگذاری شدهاند *