پایگاه دانش

حمله Directory Traversal یکی از روشهای حمله به سیستمهای کامپیوتری است که به مهاجم اجازه میدهد تا به مسیرها و […]

آسیبپذیری Heartbleed یکی از خطرناکترین حفرههای امنیتی در تاریخ اینترنت است که در سال ۲۰۱۴ کشف شد. این نقص در […]

باجافزار WannaCry یکی از خطرناکترین و معروفترین حملات سایبری تاریخ است که در سال 2017 میلادی به سرعت در سطح […]

آسیبپذیریهای Meltdown و Spectre از جدیترین نقصهای امنیتی در پردازندههای مدرن هستند که به مهاجمان اجازه میدهند اطلاعات حساس را […]

شناسایی تهدیدات و جلوگیری از حملات نقش حیاتی دارد. Snort یک سیستم تشخیص نفوذ (IDS) متنباز و قدرتمند است که […]

سرورها و با حجم بالایی از درخواستها مواجه میشوند که میتواند عملکرد آنها را تحت تأثیر قرار دهد. Rate Limiting […]

حمله Ping of Death (PoD) یکی از روشهای قدیمی اما معروف حملات DoS است که با ارسال بستههای ICMP مخرب […]

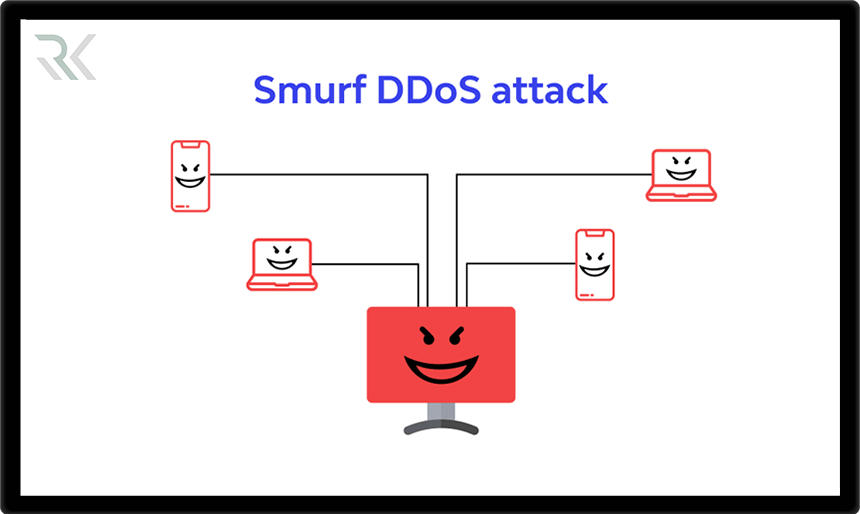

حمله Smurf یکی از روشهای مخرب حملات منع سرویس توزیعشده (DDoS) است که از ضعفهای پروتکل ICMP سوءاستفاده میکند. در […]

حمله HTTP Flood یکی از روشهای رایج در حملات DDoS است که مهاجمان از طریق ارسال حجم زیادی از درخواستهای […]

حمله ICMP Flood یکی از روشهای حملات DoS است که در آن مهاجم با ارسال حجم زیادی از درخواستهای پینگ […]

عضویت در خبرنامه

موارد اخیر

-

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه

منظور از کلید عمومی و کلید خصوصی در رمزنگاری چیست؟ برسی نحوه عملکرد و مقایسه -

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال)

رمزنگاری منحنی بیضی ECC چیست و چگونه کار میکند؟ (مرحله به مرحله با مثال) -

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟

الگوریتم Diffie‑Hellman چیست و چگونه امنیت ارتباطات را تضمین میکند؟ -

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد

کپسولهسازی (Encapsulation) در شبکه چیست؟ کاربردها و نحوه عملکرد -

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN

Site‑to‑Site VPN چیست و چه کاربردی دارد؟ + مقایسه با Remote Access VPN -

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2

پروتکل IKE چیست؟ راهنمای کامل Internet Key Exchange + مقایسه IKEv1 و IKEv2 -

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟

IPsec در شبکه چیست، چه کاربردی دارد و چگونه کار میکند؟ -

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN

GRE Tunnel در شبکه چیست و چه کاربردی دارد؟ مقایسه با VPN