حجم دادهها با سرعتی سرسامآور رشد میکند و نیاز به ابزارهایی برای پردازش سریع و مقیاسپذیر بیش از هر زمان […]

آپاچی هدوپ (Apache Hadoop) یک چارچوب متنباز برای ذخیرهسازی و پردازش حجم عظیمی از دادهها بهصورت توزیعشده است. این فناوری […]

سرعت پردازش و حجم دادهها بیوقفه در حال افزایش است و مفهوم سیستمهای توزیعشده (Distributed Systems) به یکی از پایههای […]

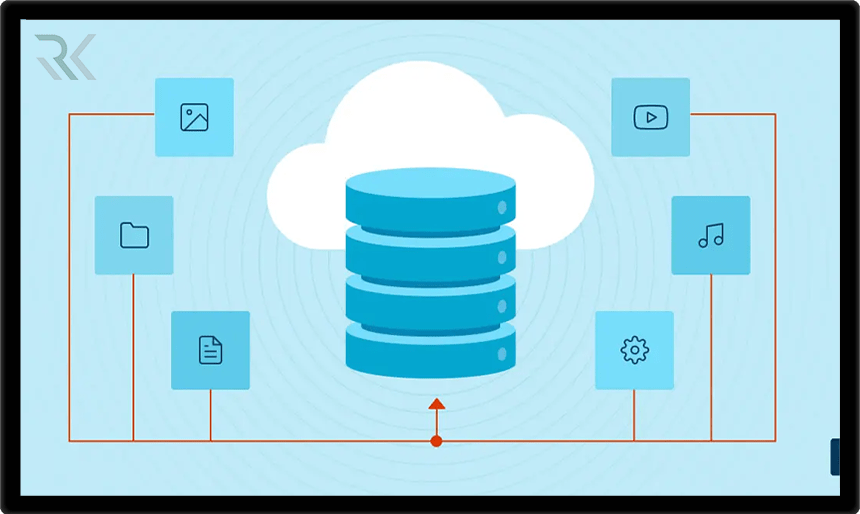

حجم دادهها با سرعتی سرسامآور در حال افزایش است و نیاز به سیستمهای ذخیرهسازی توزیعشده، مقاوم و مقیاسپذیر بیش از […]

زیرساختهای فناوری اطلاعات که به سرعت در حال گذار به سمت مجازیسازی و رایانش ابری هستند نیاز به پلتفرمهایی قدرتمند، […]

مجازیسازی (Virtualization) به یکی از ضروریترین ابزارها برای بهینهسازی منابع سختافزاری و افزایش بهرهوری در مراکز داده است. در میان […]

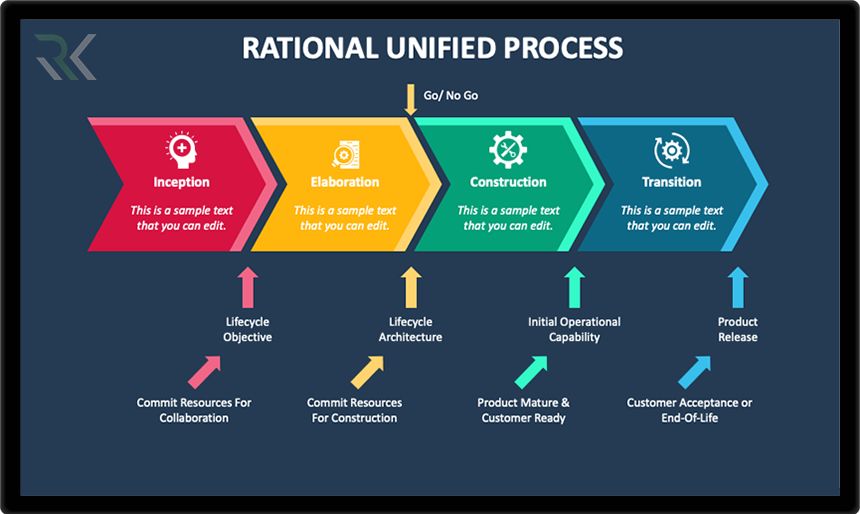

توسعهی نرمافزار به فرایندهایی نیاز دارد که ضمن حفظ کیفیت، ریسک پروژه را کاهش دهند و همکاری میان اعضای تیم […]

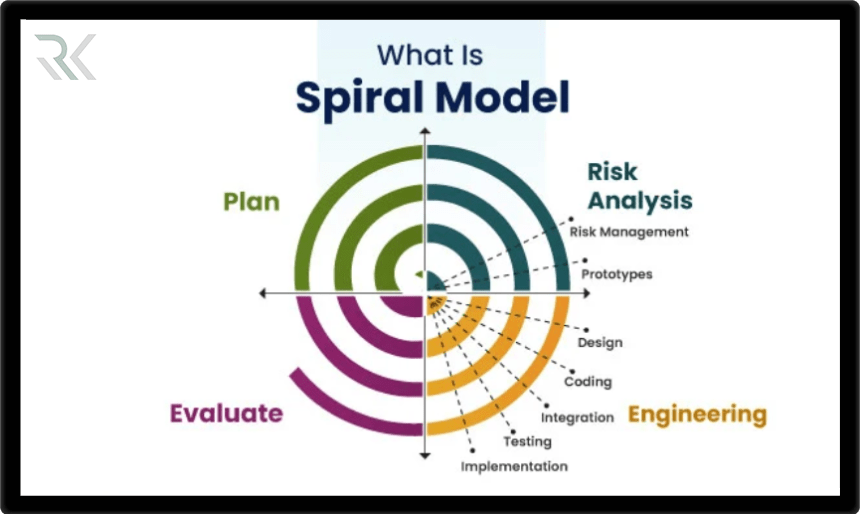

مدل مارپیچ (Spiral Model) یکی از رویکردهای انعطافپذیر در توسعه نرمافزار است که با ترکیب ویژگیهای مدل آبشاری (Waterfall) و […]

شبکهها و مراکز داده قلب تپندهی سازمانها هستند پس دسترسی پایدار و مدیریت از راه دور تجهیزات آنها اهمیتی بالایی […]

نیاز به توسعه سریع و باکیفیت نرمافزار بیش از هر زمان دیگری احساس میشود، مدل توسعه سریع نرمافزار (RAD – […]

در فرآیند توسعه نرمافزار اطمینان از عملکرد صحیح اجزای مختلف سیستم تنها با تست بخشهای مجزا کافی نیست. گاهی ماژولهایی […]

نیازهای کاربران دیجیتال بهطور مداوم در حال تغییر است، روشهای سنتی مدیریت پروژه دیگر پاسخگوی سرعت توسعه مورد انتظار نیستند. […]

تقریباً همهچیز به سرویسهای ابری و نرمافزارهای SaaS متکی است، مدیریت امن هویت و دسترسی کاربران بیش از هر زمان […]

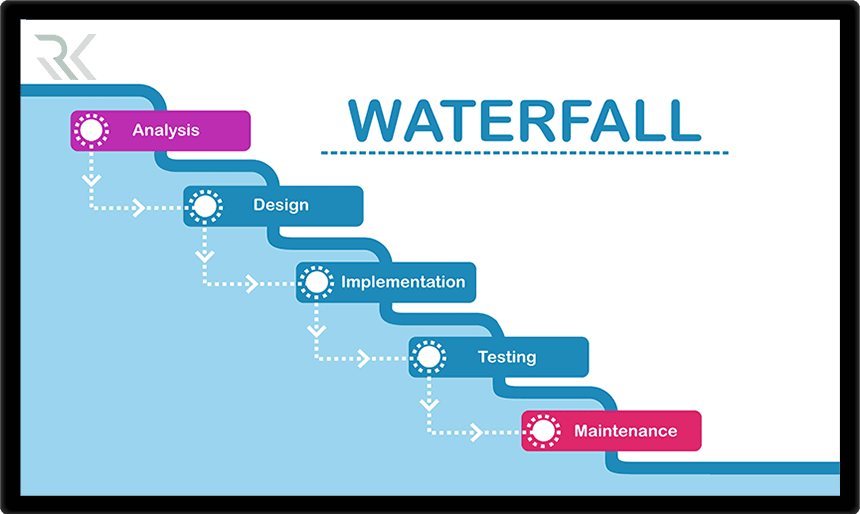

شناخت رویکردهای مختلف برنامهریزی و اجرا در حوزه مدیریت پروژه و توسعه نرمافزار اهمیت ویژهای دارد. یکی از قدیمیترین و […]

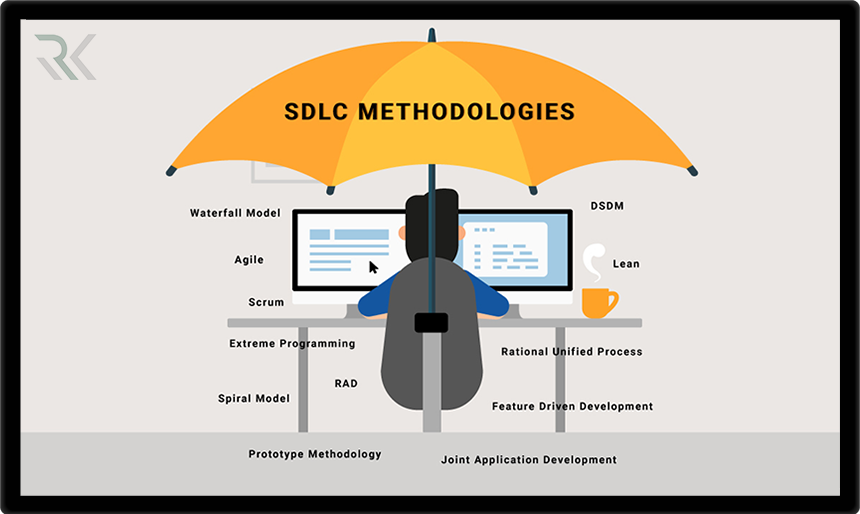

چرخه عمر توسعه نرمافزار (SDLC – Software Development Life Cycle) یکی از بنیادیترین چارچوبها در دنیای مهندسی نرمافزار است که […]

محصولات مایکروسافت ستون فقرات بسیاری از زیرساختهای سازمانی هستند؛ از Windows Server و WSUS تا SharePoint و پلتفرمهای توسعه مانند […]

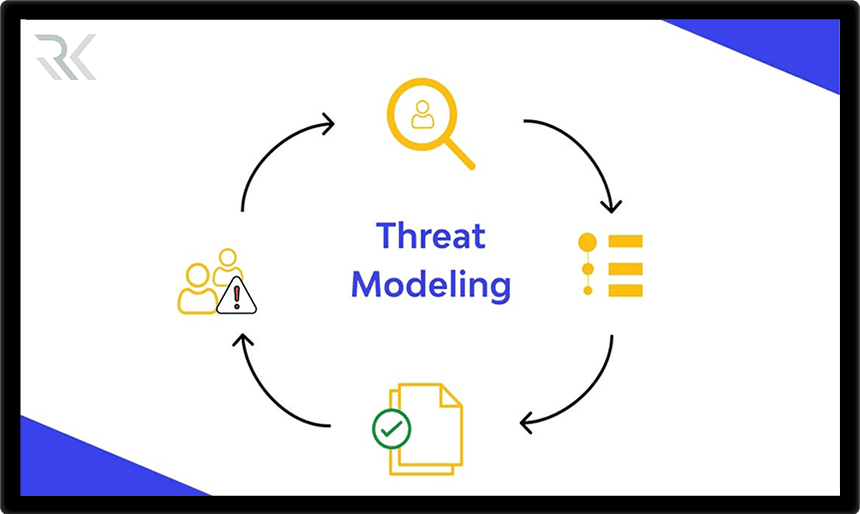

پیشگیری همیشه مؤثرتر از درمان است. مدلسازی تهدید (Threat Modeling) یکی از کلیدیترین روشها برای پیشبینی و درک خطرات پیش […]

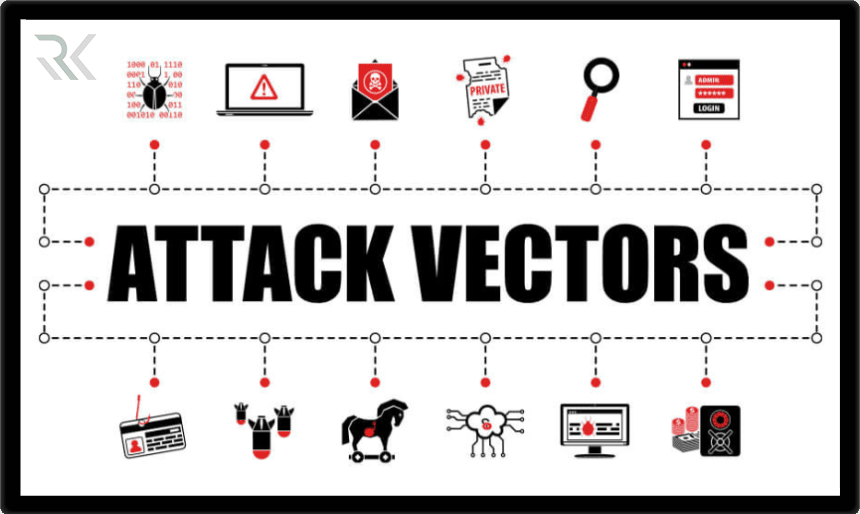

درک نحوهی نفوذ مهاجمان به سیستمها، پایهی دفاع مؤثر به شمار میرود. مفهومی که این مسیر یا راه نفوذ را […]

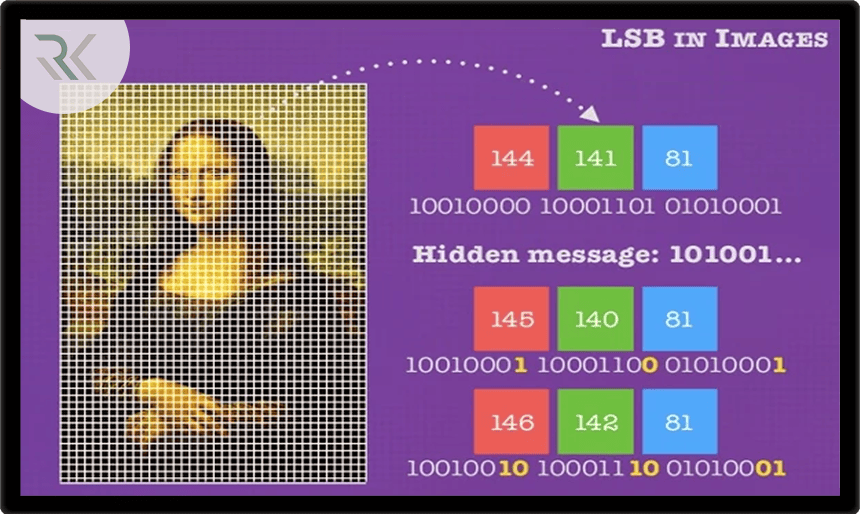

در حوزه علوم کامپیوتر هر دادهای در نهایت به زبان صفر و یک بیان میشود. در این میان کم اهمیتترین […]

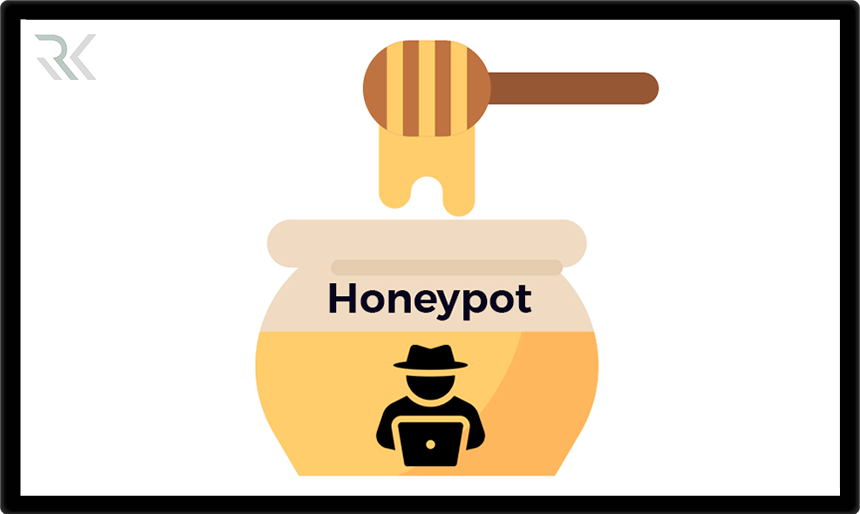

در دنیای پیچیده امنیت سایبری، هر روز مهاجمان از روشهای جدیدی برای نفوذ به شبکهها استفاده میکنند. یکی از هوشمندانهترین […]

دادهها بزرگترین دارایی سازمانها و افراد بهشمار میروند، حفظ محرمانگی اطلاعات نقشی حیاتی پیدا کرده است. یکی از روشهای هوشمندانه […]

موفقیت کسبوکارها دیگر به حدس و تجربه شخصی تکیه ندارد، بلکه بر توانایی پیشبینی آینده با استفاده از دادههای گذشته […]

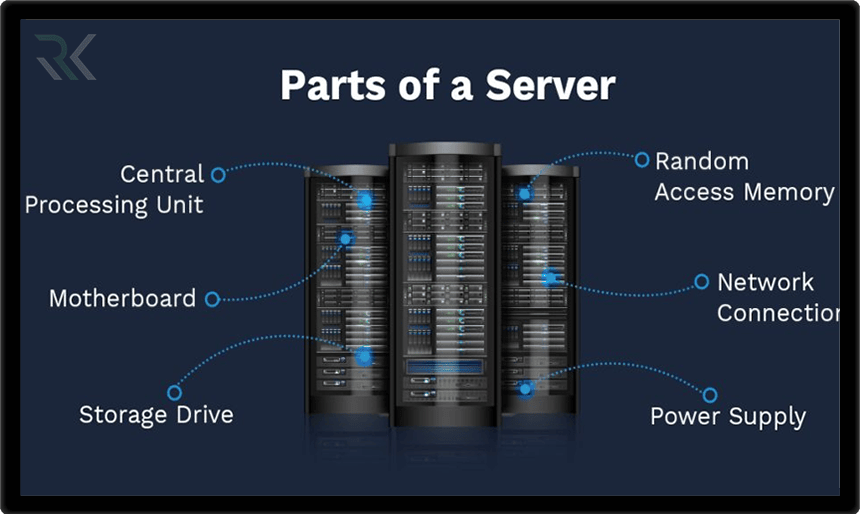

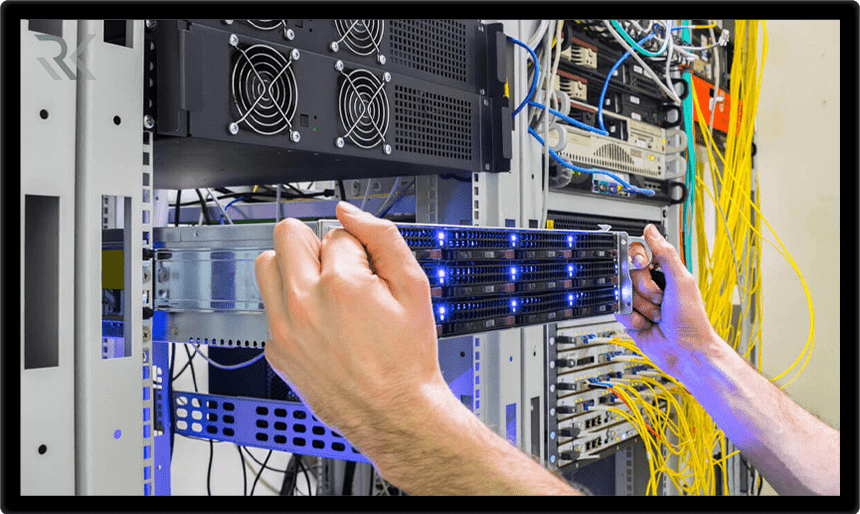

سرعت، پایداری و امنیت اطلاعات نقش حیاتی در بقای سازمانها دارد، انتخاب و تجهیز صحیح سرور به یکی از ارکان […]

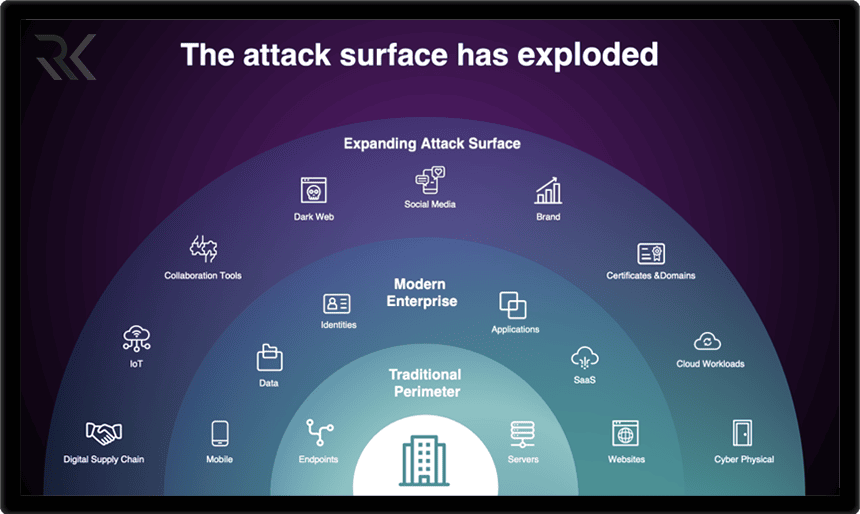

مفهوم Attack Surface (سطح حمله) یکی از حیاتیترین مباحث امنیت سایبری است که تعیینکننده میزان آسیبپذیری یک سازمان در برابر […]

بیشتر فعالیتهای سازمانی از طریق اینترنت انجام میشود، تهدیدات وب نیز به سرعت در حال تکاملاند. از حملات فیشینگ و […]

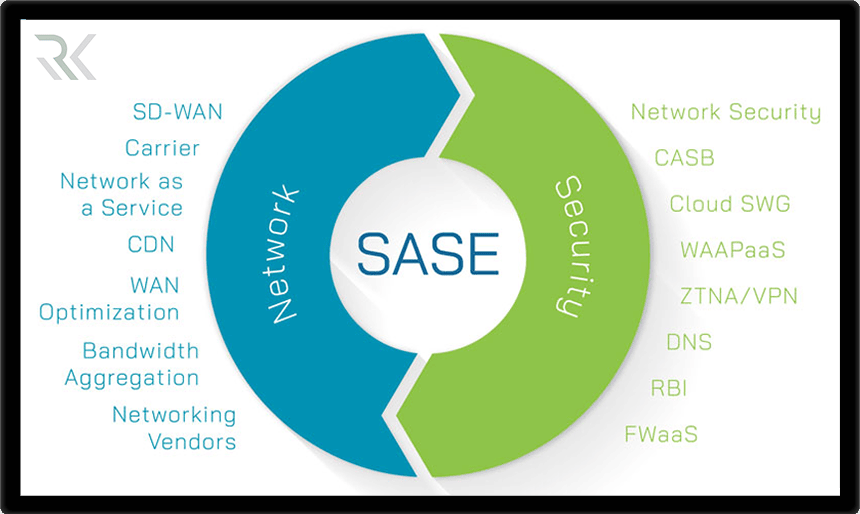

کاربران از هر مکانی و با هر دستگاهی به شبکه سازمانی متصل میشوند، امنیت و یکپارچگی شبکه دیگر محدود به […]

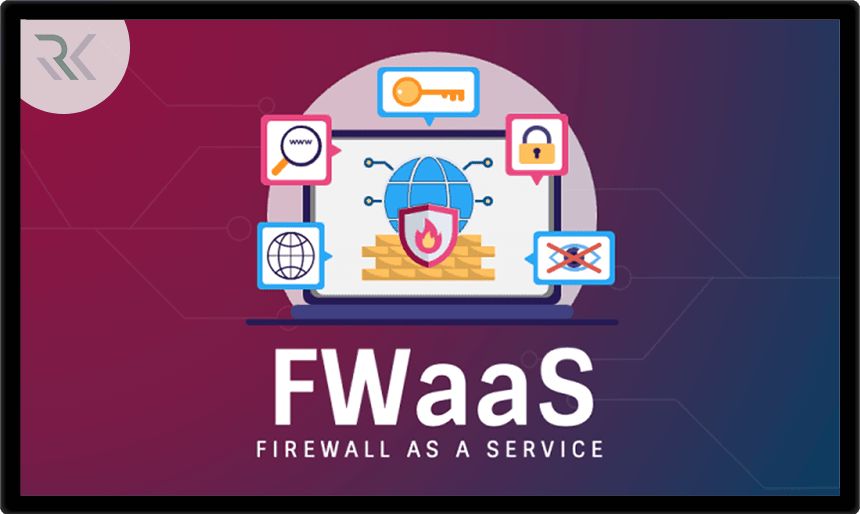

امروزه با مهاجرت گستردهی سازمانها به فضای ابری، مدلهای امنیتی سنتی دیگر پاسخگوی تهدیدات نوین نیستند. در این میان Firewall […]

دادهها ستون فقرات هر سازماناند و از دست رفتن آنها میتواند روند کسبوکار را متوقف کند. پشتیبانگیری مؤثر تنها به […]

افزایش تهدیدات سایبری و گسترش کار از راه دور باعث شد مدلهای سنتی امنیت شبکه مانند VPN دیگر پاسخگو نباشند. […]

فناوری SD‑WAN بهعنوان راهحل هوشمند و تحولآفرین در زمینه مدیریت شبکههای گسترده (Wide Area Network) شناخته میشود. این فناوری با […]

شرکت SolarWinds یکی از شناختهشدهترین رائهدهندگان نرمافزارهای مانیتورینگ شبکه، سرور و زیرساختهای فناوری اطلاعات در جهان است. محصولات این شرکت […]

مدیریت شبکه و زیرساخت فناوری اطلاعات دیگر فقط به گزارشهای دورهای محدود نیست؛ امروزه در هر سازمانی پایداری سرویسها و […]

سرویسهای آنلاین و زیرساختهای دیجیتال قلب تپندهی هر کسبوکار محسوب میشوند بنابراین نظارت مداوم بر عملکرد سرورها و فرآیندها اهمیت […]

زیرساختهای شبکه، سرور و سرویسهای ابری بهطور پیوسته در حال رشد و پیچیدهتر شدن هستند. ابزار Zenoss یکی از پیشرفتهترین […]

برای شبکههای سازمانی نظارت لحظهای بر عملکرد تجهیزات و سرورها اهمیت زیادی دارد. نرمافزار Mikrotik Dude ابزاری رایگان و قدرتمند […]

شبکههای سازمانی ستون فقرات ارتباطات دیجیتال محسوب میشوند، نظارت و مدیریت کارآمد بر عملکرد آنها اهمیت حیاتی دارد. نرمافزار Mikrotik […]

شبکهها ستون فقرات هر سازمان محسوب میشوند؛ از سرورهای وب تا تجهیزات ذخیرهسازی داده، همه باید بدون وقفه در حال […]

کریپتوگرافی یا همان علم و هنر رمزنگاری، یکی از ستونهای اصلی امنیت اطلاعات در عصر دیجیتال است. این فناوری با […]

امنیت یکی از مهمترین دغدغههای هر مجموعه، از خانههای شخصی گرفته تا سازمانهای بزرگ است. تجهیزات دوربین مداربسته با فراهم […]

تجهیزات الکترونیکی بخش جداییناپذیر زندگی و کسبوکارها شدهاند، قطع یا نوسان برق میتواند خسارتهای جدی به همراه داشته باشد. دستگاه […]

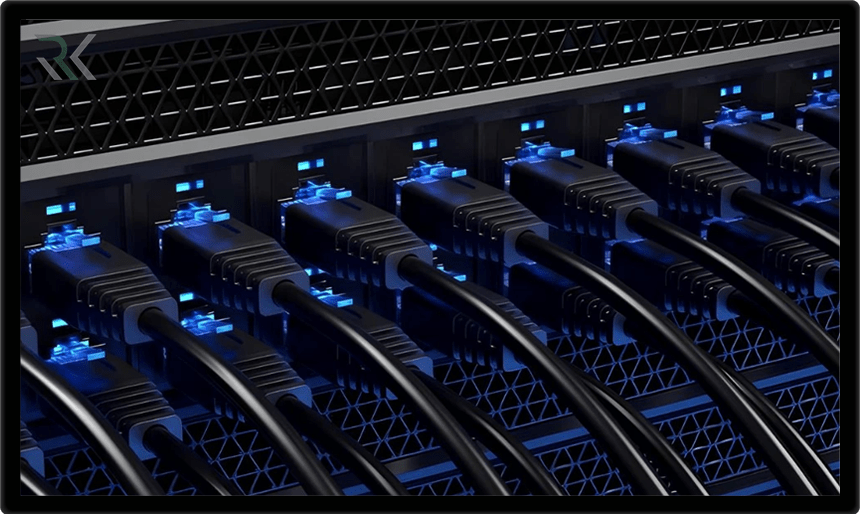

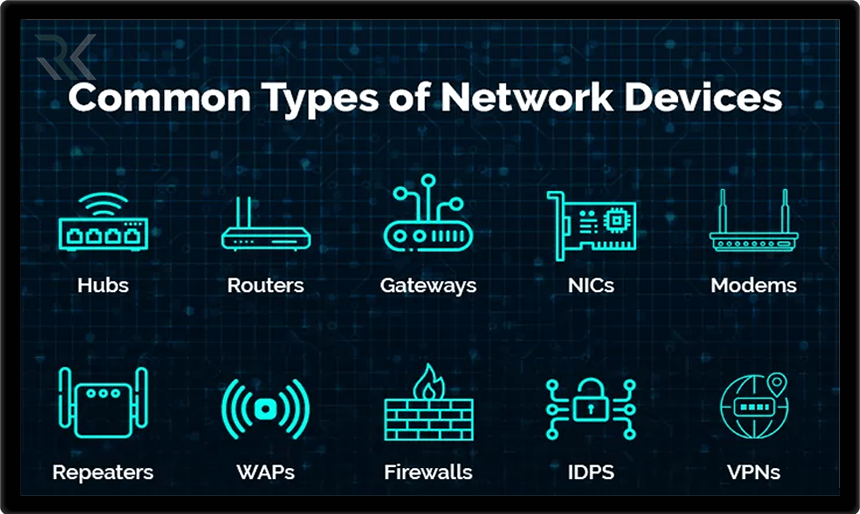

تجهیزات ارتباطی شبکه ستون اصلی زیرساختهای فناوری اطلاعات هر سازمان هستند و نقش حیاتی در انتقال دادهها، اتصال دستگاهها و […]

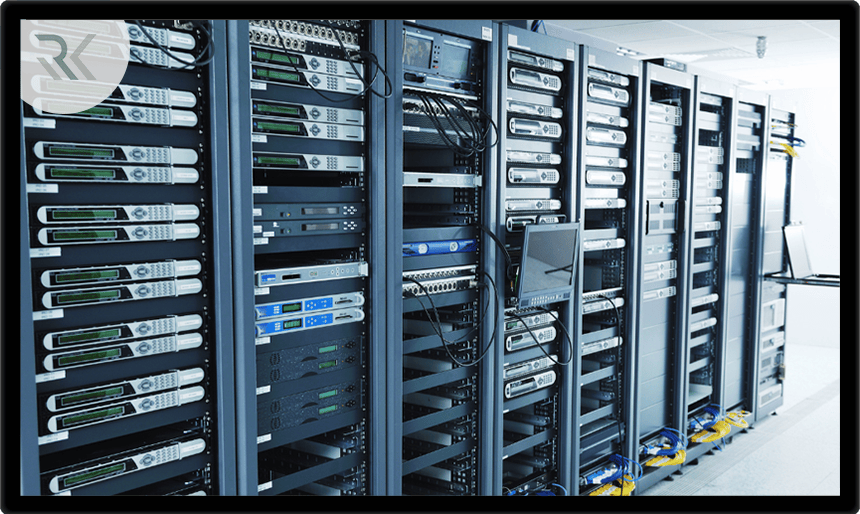

در زیرساختهای فناوری اطلاعات، تجهیزات سرور شبکه قلب تپنده هر سازمان محسوب میشوند. این تجهیزات با فراهمکردن قدرت پردازش، ذخیرهسازی […]

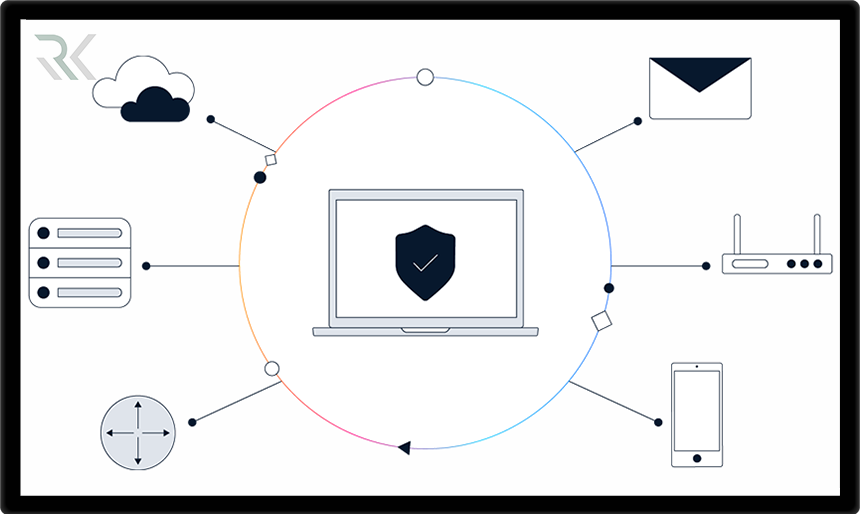

تهدیدات سایبری بهسرعت در حال افزایش هستند، امنیت شبکه به یکی از اولویتهای اصلی سازمانها، کسبوکارها و حتی کاربران خانگی […]

زیرساخت شبکه هر سازمان از دو بخش اصلی تشکیل شده است: تجهیزات اکتیو که به جریان برق و پردازش داده […]

تجهیزات اکتیو شبکه ستون فقرات هر زیرساخت ارتباطی هستند و وظیفه دارند دادهها را مدیریت، پردازش و بهطور هوشمند بین […]

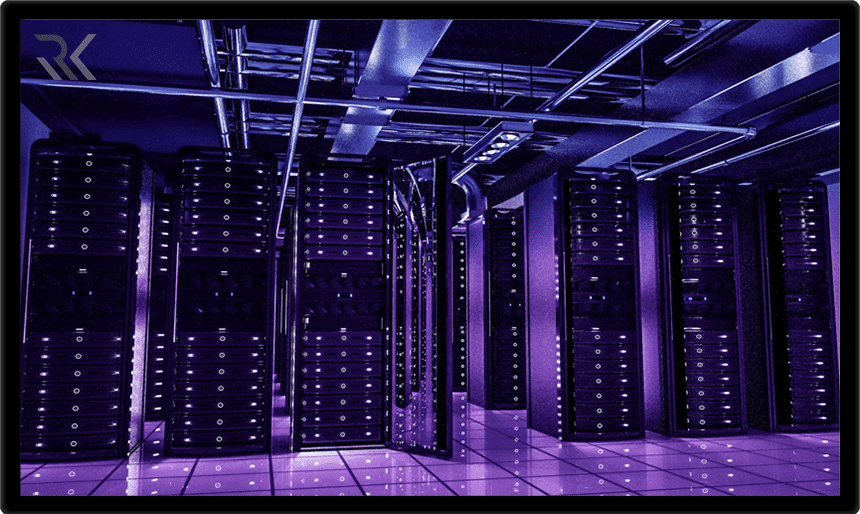

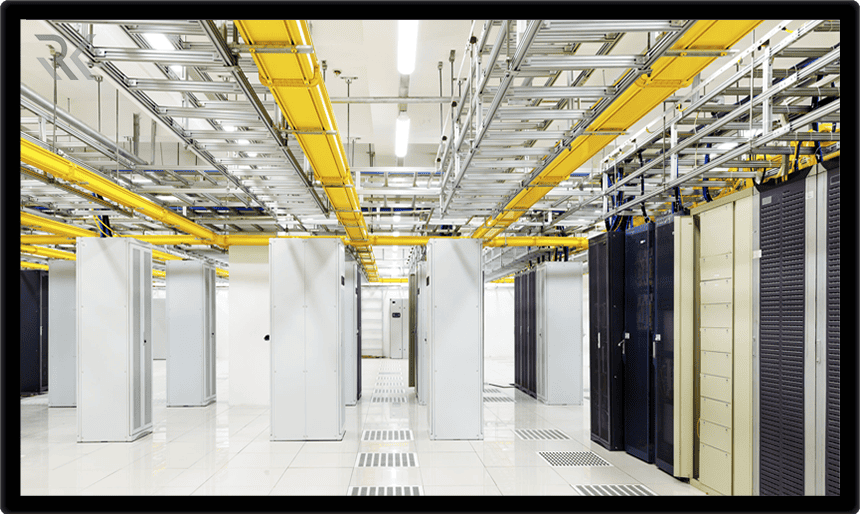

در دنیای امروز که زیرساختهای IT قلب تپنده هر سازمان هستند، اتاق سرور نقشی حیاتی در حفظ عملکرد پایدار و […]

اتاق سرور بهعنوان قلب تپنده زیرساخت IT هر سازمان، نقشی حیاتی در نگهداری، پردازش و امنیت دادهها ایفا میکند. طراحی […]

اطلاعات ارزشمندترین دارایی هر سازمان محسوب میشود، تهدیدات امنیتی پیچیدهتر و پرهزینهتر از گذشته شدهاند. سیستم مدیریت امنیت اطلاعات (ISMS) […]

در هر پروژه شبکه، مسیر عبور کابلها نقش کلیدی در عملکرد و دوام سیستم دارد. داکتکشی و نصب ترانکینگ شبکه […]

اتاق سرور و اتاق رک بخش حیاتی هر سازمانی هستند که اطلاعات و زیرساختهای فناوری را میزبانی میکنند. طراحی و […]

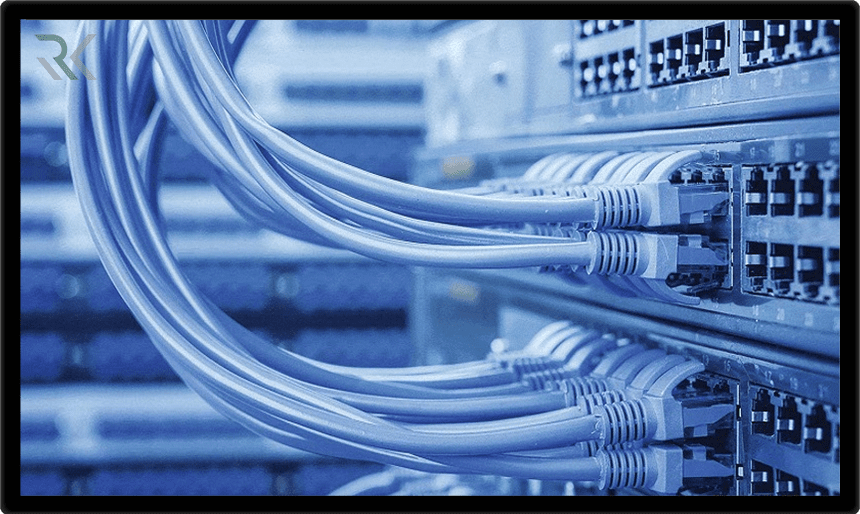

کابلکشی ساختیافته قلب هر شبکه سازمانی مدرن است که با طراحی اصولی و استاندارد، مسیر انتقال دادهها، صوت و تصویر […]

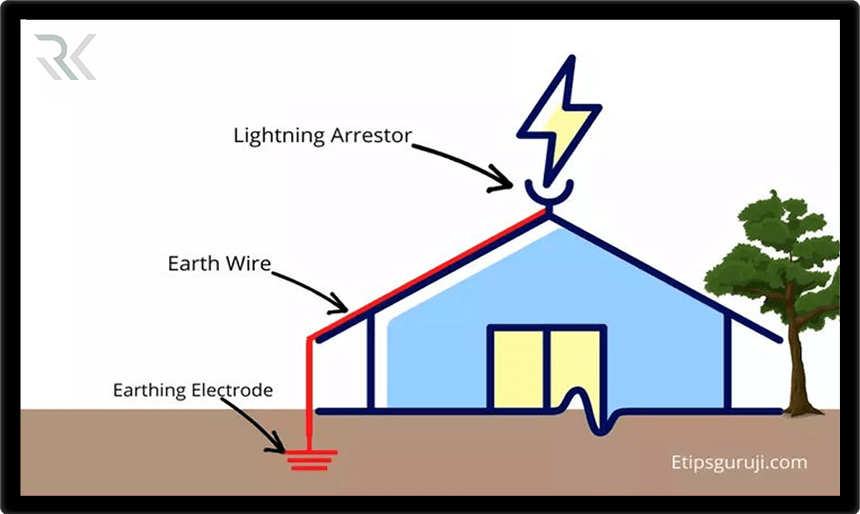

مراکز داده، شبکههای کامپیوتری و تجهیزات پیشرفته فناوری اطلاعات قلب تپنده هر سازمان محسوب میشوند، حفاظت از این زیرساختها در […]

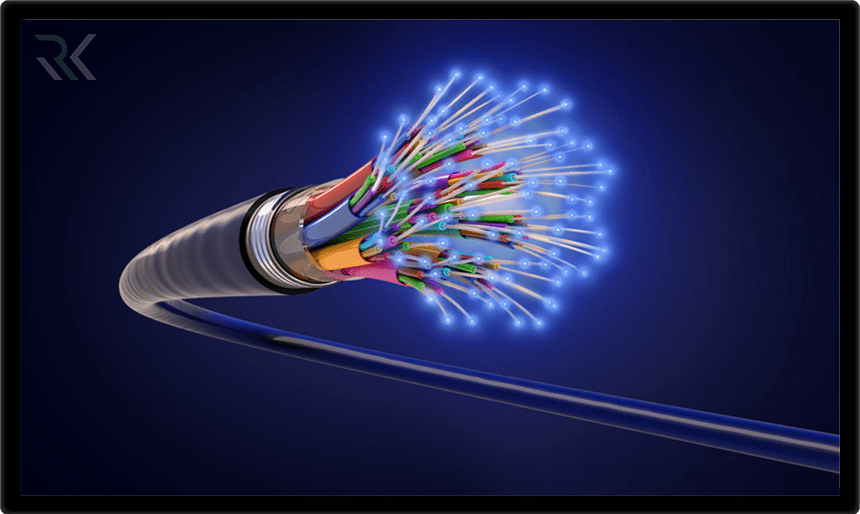

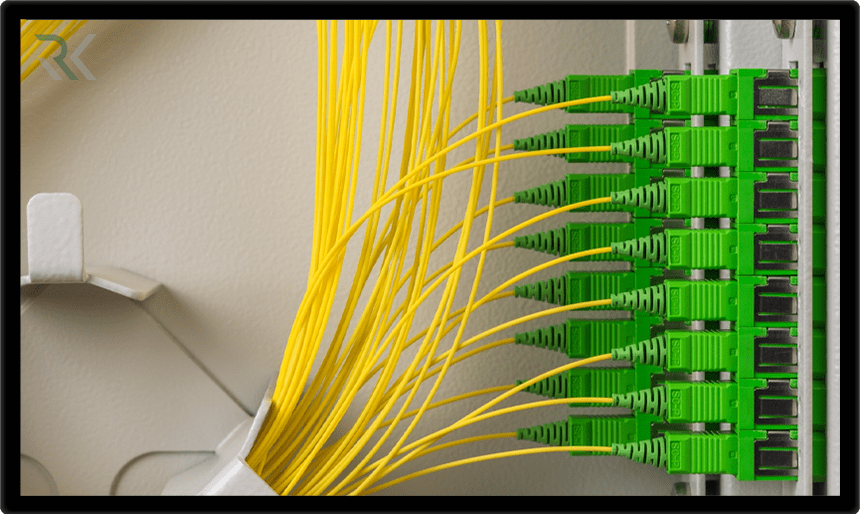

حفاری و کابلکشی زمینی فیبر نوری از مهمترین مراحل توسعه شبکههای ارتباطی پرسرعت است که با اجرای دقیق و استاندارد، […]

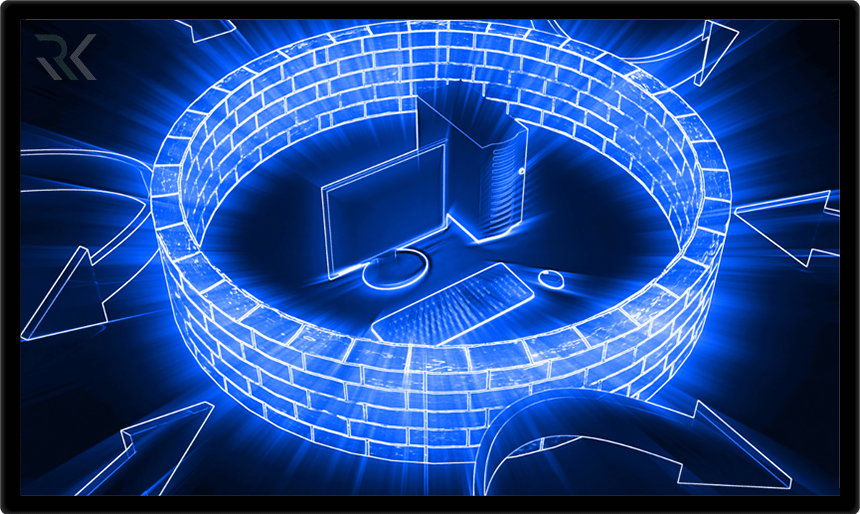

فایروال (Firewall) یکی از مهمترین ابزارهای امنیتی شبکه است که با نظارت و کنترل ترافیک ورودی و خروجی، از دسترسیهای […]

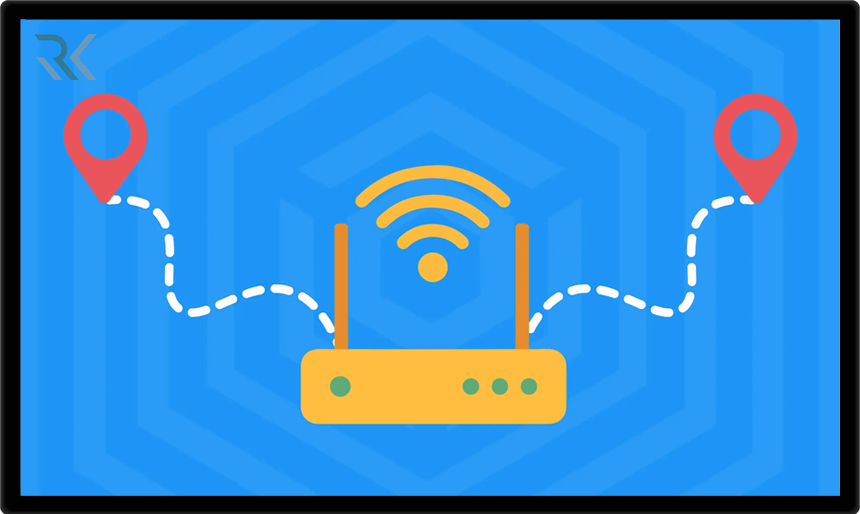

روتینگ (Routing) یا مسیریابی فرآیندی است که مسیر عبور دادهها را در یک شبکه مشخص میکند و تضمین میکند اطلاعات […]

مدیریت زیرساختهای IT و دیتاسنترها به دقت و سرعت بالایی نیاز دارد، تهیه یک لیست کامل و دقیق از تجهیزات […]

نصب و راهاندازی دکلهای مخابراتی یکی از مهمترین زیرساختهای ارتباطی در دنیای امروز است که نقش اساسی در برقراری تماسهای […]

سوئیچینگ (Switching) یکی از پایههای اصلی در طراحی و عملکرد شبکههای کامپیوتری است که امکان تبادل دادهها را بین دستگاهها […]

در دنیای امروز که سرعت و پایداری اینترنت نقشی حیاتی در موفقیت کسبوکارها دارد، انتخاب راهکاری مطمئن برای ارتباطات سازمانی […]

در دنیای امروز دادهها یکی از باارزشترین داراییهای هر سازمان محسوب میشوند و از دست رفتن آنها میتواند پیامدهای جدی […]

ایمیل سازمانی یکی از ابزارهای کلیدی ارتباطی برای شرکتها و سازمانها است که نه تنها اعتبار برند را افزایش میدهد، […]

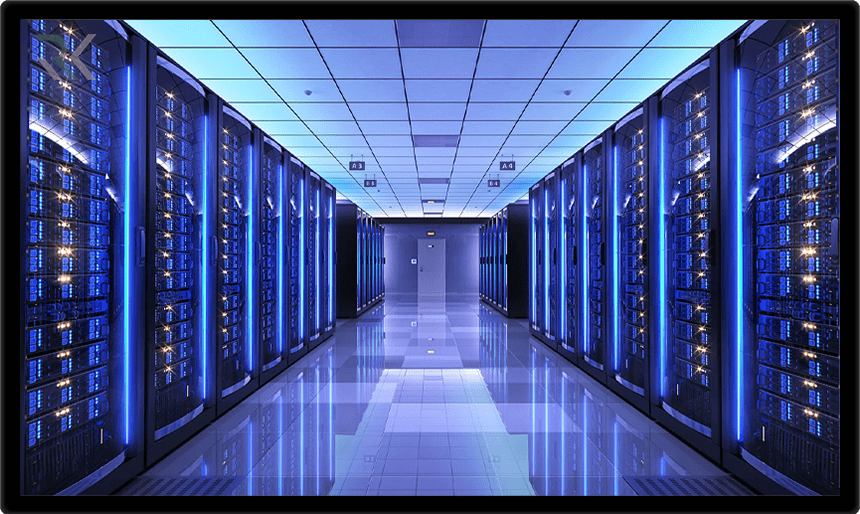

حجم دادهها و نیاز به پردازش سریع آنها هر روز افزایش مییابد. داشتن یک دیتاسنتر اختصاصی به کسبوکارها امکان میدهد […]

با افزایش نیاز به اینترنت پرسرعت برای تماشای ویدئو، برگزاری جلسات آنلاین و استفاده از خدمات ابری، فناوریهای قدیمی مثل […]

حملات سایبری با سرعت و پیچیدگی بیشتری در حال افزایش هستند و هیچ سازمانی نمیتواند خود را صد درصد ایمن […]

تهدیدات سایبری روزبهروز پیچیدهتر میشوند بس سازمانها برای حفظ امنیت اطلاعات و زیرساختهای حیاتی خود نیاز به یک مرکز تخصصی […]

با گسترش روزافزون تهدیدات سایبری، دیگر تکیه بر یک راهکار امنیتی واحد کافی نیست. سازمانها برای محافظت از دادهها و […]

شبکههای کامپیوتری ستون فقرات ارتباطات و پردازش اطلاعات سازمانها محسوب میشوند بنابراین انتخاب و تأمین تجهیزات مناسب نقشی کلیدی در […]

امروزه تبادل داده و ارتباطات آنلاین بخش جداییناپذیر کسبوکارها شده است، امنیت شبکه به یکی از حیاتیترین نیازهای هر سازمان […]

کابلکشی شبکه یکی از مهمترین زیرساختهای هر سازمان یا کسبوکار است که کیفیت و پایداری ارتباطات را تضمین میکند. اجرای […]

خدمات پسیو شبکه به عنوان ستون فقرات هر زیرساخت ارتباطی شناخته میشوند، زیرا بدون کابلکشی و تجهیزات فیزیکی استاندارد، حتی […]

در دنیای امروز که تقریباً همه فرایندهای کسبوکار بر پایه فناوری اطلاعات پیش میروند، زیرساخت IT حکم ستون فقرات سازمان […]

در دنیای امروز شبکههای کامپیوتری قلب تپنده هر سازمان به شمار میآیند و بدون وجود یک زیرساخت قدرتمند و قابل […]

در دنیای امروز که هر لحظه ممکن است بحرانهایی مانند حملات سایبری، قطعی شبکه، آتشسوزی یا بلایای طبیعی رخ دهد، […]

شبکههای کامپیوتری ستون فقرات ارتباطات و فرآیندهای کاری سازمانها هستند بنابراین، مدیریت شبکه نقش حیاتی در تضمین عملکرد پایدار، امن […]

امروزه شبکههای کامپیوتری ستون فقرات هر کسبوکاری به شمار میروند و بدون پایداری و کارایی مناسب آنها، بسیاری از فعالیتهای […]

شبکههای کامپیوتری ستون فقرات هر کسبوکاری را تشکیل میدهند و امنیت آنها اهمیت ویژهای دارد. اینجاست که مرکز عملیات شبکه […]

سیستم عامل CentOS یکی از محبوبترین توزیعهای لینوکس در دنیای سرورها و سازمانهاست که به دلیل پایداری بالا، امنیت قابل […]

در بین سیستمعاملهای متنباز، توزیعهای لینوکسی جایگاه ویژهای دارند و هر کدام متناسب با نیازهای مختلف کاربران عرضه میشوند. یکی […]

AlmaLinux یکی از محبوبترین توزیعهای لینوکس در دنیای سرورهاست که پس از پایان پشتیبانی CentOS معرفی شد. این سیستمعامل رایگان، […]

سیستمهای لینوکسی در سرورها و محیطهای حیاتی سازمانها گسترده شدهاند، امنیت سیستمها یکی از اولویتهای اصلی است. SELinux (Security-Enhanced Linux) […]

امروزه وابستگی سازمانها به فناوری اطلاعات بیش از هر زمان دیگری است، وقوع یک فاجعه مانند خرابی سختافزاری، حملات سایبری […]

قطعی سیستمها میتواند خسارتهای مالی و اعتباری زیادی برای سازمانها به همراه داشته باشد. برای جلوگیری از این مشکل، مکانیزم […]

پروتکل SAML (Security Assertion Markup Language) یکی از استانداردهای اصلی در حوزه احراز هویت و مدیریت دسترسی است که امکان […]

پروتکل OAuth یکی از پرکاربردترین استانداردهای امنیتی در دنیای فناوری اطلاعات است که برای مدیریت دسترسی کاربران به سرویسها و […]

در دنیای امروز که دادهها به قلب تپندهی هر سازمان تبدیل شدهاند، از دست دادن آنها میتواند خسارتهای جبرانناپذیری به […]

حفاظت از دادهها و دسترسی مداوم به آنها برای سازمانها اهمیت حیاتی دارد. Data Replication یا تکثیر دادهها به فرآیندی […]

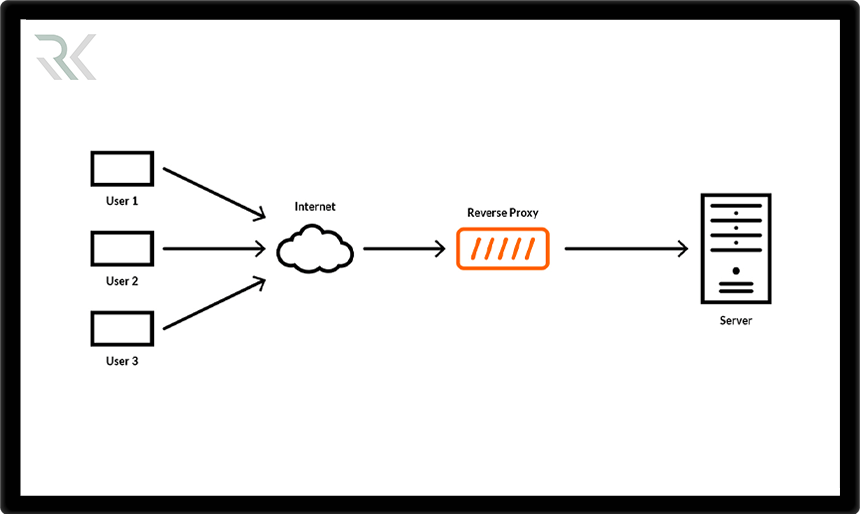

وبسایتها و اپلیکیشنهای آنلاین حجم زیادی از ترافیک را مدیریت میکنند پس استفاده از ابزارهایی برای افزایش امنیت، سرعت و […]

مدیریت درست ترافیک شبکه یکی از کلیدهای موفقیت کسبوکارها در سرعت و پایداری سرویسهای آنلاین است. Load Balancer (لود بالانسر) […]

در جهان اطلاعات که سیستمها و سرویسهای فناوری اطلاعات بهصورت ۲۴ ساعته فعالیت میکنند، دسترسپذیری بالا (High Availability) نقش حیاتی […]

اکنون که وبسایتها و سرویسهای آنلاین با حجم بالای ترافیک مواجه هستند، مدیریت هوشمندانه بار و توزیع ترافیک بین سرورها […]

در معماریهای مدرن نرمافزاری، بهویژه در سیستمهای مبتنی بر میکروسرویس و زیرساختهای ابری، مدیریت و شناسایی سرویسها به یک چالش […]

در عصر دادههای بزرگ و اینترنت اشیا، ذخیرهسازی و تحلیل دادههایی که به صورت پیوسته و بر اساس زمان تولید […]

داشتن ابزارهای قدرتمند برای نمایش و تفسیر دادهها در حوزه مانیتورینگ و تحلیل داده اهمیت زیادی دارد. گرافانا (Grafana) یکی […]

در فناوری اطلاعات و ارائه سرویسهای آنلاین، تضمین کیفیت و پایداری خدمات اهمیت ویژهای دارد. مفاهیمی مانند SLI (شاخص سطح […]

در مبحث توسعه وب و اپلیکیشنهای مدرن، نیاز به تبادل داده به روشی سریع، منعطف و بهینه بیش از پیش […]

در دنیای وب سرویسها، استانداردها و زبانهای توصیف نقش مهمی در تسهیل ارتباط بین سیستمها ایفا میکنند. WSDL یا Web […]

در حوزه توسعه نرمافزار و وب، ارتباط بین سیستمها و سرویسها اهمیت زیادی دارد. یکی از محبوبترین و پرکاربردترین روشها […]

در دنیای وب سرویسها و ارتباطات بین سیستمها، پروتکلهای مختلفی برای تبادل داده و اجرای دستورات وجود دارد. SOAP یا […]

در دنیای ارتباطات نرمافزاری و سیستمهای توزیعشده، پروتکلهای مختلفی برای تبادل داده و اجرای دستورات از راه دور وجود دارد. […]